El último ataque de un malware mundial, el ya famoso WannCrypt, no solo ha dejado en claro la seguridad de cientos de empresas en el mundo sino también cuánto nos involucramos a veces en el manejo de la terminología de estas amenazas.

¿Es lo mismo un virus que un malware? ¿Y qué es el ransomware y en qué se diferencia de otras amenazas? En general, siempre llamamos a esto un virus informático y eso es todo. Pero hoy iremos un poco más allá y explicaremos cuál es el significado de términos como malware, virus, gusanos, spyware, troyanos, ransomware, etc.

Qué es un malware

Comencemos con el Malware. La palabra malware es el término resultante de la unión de las palabras 'software malicioso' o software malicioso. El malware es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o sistema de información sin el consentimiento de su propietario.

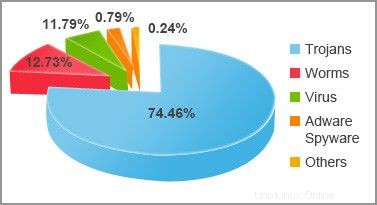

Por lo tanto, malware es el término principal que se usa para hablar de todas las amenazas informáticas. Dentro de esta categoría ya disponemos de distintas clasificaciones más específicas para amenazas, como troyanos, gusanos, virus informáticos, adware, spyware o ransomware entre otros.

Sin embargo, todos los programas que pueden exponer sus datos no son malware. Hay que distinguirlo del software defectuoso, que son aquellos programas que no están diseñados con malas intenciones, pero que tienen ciertos errores dentro de su código por lo que tu información puede quedar expuesta o tu sistema se vuelve vulnerable a ciertos peligros.

Qué es un virus informático

Un virus informático es un tipo de malware cuyo objetivo es alterar el correcto funcionamiento de un dispositivo. Lo hace infectando los archivos de un ordenador a través de un código malicioso, y su principal característica es que necesita la intervención del usuario para ser ejecutado. El momento en el que toma el control con el objetivo de infectar una computadora y propagarse.

Aunque el primer virus informático apareció en 1971 , no fue hasta la década de 1980 que el término fue adoptado oficialmente. Este nombre se debe a su parecido con los virus biológicos que infectan una célula, y esta, a su vez, propaga el virus al resto de células de un organismo.

Existen distintos tipos de virus, desde los que son simples bromas realizadas con la única función de molestar a otros que pueden dañar gravemente tu ordenador borrando archivos que afectan directamente a su funcionamiento. En cualquiera de los casos, su punto en común es que todos modifican el comportamiento normal de una computadora.

En general, los virus son totalmente transparentes. No se ocultan, sino que tienden a viajar dentro de archivos ejecutables como Windows .exe . Por supuesto, pueden hacerlo con los nombres de otras aplicaciones en un intento de engañarte e intentar ejecutar el programa.

Gusano informático

El gusano informático es otro de los tipos de malware más comunes en la red, y su principal diferencia con los virus informáticos es que no requiere la intervención del usuario ni la modificación de ningún archivo existente para infectar un equipo. Por lo demás, tiene la característica de replicarse para expandirse por las redes a las que está conectado un dispositivo. Cuando logra penetrar en un ordenador, el gusano intenta obtener las direcciones de otros ordenadores a través de tus listas de contactos para enviarles sus copias. y tratar de infectarlos también. No tienen que manipular ningún programa ni hacer que la computadora funcione incorrectamente, lo que los hace un poco más difíciles de detectar.

Para ello, es recomendable que revises los recursos que puedes estar consumiendo, como la memoria RAM, algo que ralentizará en exceso las tareas ordinarias. Si tienes uno, también puedes ver que tu equipo ha enviado mensajes sin tu permiso por correo electrónico o redes sociales.

En cuanto a su uso, hoy en día estos gusanos se utilizan a menudo, por ejemplo, para crear botnets. Son redes de ordenadores zombie que pueden actuar simultáneamente cuando un operador da la orden de enviar SPAM de forma masiva, propagar malware o lanzar diferentes tipos de ataques, ataques DDoS o denegación de servicio.

Qué es un troyano

El troyano tiene algunas similitudes con los virus informáticos, pero su funcionamiento no es exactamente el mismo. Mientras que un virus suele ser destructivo, un troyano intenta pasar desapercibido al acceder a tu dispositivo con la intención de ejecutar acciones ocultas con las que abrir una puerta trasera para que otros programas maliciosos puedan acceder a él.

Sin embargo, uno de los puntos en común entre varios tipos de malware es que los troyanos también llegarán disfrazados de archivos legítimos. Lo harán con ejecutables que aparentemente no harán nada malo cuando se usen, pero inmediatamente comenzarán a funcionar a tus espaldas sin que te des cuenta.

Su nombre es el del mítico Caballo de Troya de la Odisea de Homero, que según la historia se utilizó para engañar a los defensores de Troya. De la misma forma, este malware entra en tu ordenador camuflado como un programa legítimo, y una vez dentro hace un hueco entre tus defensas para que otros programas o tipos de malware tengan por donde entrar.

A diferencia de los gusanos informáticos de los que hemos hablado, los troyanos no se propagan. Puede infectarse con uno cuando lo recibe deliberadamente, pero también tienden a pulular en P2P redes u otros sitios web con aplicaciones ejecutables aparentemente inofensivas. A menudo se utilizan, entre otras cosas, para robar información sin su consentimiento a través de esa puerta trasera.

Qué es un software espía

Es otro tipo de programa que se instala en tu computadora por sí mismo o mediante la interacción de una segunda aplicación que lo ejecuta sin que te des cuenta. Suelen trabajar en secreto tratando de ocultar su rastro para que no subas la guardia y actúes con normalidad.

Su propósito es recopilar información sobre el usuario u organización propietaria de una computadora de manera no autorizada. Para que no sean detectados, estos programas monitorizan y recopilan datos sobre las acciones que se realizan en un ordenador, el contenido del disco duro, las aplicaciones instaladas o todo lo que hacen en Internet. También pueden llegar a instalar otras aplicaciones.

¿Qué es el software publicitario?

El adware es un tipo de programa bastante controvertido y difícil de catalogar. Algunos lo consideran una clase de software espía, mientras que otros dicen que ni siquiera puede considerarse malware porque su intención final no es dañar las computadoras principales.

Su única misión es entrar en tu ordenador y empezar a mostrarte publicidad, ya sea mientras navegas por Internet, en forma de popup en momentos aleatorios o durante la ejecución de un programa. Algunos incluso se limitan a sustituir la publicidad de un sitio web por otra con la que sus creadores puedan obtener beneficios.

Por lo general, este tipo de software suele instalarse en programas que luego se difunden gratuitamente como fuente de ingresos para sus creadores. La razón por la que algunas personas los consideran software espía es que algunos de ellos pueden recopilar y enviar sus datos personales.

¿Qué es el ransomware?

Y finalmente, tenemos el ransomware. Ransom significa rescatar, y de hecho lo que hace es secuestrar los datos de un ordenador y pedir un rescate económico a cambio de liberarlo.

Normalmente lo que haces es encriptar tus datos, y lo que te ofrecen a cambio del rescate económico es la clave para descifrarlos. Este tipo de programas pueden acceder a tu ordenador a espaldas de un gusano informático u otro tipo de malware, y una vez que cifres tus datos bloqueará tu ordenador mostrándote una pantalla de advertencia en la que se te informa que has sido víctima de la ataque. En esta pantalla también se muestra el importe a pagar y la forma de pago, que puede ser por SMS, Paypal o por bitcoins.

Es una de las amenazas que está creciendo en los últimos años, por lo que es importante tener el equipo siempre actualizado y seguir una serie de precauciones ante correos o mensajes sospechosos, evitando siempre instalar cualquier cosa que envíes por correo a personas que no conoces. saber.

Conclusión

Otro consejo en el que coincidieron casi todos los expertos en seguridad informática es que hay que intentar no pagar nunca el rescate que se te pide. Al hacerlo, permite que los delincuentes se salgan con la suya y los anima a seguir recurriendo a este tipo de programas. El método más sencillo para compilarlo es tener siempre copias de seguridad actualizadas de tus bases de datos y formatear los equipos afectados, recuperándolos posteriormente con estas copias.