En este momento en el que todos intentan garantizar su información y protección, escuchamos una medida considerable sobre la red TOR . Algunos cantan aclamaciones mientras que otros piensan que es un aparato para ladrones. En este artículo, le brindamos los estándares de trabajo de TOR al describir sus preferencias y desventajas.

¿QUÉ ES LA RED TOR?

TOR permanece para The Onion Router, y es una asociación sin fines de lucro que se enfoca en asegurar la protección y la oscuridad de los clientes de Internet en la web. La red TOR está destinada a evitar que los gobiernos o las empresas privadas lo vigilen.

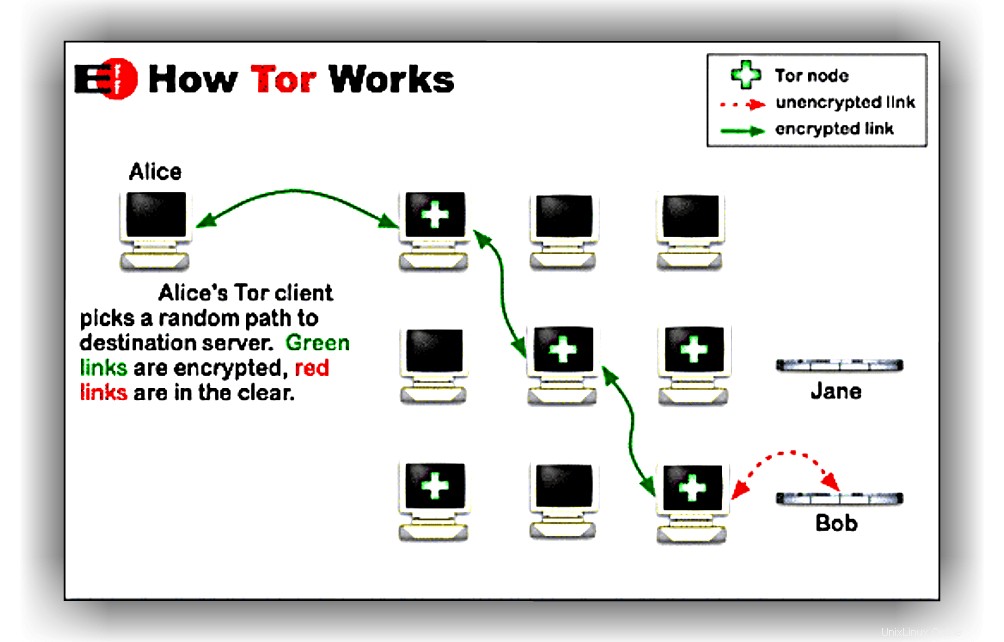

Ante esta percepción, la red TOR funciona yendo a su organización a través de varios focos de transferencia que son supervisados por un gran número de voluntarios en todo el mundo. De esta manera, es difícil atacar frontalmente la red TOR debido a su naturaleza descentralizada.

El TOR La red depende de dos estándares principales, específicamente, el producto que le permite asociarse con la red y los voluntarios que ofrecen servidores en todo el mundo.

¿QUIÉN CREÓ LA RED TOR?

La innovación TOR fue compuesta por la Marina de los EE. UU. y el Departamento de Defensa financió la empresa en más del 60%. Otro financiamiento proviene de organizaciones que garantizan la protección, por ejemplo, la EFF, las afiliaciones de escritores y las reuniones de cabilderos. La red TOR realmente despegó en 2002 cuando los diseñadores querían ofrecer un acuerdo sin nombre en una época en la que los clientes de Internet daban sus datos a cambio de nada sin su consentimiento.

Si le ofrecemos un registro por nada, ¡entonces usted es el producto! Hoy, TOR es una asociación totalmente autónoma y el proyecto es de código abierto con el objetivo de que todo el mundo pueda ver el código y correcto es fundamental.

TdR la innovación depende del supuesto enrutamiento cebolla creado por Michael G. Reed, Paul F. Syverson y David M. Goldschlag en la década de 1990 y es reclamado por la Marina de los EE. UU. Tenga en cuenta que estamos hablando de innovación y no de la empresa TOR.

El último fue creado por Syverson, Roger Dingledine y Nick Mathewson y fue nombrada formalmente como la empresa TOR. Fue presentado y propulsado el 20 de septiembre de 2012. En 2004, la Marina de los EE. UU. descargó el TOR código, que a partir de ahora está siendo producido por el grupo, por nada.

¿QUÉ ES EL ENRUTAMIENTO DE CEBOLLA?

El enrutamiento cebolla es una estrategia de correspondencia anónima a través de una red. Los mensajes se codifican de forma persistente y se envían a través de concentradores de red llamados enrutadores Onions. Observará regularmente la imagen de la cebolla en la red TOR, sin embargo, esto no tiene nada que ver con el vegetal. Esta cebolla alude a las distintas capas de cifrado que protegen los mensajes. En el momento en que los datos se envían a TOR, se codifican y se vuelven a codificar varias veces consecutivas en transferencias anónimas.

Cada traspaso incluirá un nivel de encriptación que cambiará cuando se logre la siguiente transferencia. La posición favorable fundamental de este cifrado es que la dirección es absolutamente imperceptible.

No obstante, la red TOR no asegura los intercambios cuando salen de la red. Del mismo modo, TOR ofrece una oscuridad decente si lo utiliza con otras herramientas de encriptación. Además, el principal perjuicio de TOR es su gradualidad, ya que los datos deben pasar por varias transferencias antes de llegar a su objetivo.

¿QUÉ SON LOS ENRUTADORES ONION?

Las transferencias informatizadas se denominan enrutadores o concentradores. Obtienen el movimiento de la red TOR y lo intercambian. El sitio auténtico de TOR ofrece un registro detallado de cómo funciona. Hay 3 tipos de transferencias que puede enviar en la red avanzada, que son la transferencia intermedia, la transferencia de rendimiento y la extensión.

Para mayor seguridad, todo el movimiento TOR pasa por estas 3 transferencias antes de lograr su objetivo. Los 2 iniciales son transferencias intermediarias que obtienen el movimiento y lo intercambian por otro traspaso.

Las transferencias moderadas mejoran la velocidad y la cordialidad de la red TOR, evitando que el propietario de transferencia del intermediario sea reconocido como la fuente de la actividad.

El traspaso moderado advertirá a los usuarios que es posible que se conecten y aumenten su velocidad de conexión.

Por lo tanto, si un hombre utiliza la red TOR para actividades perniciosas, la dirección IP de la transferencia de la persona intermedia no se considerará como la fuente de la actividad. A la luz de lo que se ha dicho, no corre ningún riesgo si necesita proponer una transferencia TOR de intermediario desde su PC.

Dejar traslado es otra historia. La transferencia pasa la actividad antes de que alcance su objetivo. La transferencia de rendimiento advertirá a toda la red TOR y todos los usuarios pueden utilizarla. Dado que la actividad TOR sale a través de esta transferencia, la dirección IP de esta transferencia se considera la fuente del movimiento.

En consecuencia, el uso nocivo a través de este traspaso de rendimiento puede acusar al propietario de este traspaso. Los propietarios de transferencias de descarga deben comprender que serán objeto de afiliaciones de derechos de autor y gobiernos. Si prefiere no tener este tipo de problema, en ese momento se sugiere el uso de la transferencia a mitad de camino para mayor seguridad.

Por fin, los tramos son transferencias informatizadas que no se notan en la red. El andamio es básico en los países que construyen las transferencias TOR que están abiertas. Cuando todo esté dicho y hecho, puede enviar un andamio avanzado en su PC sin problemas.

¿ES LA RED TOR ADECUADA PARA USTED?

Mientras lee este artículo, lo más probable es que sienta que TOR supera las expectativas en cuanto a la seguridad de la protección. Es más, podemos afirmar que es un aparato decente. Sea como fuere, en la base, TOR estaba destinado a garantizar la flexibilidad de articulación y evadir el control en naciones, por ejemplo, Arabia Saudita o China . Si es un blogger en estos tipos de países, entonces, la red TOR le permite evitar el bloqueo de los ISP locales y acceder a toda la información disponible en la web. También permite a los escritores publicar de manera segura para evitar que el gobierno los suspenda.

SERVICIOS OCULTOS DE TOR O SITIOS ONION

La red TOR no solo permite la correspondencia segura, sino que también permite que el contenido se transmita en servidores que reconocen exclusivamente asociaciones informáticas. Todo el mundo conoce las configuraciones regionales en .com , .organización , .datos , y así sucesivamente. En cualquier caso, la red TOR ofrece locales que terminan con la expansión .onion. Estos locales se supone que son administraciones encubiertas y ofrecen contenido que no se ve en la web estándar. Por ejemplo, el escenario Silk Road utilizó estos destinos .onion para ofrecer armas, drogas, etc.

Además, estas administraciones ocultas no utilizan transferencias de salida (ya que están dentro de los TOR), por lo que es extremadamente difícil reconocer a los visitantes de estos destinos. En cualquier caso, no es impensable, ya que basta con que el servidor TOR esté severamente diseñado para que podamos reconocer a los visitantes.

¿TIENES QUE UTILIZAR TOR?

TOR es un dispositivo decente para garantizar su protección y secreto, pero está lejos de ser consumado. Lo principal es que los gobiernos comienzan a monitorear minuciosamente los movimientos de salida y si te identifican, en ese momento, te convertirás en un objetivo principal.

Además, la desventaja fundamental de TOR es la gradualidad de la asociación, que es de vez en cuando cataclísmica . De vez en cuando, la asociación es lenta hasta el punto de que termina siendo notablemente inutilizable.

Se ha dicho que la red TOR es segura , sin embargo, esta no es la situación para su programa. Si no va a lo seguro, en ese momento, una oficina como la NSA puede capturar la información en su programa y la utilización de los TOR la red no se utilizará más ya que tendrán la capacidad de rastrear el programa.

VEREDICTO FINAL

Si los usuarios de la red TOR son a menudo el objetivo de las agencias gubernamentales, nunca tendrá problemas con la VPN . De hecho, puede cambiar la dirección IP tantas veces como desee y también puede elegir servidores que se distribuyen en todo el mundo. Los términos de referencia La red te permite tener algo de anonimato, pero la VPN te permite usar la web sin restricciones y se cree que es la mejor definición de libertad de expresión.