En este tutorial, veremos las instrucciones de instalación y configuración de Synology NAS OpenVPN.

Después de mi reciente tutorial Ultimate Synology NAS Setup &Configuration Guide, recibí una gran cantidad de excelentes comentarios de los usuarios que estaban interesados en acceder de manera segura a su NAS desde fuera de su red. He estado usando la aplicación Synology VPN Server con OpenVPN durante el último año y no he tenido ningún problema. Puedo acceder de forma segura a mi NAS desde cualquier parte del mundo y, lo que es más importante, controlo el acceso.

Explicaré rápidamente qué hace un servidor VPN y los diferentes tipos de configuraciones de servidor VPN, pero si ya lo sabe, puede pasar directamente a las instrucciones del servidor OpenVPN para Synology NAS.

1. ¿Qué es un servidor VPN?

Una VPN es una red privada virtual que extiende su red privada a una red pública. En términos sencillos, le permite volver a conectarse de forma segura a su red local desde una red externa. Hay dos tipos de redes VPN:

1.1 Tipos de conexión VPN

VPN de túnel dividido: El tráfico solo se envía a través de su red si intenta acceder a un recurso interno. Su dirección IP cuando navegue a un sitio fuera de su red será la dirección IP de la red en la que se encuentra actualmente.

VPN de túnel completo :Todo el tráfico se envía a través de su red doméstica. Su dirección IP para solicitudes internas y externas serán sus redes domésticas.

Creé una imagen muy básica a continuación que explica esto, pero veremos cómo configurar ambos en pasos posteriores. Es importante tener en cuenta que ambos tipos de conexión le permitirán acceder a su red local. Esto solo muestra cómo el tráfico se enruta de manera diferente a las redes externas.

2. Configuración OpenVPN de Synology NAS:instrucciones

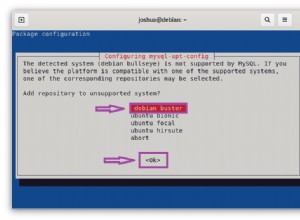

1. Abra el Paquete Centro e Instalar la VPN Servidor aplicación.

2. Abra la aplicación y vaya a OpenVPN sección.

3. Habilitar OpenVPN Servidor . Cambie el rango de direcciones IP dinámicas y las propiedades de conexión máxima si lo desea. Dado que estamos intentando acceder a nuestro Synology NAS fuera de nuestra red, debemos habilitar Permitir clientes para acceder a la LAN del servidor . El resto puede permanecer como predeterminado. Haz clic en Aplicar .

4. Navegue hasta el privilegio y asegúrese de que la cuenta de usuario con la que desea conectarse a la VPN tenga permiso para OpenVPN .

3. Configuración del cortafuegos OpenVPN de Synology NAS

Nuestro servidor VPN ya está configurado, pero debemos asegurarnos de que nuestro cortafuegos permita el acceso al puerto UDP 1194. Si no está seguro de cómo configurar el cortafuegos de Synology, puede aprender cómo hacerlo en nuestra Guía de configuración y configuración definitiva de Synology NAS.

5. Si está utilizando el cortafuegos de Synology, abra el Control Panel , Seguridad , luego navegue hasta el Cortafuegos y Editar Reglas .

6. Crear un Permitir regla para la VPN Servidor (OpenVPN) aplicación, UDP puerto

7. Cuando se complete, la regla debe estar encima de denegar todos regla.

4. Reenvío de puertos

Acabamos de configurar nuestro cortafuegos de Synology para permitir conexiones en puerto UDP 1194 . Ahora necesitamos reenviar el puerto Puerto UDP 1194 en nuestro enrutador a nuestro Synology NAS. Synology tiene la funcionalidad UPnP, que le da a su NAS la capacidad de abrir puertos en su enrutador automáticamente. Si tiene un enrutador compatible con UPnP, es muy fácil configurarlo. Sin embargo, hay mucho debate sobre la seguridad de UPnP, por lo que no lo analizaré en este tutorial. Si desea hacerlo de esta manera, puede leer el artículo de ayuda de Synology aquí.

Ahora, el reenvío de puertos será completamente diferente en la página de configuración del enrutador de cada marca. Esta es una excelente guía que muestra cómo reenviar puertos en algunas marcas diferentes de enrutadores, pero lo mejor que puede hacer es intentar buscar en Google el nombre de su enrutador y reenvío de puertos. . Ejemplo:Reenvío de puerto de Netgear

Este proceso requiere que tenga una configuración de dirección IP estática. Si actualmente no tiene una configuración de dirección IP estática, lea cómo configurar una dirección IP estática aquí.

8. Crear una regla de reenvío de puertos para puerto UDP 1194 a la dirección IP de su Synology NAS. En el siguiente ejemplo, 192.168.1.220 es la dirección IP de mi Synology NAS.

Suponiendo que haya podido abrir el puerto UDP 1194 y configurar correctamente la regla de firewall de Synology, ¡la configuración del puerto ya está completa!

5. Cambios en el archivo de configuración OpenVPN de Synology NAS

Ahora que tenemos nuestro servidor configurado, necesitamos modificar nuestro archivo de configuración. Antes de comenzar con los pasos, debe asegurarse de tener configurado el DDNS. La mayoría de las personas tienen direcciones IP externas dinámicas, por lo que es necesario crear un nombre de host DDNS porque debe asegurarse de acceder siempre a su dirección IP externa. Si desea configurar DDNS con un nombre de host gratuito de synology.me, puede seguir las instrucciones de Synology aquí. Si desea usar DuckDNS, escribí un tutorial sobre cómo puede hacerlo aquí. Si está absolutamente seguro de que tiene una dirección IP externa estática que nunca cambia, no tiene que configurar DDNS. Simplemente use su dirección IP externa como SU_SERVIDOR_IP.

También es importante tener en cuenta que el proveedor de DDNS es irrelevante, ¡solo debe asegurarse de tener un nombre de host de DDNS configurado!

9. Abra el Servidor VPN aplicación y seleccione OpenVPN . Seleccione Exportar configuración .

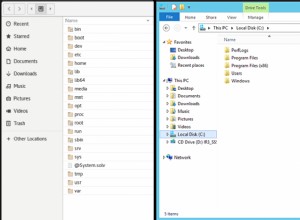

10. Extraiga el contenido de la carpeta. Solo editaremos el archivo OpenVPN.ovpn, así que abra ese archivo con un editor de texto.

11. De manera predeterminada, recibirá un archivo de configuración predeterminado de OpenVPN con un certificado único en la parte inferior. Este documento no debe compartirse con nadie más que con los usuarios a los que le gustaría autenticar con su VPN. Necesitamos cambiar los elementos a continuación que están resaltados en rosa .

- SU_SERVIDOR_IP :Este debería ser el nombre de host DDNS que configuró.

- redirect-gateway def1 :Esto es lo que determina si está configurando una VPN de túnel dividido o de túnel completo. Si no está seguro de cuál le gustaría, haga referencia a la imagen de arriba para ver las diferencias. Creo dos archivos de configuración separados (uno para túnel dividido y otro para túnel completo) y, según la situación, uso uno u otro. Para habilitar el túnel completo, elimine el signo "#" (este es el símbolo de un comentario). Simplemente eliminando el símbolo de comentario habilitará la VPN de túnel completo.

NOTA: Si usa un iPhone y tiene iOS 7 o superior, deberá agregar redirect-gateway ipv6 en redirect-gateway def1. - opción-dhcp :si tiene un servidor DNS local que le gustaría usar, puede agregar la dirección IP de su servidor DNS allí. Si no tiene un servidor DNS local, deje esta línea comentada. NOTA :si no tiene configurado un servidor DNS local, OpenVPN usará de manera predeterminada los registros DNS públicos de Google. Esto significa que no podrá acceder a ninguno de los recursos de su red local por nombre de host, solo por dirección IP. Si desea configurar un servidor DNS local, puede consultar mi tutorial sobre Pi-hole aquí.

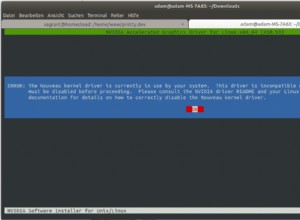

NOTA: Este es un ejemplo muy básico de cómo se puede usar el DNS. - certificado-de-cliente-no-requerido :Esta opción no se agrega de forma predeterminada, pero debe agregarse si va a utilizar los nuevos clientes de OpenVPN (la mayoría de las personas lo harán). Si no agrega esta opción, recibirá un mensaje de error cuando se conecte. Si bien puede continuar con el mensaje de error, esto evitará que ocurra el error.

dev tun tls-client remote YOUR_SERVER_IP 1194 # The "float" tells OpenVPN to accept authenticated packets from any address, # not only the address which was specified in the --remote option. # This is useful when you are connecting to a peer which holds a dynamic address # such as a dial-in user or DHCP client. # (Please refer to the manual of OpenVPN for more information.) #float # If redirect-gateway is enabled, the client will redirect it's # default network gateway through the VPN. # It means the VPN connection will firstly connect to the VPN Server # and then to the internet. # (Please refer to the manual of OpenVPN for more information.) #redirect-gateway def1 #redirect-gateway ipv6 #REQUIRED for iOS 7 and above. # dhcp-option DNS: To set primary domain name server address. # Repeat this option to set secondary DNS server addresses. #dhcp-option DNS DNS_IP_ADDRESS pull # If you want to connect by Server's IPv6 address, you should use # "proto udp6" in UDP mode or "proto tcp6-client" in TCP mode proto udp script-security 2 comp-lzo reneg-sec 0 cipher AES-256-CBC auth SHA512 auth-user-pass client-cert-not-required -----BEGIN CERTIFICATE----- [YOUR CERTIFICATE WILL BE HERE. LEAVE THIS ALL AS DEFAULT] -----END CERTIFICATE-----

12. Guarde el archivo de configuración y agréguelo a cualquier dispositivo con el que desee probar la conexión VPN. Normalmente pruebo la conexión con mi teléfono celular, ya que no puedes estar en la misma red que tu servidor VPN. DEBE probar esto desde una red externa (el teléfono celular/punto de acceso es una excelente opción).

6. Pruebas y configuración del cliente Synology NAS OpenVPN

Ahora que hemos configurado todo, necesitamos probar nuestra conexión. Descarga el cliente OpenVPN en tu celular o en una PC que puedas conectar a una red diferente. Recuerde, debe estar conectado a una red diferente para probar esto.

13. Descargue el software de cliente OpenVPN para su dispositivo aquí.

14. Seleccione el botón Agregar en la parte inferior y luego elija Archivo . Ahora se le pedirá que busque el .ovpn archivo que creamos anteriormente. Cargue el archivo y luego inicie sesión con su nombre de usuario y contraseña de DSM.

15. Debería poder conectarse a su VPN ahora.

16. Voy a mostrar dos ejemplos a continuación. Primero, estoy conectado a mi servidor VPN usando mi conexión de túnel dividido. Puede ver que mi dirección IP externa es mi red móvil (ya que estoy accediendo a una página web externa).

17. En esta captura de pantalla, estoy conectado a mi servidor VPN usando mi conexión de túnel completo. Mi dirección IP externa es la de mi ISP, ya que todo el tráfico se enruta a través de mi red doméstica.

Tanto las conexiones VPN de túnel dividido como las de túnel completo le permiten acceder a sus recursos locales, pero las conexiones VPN de túnel completo deben usarse si está tratando de proteger el tráfico de su red (como cuando está en Wi-Fi público) .

7. Configuración de ruta estática:configuración OpenVPN de Synology NAS

Este paso no es necesario a menos que necesite acceder a dispositivos VPN desde su red doméstica.

Su red doméstica y su red VPN estarán en diferentes subredes, lo que significa que sus dispositivos locales solo podrán comunicarse con las máquinas en su subred (la red VPN verá ambas). Para que su red local se comunique con su red VPN (en mi caso, 192.168.1.X y 10.5.0.X), deberá configurar una ruta estática en su enrutador. No puedo repasar los pasos de configuración para esto ya que cada enrutador es diferente, pero a continuación se muestra una captura de pantalla de la ruta estática que configuré. La dirección IP de la puerta de enlace será la dirección IP de su Synology NAS (ya que ahí es donde se ejecuta su VPN). La subred 10.5.0.0/24 es donde deberá ingresar el rango de IP que está utilizando (como se define en la configuración de OpenVPN).

8. Configuración OpenVPN de Synology NAS:conclusión

Este fue un tutorial largo que pasó por muchos pasos. La configuración del servidor VPN de Synology le permite conectarse de forma segura a su red doméstica para acceder a su NAS y a los recursos locales. También evita por completo la necesidad de QuickConnect o exponer su NAS a Internet (lo cual es un riesgo de seguridad). Como beneficio adicional, la conexión VPN de túnel completo también protegerá su conexión cuando esté en dispositivos Wi-Fi públicos.

Hay una cosa que quiero mencionar con respecto a la seguridad de esta VPN. Synology hace un trabajo bastante pobre al permitir que el usuario configure esto de la forma más segura posible. Con la forma en que esto está configurado, técnicamente , está expuesto a un ataque de intermediario. Hay muchas cosas que tienen que suceder para que estés expuesto a ese tipo de ataque, pero quiero mencionar que es una preocupación válida. Si la seguridad total es su principal preocupación, consideraría implementar OpenVPN en una Raspberry Pi o en su enrutador (si corresponde). El dispositivo que ejecuta OpenVPN realmente no importa, solo necesita poder configurar fácilmente los certificados de servidor/cliente.

Si tienes alguna pregunta, ¡déjala en los comentarios! Si te gustó el contenido, ¡compártelo!