Nmap o "Network Mapper" es una herramienta de código abierto destinada a expertos en seguridad y desarrolladores por el "Equipo de desarrolladores de Nmap" desde 1997. Aquí aprenderemos los comandos para instalar NMAP en Debian 11 Bullseye y cómo usarlo.

Usando Nmap, un usuario puede escanear la red y/o las computadoras en Internet/local (es decir, con su dirección IP) pueden verificarse en busca de puertos abiertos y los servicios que los escuchan. Los métodos de escaneo conocidos y desconocidos hacen de esta herramienta un programa muy poderoso.

Network Mapper es particularmente adecuado para encontrar todos los hosts activos en el entorno de red (barridos de ping), así como su sistema operativo (huellas digitales del sistema operativo) y los números de versión de varios servicios instalados allí.

Nmap se puede usar, por ejemplo, para probar la configuración de su firewall o su computadora en busca de puertos abiertos y servicios (posiblemente no deseados) que se ejecutan en segundo plano. Aunque esta herramienta en sí viene con una interfaz de línea de comandos, sin embargo, con Zenmap, el usuario puede manejar las cosas de manera más conveniente.

De forma predeterminada, Nmap realiza un escaneo SYN que se basa en el cumplimiento de una pila TCP. Se puede usar para escanear miles de puertos y permite una diferenciación clara y confiable entre puertos con estado abierto, cerrado o filtrado.

Uso típico de NMAP:

- Analizar y escanear redes

- Obtener inventario de la red

- Detectar sistemas conectados y activos

- Determinar detalles de servicios, configuraciones y versiones

- Monitoreo de tiempos de operación, hosts o servicio

- Consultar las actualizaciones del servicio

Cómo instalar Nmap en Debian 11 Linux Bullseye

Actualización del repositorio de Apt

Una de las primeras que haremos será ejecutar el comando de actualización del sistema. Esto reconstruirá la memoria caché del repositorio del sistema y también permitirá que los paquetes instalados obtengan sus últimas versiones.

sudo apt update

Instalar NMAP en Debian 11 Bullseye

No necesitamos agregar ningún repositorio manualmente porque el paquete oficial para instalar NMAP ya está disponible en el repositorio base predeterminado de Debian 11. Por lo tanto, ejecutar el comando del administrador de paquetes APT para obtenerlo será suficiente.

sudo apt install nmap -y

Instalación de ZenMap (GUI) en Debian 11 (opcional)

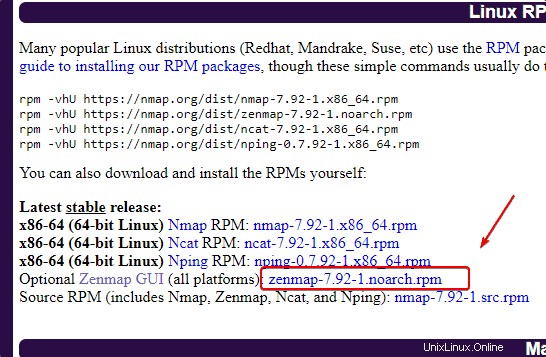

Aquellos que buscan una interfaz gráfica de usuario para usar NMAP para escanear y analizar redes. Pueden optar por ZenMap, sin embargo, su última versión no está disponible para Debian en formato binario. Por lo tanto, para instalarlo, primero tenemos que convertir su binario RPM existente a Deb. Sigamos los pasos.

Instalar extranjero

sudo apt-get install alien -y

Descargue el RPM de ZenMap

Vaya al sitio web oficial de Nmap y descargue el paquete Zenmap RPM.

Convertir RPM a Deb

Si usó el navegador para descargar el archivo, primero cambie a Descargas directorio- cd Downloads

sudo alien zenmap-*.noarch.rpm

Instalar Zenmap

sudo dpkg --install zenmap_*_all.deb

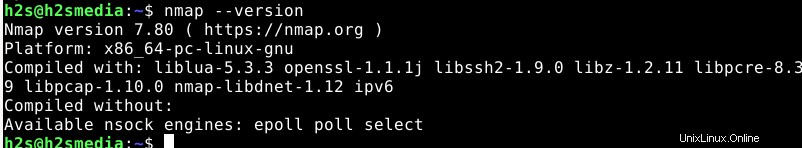

Comprobar la versión de Nmap

Para verificar la versión del Nmap actual, use el comando dado:

nmap --version

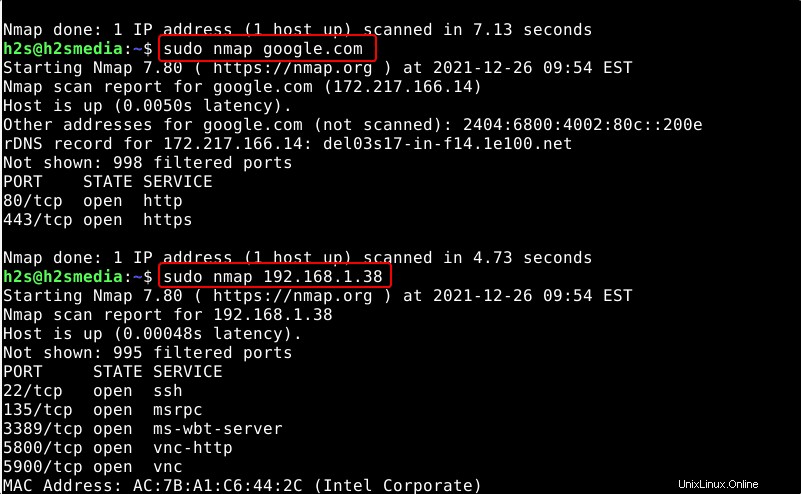

Usar el escáner Nmap en Debian 11

El rango de destino de las opciones de Nmap puede ser una sola dirección IP (funciona con IPv4 de manera predeterminada, pero también puede usar direcciones IPv6), un rango de direcciones IP o un host. Si no ingresa más opciones, simplemente escriba el rango de destino de Nmap, Nmap verifica la computadora de destino en busca de los primeros 1000 puertos. Estos son la mayoría de los llamados puertos conocidos que están permanentemente conectados a ciertas aplicaciones típicas (como servidores web o POP3).

Para ver todas las opciones disponibles para usar con puede ver su página de ayuda:

nmap -h

Nmap:escaneo de puertos

Usando la opción de puerto podemos escanear para saber el inicio de los puertos si están abiertos o cerrados. Sin embargo, el inicio filtrado puede ser molesto porque hace que el administrador escanee los puertos con otros métodos. Veamos algunos estados comunes de los puertos que solemos obtener al escanear los puertos en una red.

Abrir – Significa que una aplicación o servicio está escuchando en este puerto y, por lo tanto, es posible una conexión.

Cerrado- Esto significa que el host ha rechazado una conexión en este puerto. Ninguna aplicación está escuchando detrás de él.

FILTRADO/BLOQUEADO significa que el host no responde a las solicitudes en este puerto. Esto significa que la conexión no se confirma (ABIERTA) ni se rechaza (CERRADA). Si se puede llegar al host de otro modo, se realiza el filtrado (FILTRADO) o el bloqueo (BLOQUEADO) por parte de un cortafuegos.

sin filtrar – En este caso, Nmap es accesible al puerto pero no puede confirmar si está abierto o cerrado.

El comando para comenzar a escanear es:

sudo nmap ip-address

o

sudo nmap website address

Para verificar su computadora, puede usar:

sudo nmap localhost

Para escanear toda la subred use:

sudo nmap IP-address/24

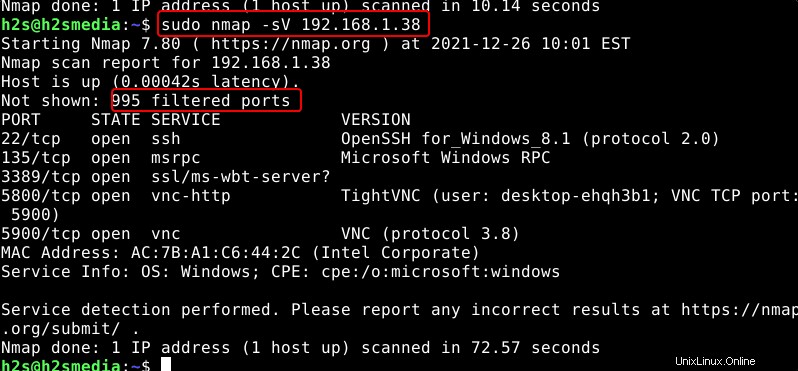

Identificación de servicio y versión

La identificación del servicio también se conoce como huella digital del servicio o detección de versión (escaneo de versión). El comando de análisis de servicios de Nmap intenta determinar las aplicaciones instaladas (utiliza algunos puertos para hablar fuera del mundo) y su versión con la mayor precisión posible. Esto se puede usar para buscar versiones de aplicaciones y luego vulnerabilidades disponibles de manera específica.

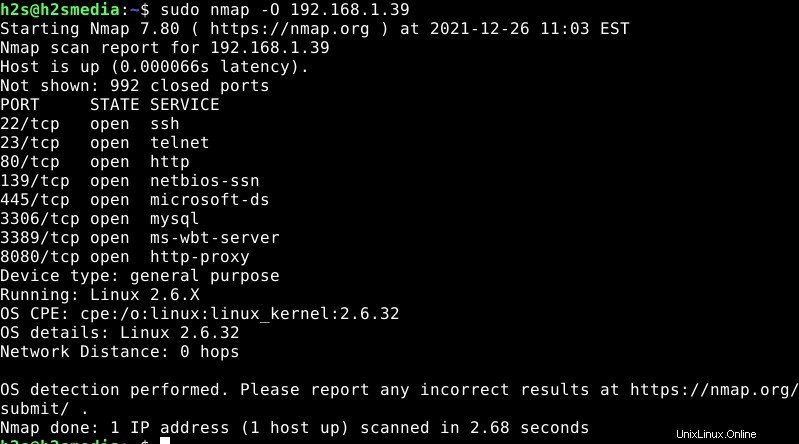

Usar Nmap para escanear el sistema operativo

La identificación del sistema operativo también se conoce como identificación del sistema operativo o detección del sistema operativo. Es el proceso en el que usamos Nmap para identificar qué tipo de sistema operativo utiliza el host al que nos dirigimos.

Identificación de SO y servicio con NMAP

Opción a utilizar para ello:

• Escaneo de SO (detección de SO) =-O Proporciona información exacta del sistema operativo, si es posible. El escaneo utiliza diferentes protocolos de aplicación en los puertos que se consideran "abiertos" o "abiertos | filtrado”.

• Escaneo de servicio/escaneo de versión =-sV Escanee puertos para identificar las aplicaciones que se ejecutan detrás de los puertos abiertos.

• Escaneo RPC =-sR – Si el servicio RPC (llamada a procedimiento remoto) está disponible en un puerto, Nmap lo escaneará para brindar más información sobre el sistema operativo.

• Análisis combinado de SO y servicios -O -sV o -A Para proporcionar información sobre el sistema operativo y las aplicaciones, combinadas en una sola salida.

sudo nmap -O [IP address] or sudo nmap -O [website address]

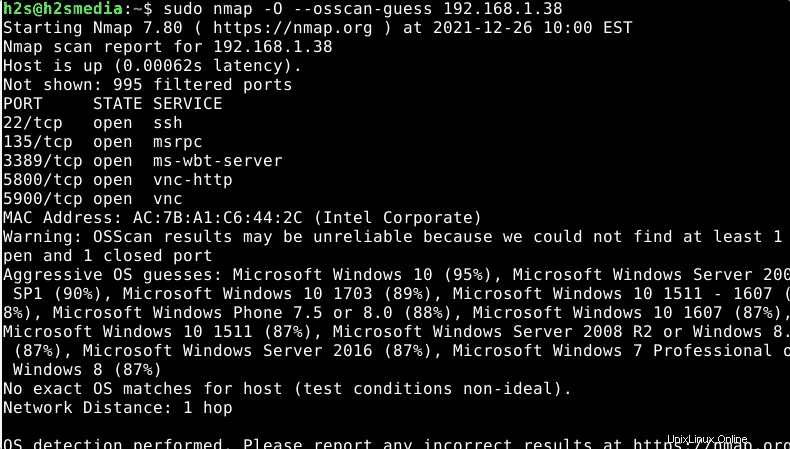

Bueno, si Nmap no puede proporcionar información exacta sobre el sistema operativo del host de destino, puede usar la opción de adivinar, que no es confiable pero da una idea con el porcentaje de confiabilidad.

sudo nmap -O --osscan-guess ip-address

Puedes verlo en la captura de pantalla dada.

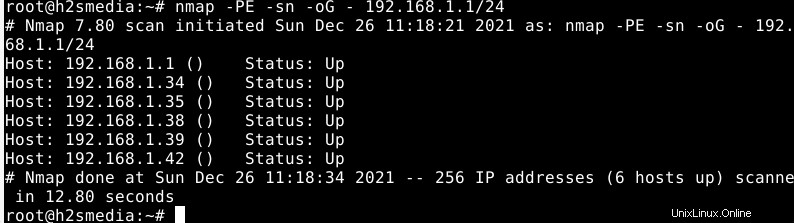

Escaneo de ping clásico (escaneo de red)

El comando dado utilizará un escaneo de ping clásico con solicitudes de eco ICMP (-PE), pero sin escaneo de puertos (-sn).

sudo nmap -PE -sn -oG - ip-address-range/24

Escaneo de ping extendido (escaneo de red)

El uso de este escaneo de ping TCP combina el ping clásico (eco ICMP) con el escaneo TCP SYN.

sudo nmap -sP -oG - ip-address-range/24

Técnicas de escaneo

Echemos un vistazo nuevamente a las diversas opciones de escaneo o parámetros de Nmap que se pueden usar con su comando.

| Nmap:técnicas de escaneo | |

| Técnica de escaneo | descripción |

-sT | Escaneo de conexión simple. Se establece y borra una conexión TCP completa para cada puerto que se escaneará. Este escaneo también está disponible si se llama Nmap sin derechos de root. |

-sS | “SYN-Stealth-Scan”: Similar -sT , pero no se establece una conexión TCP completa, por lo que se nota menos. (Estándar con derechos de root) |

-sU | Escanea puertos UDP en lugar de TCP. |

-sn | Escaneo de ping: solo verifica la disponibilidad a través de la solicitud de eco ICMP, el paquete TCP SYN en el puerto 443, el paquete TCP ACK en el puerto 80 y la solicitud de marca de tiempo ICMP. Útil para probar áreas de red completas en busca de hosts activos. Este escaneo también está disponible si se llama Nmap sin derechos de root (entonces solo con paquetes SYN en los puertos 80 y 443). |

| Técnicas especiales de escaneo | |

| Técnica de escaneo | descripción |

-sF , -sN ,-sX | Nmap envía paquetes TCP deliberadamente manipulados o incorrectos a los puertos para ser escaneados. Según la reacción del puerto (o del servidor), se pueden sacar conclusiones sobre si el puerto está abierto o protegido por un firewall. Comparado con -sT o -sR menos llamativo. |

-sA , -sW | También se usa para probar si un puerto está abierto, cerrado o protegido. Especialmente bueno para detectar cortafuegos. |

| Opciones de Nmap (versión y sistema operativo) | |

| opción | descripción |

-sR | Si se reconoce un servicio RPC, se envían paquetes RPC adicionales, ya que esto permite encontrar más información sobre el servicio que escucha en el puerto correspondiente. |

-sV | Intenta mediante pruebas adicionales identificar el servicio en cada puerto abierto. Incluye -sR . |

-O | Detección de sistema operativo:intentos de identificar el sistema operativo del objetivo utilizando características especiales de la implementación de la red. |

-A | Abreviatura de -sV -O |

| Nmap:opciones (puertos ) | |

| opción | descripción |

-p X | Escanea el puerto X solamente |

-p X-Y | Escanea los puertos X a Y solamente |

-p X,Y,Z | Escanea los puertos X, Y y Z |

-p- | Escanear todos los puertos |

-F | Análisis rápido, solo analiza los puertos conocidos que se enumeran en nmap-services archivo. |

-r | Escanea todos los puertos en orden numérico, lo que puede mejorar la claridad con la opción -v . De forma predeterminada, Nmap elige un orden aleatorio. |

| Nmap:opciones (varios) | |

| opción | descripción |

-Pn | Antes de un escaneo completo de puertos, Nmap generalmente verifica si la computadora existe y está en línea (ver tecnología de escaneo -sn ). Esta opción la desactiva y es necesaria para escanear hosts en los que no se ejecuta ningún servidor web y que bloquean los pings. |

-e eth0 | Instruye explícitamente a Nmap eth0 para utilizar la interfaz de red. Por lo general, Nmap elige la interfaz en sí. |

-oN DATEI | Registrar el escaneo en ARCHIVO |

-v | Envía información adicional durante el escaneo. |