Detección de malware de Linux (LMD) , también conocido como Maldet , es un escáner de malware para Linux lanzado bajo la licencia GNU GPLv2. Maldet es bastante popular entre los administradores de sistemas y los desarrolladores de sitios web debido a su enfoque en la detección de puertas traseras de PHP, correos oscuros y muchos otros archivos maliciosos que se pueden cargar en un sitio web comprometido utilizando datos de amenazas de los sistemas de detección de intrusiones en el borde de la red para extraer malware que es se utiliza activamente en ataques y genera firmas para la detección.

En el siguiente tutorial, aprenderá cómo instalar y usar Maldet en Fedora 34.

Requisitos

- SO recomendado: Fedora Linux 34 (las versiones más nuevas también funcionarán)

- Cuenta de usuario: Una cuenta de usuario con sudo o acceso root.

Actualización del sistema operativo

Actualice su Fedora sistema operativo para asegurarse de que todos los paquetes existentes estén actualizados:

sudo dnf update && sudo dnf upgrade -yInstalar Maldet

Para instalar Maldet, necesitará su archivo de paquete, que se puede encontrar en la página de descarga oficial. Sin embargo, cuando se realizan actualizaciones, no cambian la URL del archivo, por lo que, afortunadamente, el enlace de descarga no cambiará con frecuencia.

En el momento de este tutorial, la versión (1.6.4 ) es el último; sin embargo, con el tiempo, esto cambiará. Para descargar la última versión ahora y en el futuro, escriba el siguiente comando:

cd /tmp/ && wget http://www.rfxn.com/downloads/maldetect-current.tar.gzEn la siguiente parte, deberá extraer el archivo, lo que puede hacer con el siguiente comando:

tar xfz maldetect-current.tar.gzAhora que ha confirmado que el archivo se extrajo correctamente, (CD) en el directorio y ejecute el script de instalación para instalar Maldet con el siguiente comando:

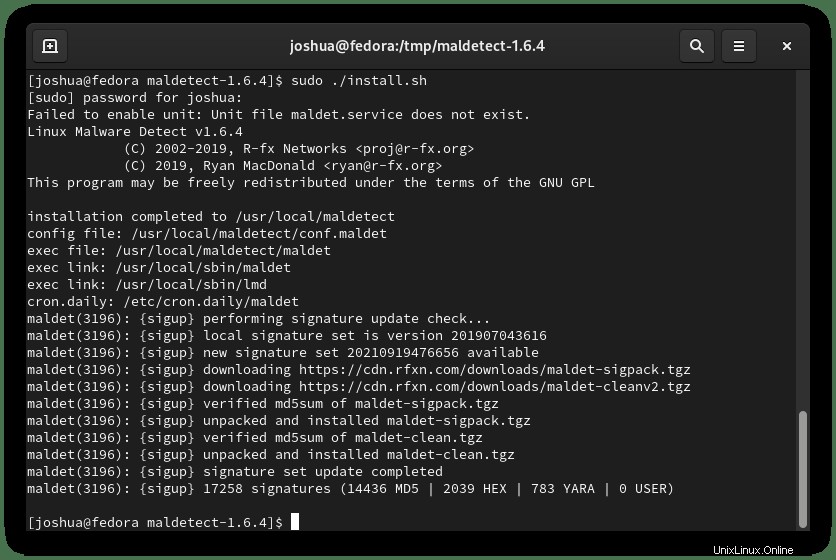

cd maldetect-1.6.4 && sudo ./install.shLa instalación debe completarse en cuestión de segundos y obtendrá un resultado similar al siguiente:

Configurar Maldet

Ahora que ha finalizado con éxito el script de instalación, puede modificar el archivo de configuración utilizando su editor de texto preferido. A continuación se muestran algunos ejemplos de algunas configuraciones y prácticas populares que usan (nano) editor de texto:

Primero, abra el (conf.maldet) archivo:

sudo nano /usr/local/maldetect/conf.maldetA continuación, busque las siguientes líneas y edítelas como se muestra a continuación:

# To enable the email notification.

email_alert="1"

# Specify the email address on which you want to receive an email notification.

email_addr="[email protected]"

# Enable the LMD signature autoupdate.

autoupdate_signatures="1"

# Enable the automatic updates of the LMD installation.

autoupdate_version="1"

# Enable the daily automatic scanning.

cron_daily_scan="1"

# Allows non-root users to perform scans.

scan_user_access="1"

# Move hits to quarantine & alert

quarantine_hits="1"

# Clean string based malware injections.

quarantine_clean="0"

# Suspend user if malware found.

quarantine_suspend_user="1"

# Minimum userid value that be suspended

quarantine_suspend_user_minuid="500"

# Enable Email Alerting

email_alert="1"

# Email Address in which you want to receive scan reports

email_addr="[email protected]"

# Use with ClamAV

scan_clamscan="1"

# Enable scanning for root-owned files. Set 1 to disable.

scan_ignore_root="0"Tenga en cuenta que todas las configuraciones aquí son opcionales y puede establecer las suyas propias ya que aquí no hay respuestas correctas o incorrectas.

Actualizar las definiciones y el software del virus Maldet

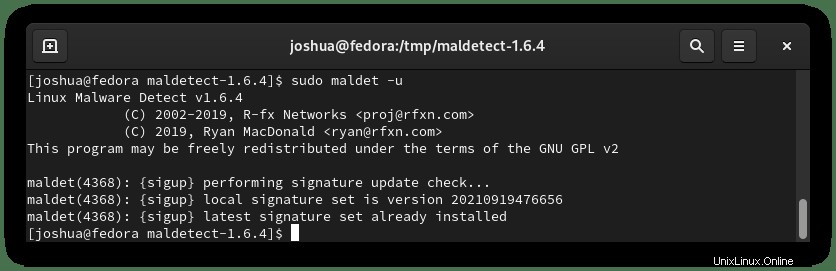

Para actualizar la base de datos de definiciones de virus Maldet, ejecute el siguiente comando:

sudo maldet -uEjemplo de salida:

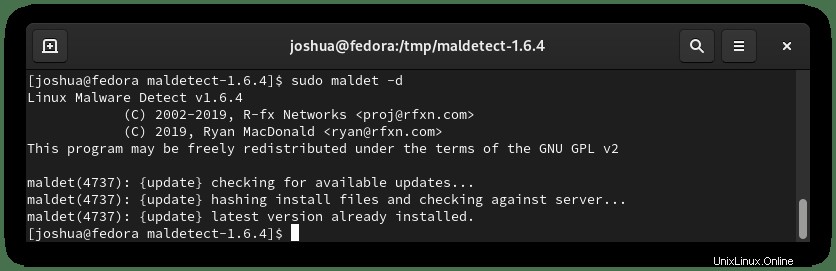

En segundo lugar, para buscar versiones más nuevas del software existente, escriba el siguiente comando:

sudo maldet -dEjemplo de salida:

Opcional:instale ClamAV

Una de las mejores partes de usar Maldet es su compatibilidad con ClamAV, que puede aumentar mucho la capacidad de escaneo de Maldet.

Para instalar ClamAV, puede hacerlo ejecutando el siguiente comando:

sudo dnf install clamav clamav-devel -yA continuación, habilite ClamAV:

sudo systemctl enable clamav-freshclam && sudo systemctl start clamav-freshclamPor último, actualice sus firmas de ClamAV con el comando freshclam :

sudo freshclamEjemplo de salida:

Database test passed.

main.cvd updated (version: 62, sigs: 6647427, f-level: 90, builder: sigmgr)

bytecode database available for download (remote version: 333)

Time: 0.4s, ETA: 0.0s [========================>] 286.79KiB/286.79KiB

Testing database: '/var/lib/clamav/tmp.c736fe0d50/clamav-c52c6549b6ff30a71e65db0c5647f2de.tmp-bytecode.cvd' ...

Database test passed.

bytecode.cvd updated (version: 333, sigs: 92, f-level: 63, builder: awillia2)Escaneo con Maldet – Ejemplos

En primer lugar, debe familiarizarse con la sintaxis de Maldet. Todos los comandos comienzan con maldet y luego son seguidos por la opción y la ruta del directorio, por ejemplo, maldet [OPCIÓN] [RUTA DEL DIRECTORIO] .

A continuación se cubren la mayoría de los ejemplos de sintaxis con Maldet:

- -b : Ejecutar operaciones en segundo plano.

- -u: Actualice las firmas de detección de malware.

- -l: Ver eventos del archivo de registro de maldet.

- -d : Actualice la versión instalada.

- -a: Escanea todos los archivos en la ruta.

- -p : Borrar registros, sesiones y datos temporales.

-q: Ponga en cuarentena todo el malware del informe.- -n: Limpie y restaure los accesos de malware del informe.

Para probar Maldet y asegurarse de que funciona correctamente, puede probar la funcionalidad de LMD descargando una (firma de virus de muestra) del sitio web de EICAR.

cd /tmp

wget http://www.eicar.org/download/eicar_com.zip

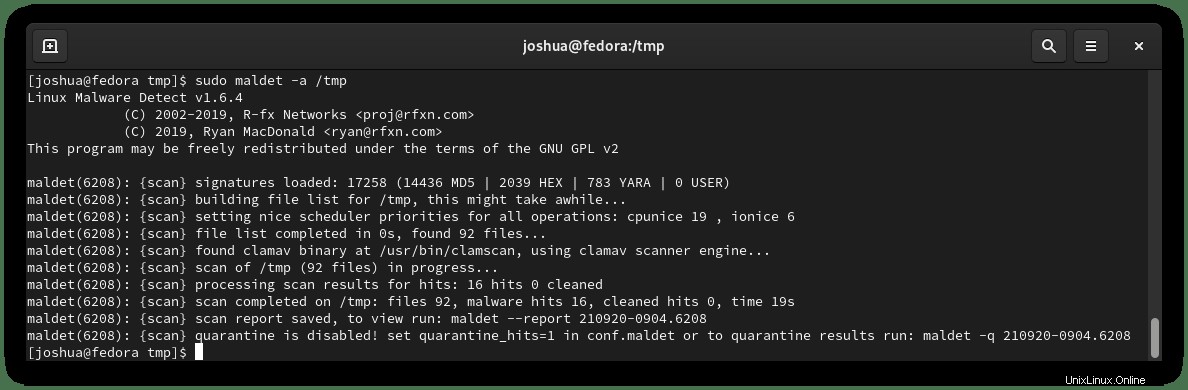

wget http://www.eicar.org/download/eicarcom2.zipA continuación, mientras está en el directorio /tmp , ejecutarás el (maldet) comando para escanear el (tmp) directorio de la siguiente manera:

sudo maldet -a /tmpAhora, con sus archivos infectados, obtendrá un resultado similar al siguiente:

Como habrás notado, el tutorial no está configurado automáticamente en cuarentena para nuestra configuración. A veces, los falsos positivos y la eliminación de archivos en servidores activos pueden causar más problemas de los que resuelven. Un buen administrador de sistemas o propietario del servidor revisará constantemente los resultados y los verificará.

Además, a partir de la salida, puede ver que en nuestro servidor de prueba, hemos instalado ClamAV y que Maldet está utilizando el motor de exploración de ClamAV para realizar la exploración y logró encontrar 16 accesos de malware. .

Algunos otros comandos que puede hacer son apuntar a las extensiones de archivo de su servidor; Los archivos PHP son a menudo el objetivo de muchos ataques. Para escanear archivos .php, use lo siguiente:

maldet -a /var/www/html/*.phpEsto es ideal para sitios web más grandes o servidores con muchos archivos para escanear, y los servidores más pequeños se beneficiarían de escanear todo el directorio.

Informes de escaneo de Maldet

Maldet almacena los informes de análisis en la ubicación del directorio (/usr/local/maldetect/sess/) . Puede usar el siguiente comando junto con (Escanear ID) para ver un informe detallado de la siguiente manera:

Solo ejemplo:

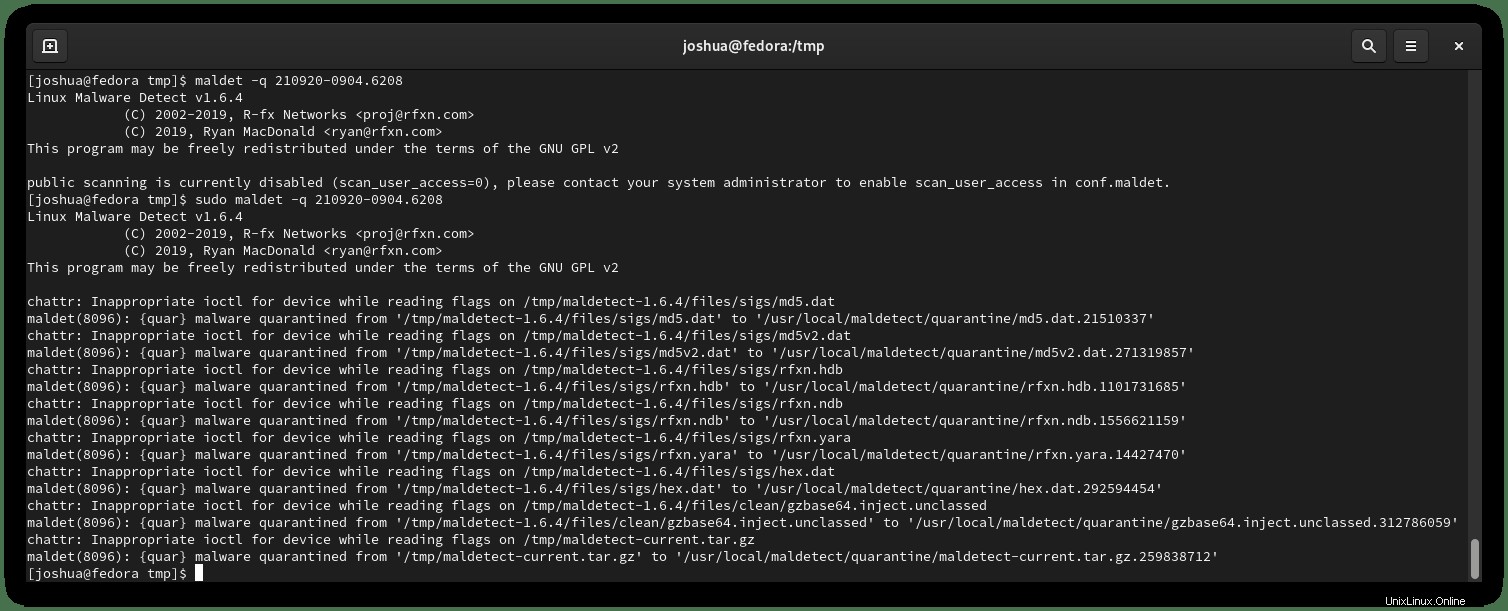

sudo maldet -q 210920-0904.6208A continuación, verá el informe listado en su terminal, anotando los detalles del escaneo.

Ejemplo de salida:

Desde aquí, puede revisar y tomar medidas para eliminar, incluir en la lista blanca o buscar realizar más investigaciones.