Introducción

Mientras lee este artículo, su navegador se conecta al proveedor de servicios de Internet (ISP). Los paquetes enviados desde su computadora llegaron al servidor que aloja este sitio web. El BGP (Border Gateway Protocol) decide qué caminos tomar en el camino.

Si un enrutador no funciona o tiene una alta carga de tráfico, los paquetes toman otra ruta. BGP acepta rutas anunciadas de otros enrutadores BGP de forma predeterminada. No hay ningún anuncio de la ruta ni del propietario, lo que deja un importante problema de seguridad.

Este artículo explica el protocolo RPKI como una solución para el enrutamiento BGP seguro.

¿Qué es BGP?

El protocolo BGP es el principal protocolo que facilita el intercambio de enrutamiento a través de Internet. Los paquetes viajan globalmente de manera descentralizada con enrutamiento automatizado. A medida que los datos pasan de un enrutador a otro, la información se acerca al destino deseado.

Cada enrutador mantiene una tabla de mejores rutas localmente significativa para cada grupo de destino de prefijo de dirección IP. Un AS (A S autónomo system) posee grupos de prefijos y determina cómo ocurre el intercambio de enrutamiento. Cada AS tiene un identificador único (Número) y el protocolo BGP define cómo los sistemas autónomos intercambian información sobre el enrutamiento IP.

Cada ASN anuncia prefijos a los que puede entregar datos. Por ejemplo, si un AS se conecta a 1.0.0.0/8, transmitirá la dirección a pares y proveedores.

Deficiencias de BGP

La aceptación de la ruta BGP depende de la ingeniería del ISP. La diligencia debida del ISP solo llega hasta cierto punto:los errores de entrada, los errores de automatización y las intenciones maliciosas son solo algunos ejemplos que son difíciles de mitigar. En última instancia, el núcleo del problema es que no existe una verdad absoluta sobre quién debe anunciar el camino o quién es el propietario real.

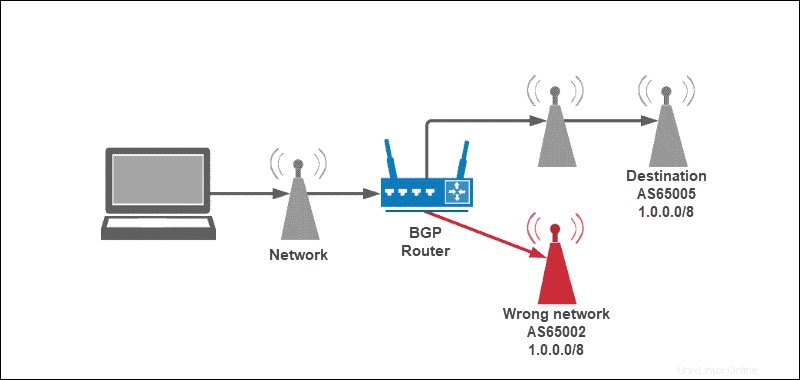

La información enviada a través de Internet tiene una protección limitada contra los secuestros de BGP. Un secuestro de BGP ocurre cuando un AS hace un anuncio de BGP para prefijos de IP iguales o más específicos que el AS no posee.

Secuestros de longitud de prefijo igual

Un secuestro de igual longitud de prefijo ocurre cuando alguien que no es el propietario anuncia el mismo prefijo. Por ejemplo:

- Origen AS envía datos destinados a 1.0.0.0/8

- Destino AS anuncia 1.0.0.0/8.

- Un AS diferente también anuncia 1.0.0.0/8.

Cuando ocurre un anuncio de igual longitud, el BGP debe seleccionar una ruta. La decisión se reduce a la configuración del AS.

El AS de origen nota un ligero descenso en el tráfico. La caída en el tráfico es una ocurrencia común que podría ocurrir por varias razones. Debido a esto, el secuestro de BGP pasa desapercibido.

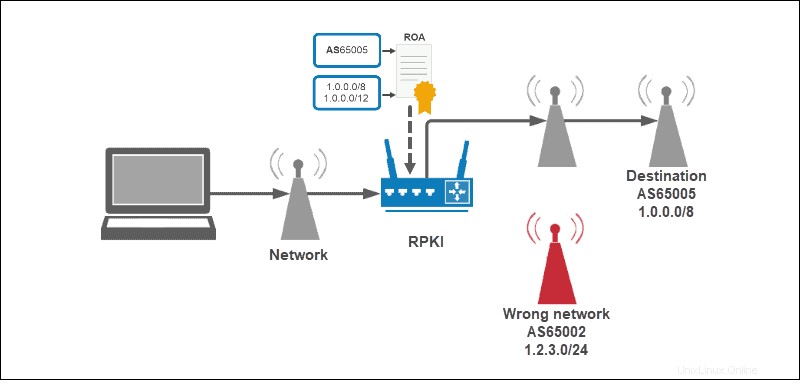

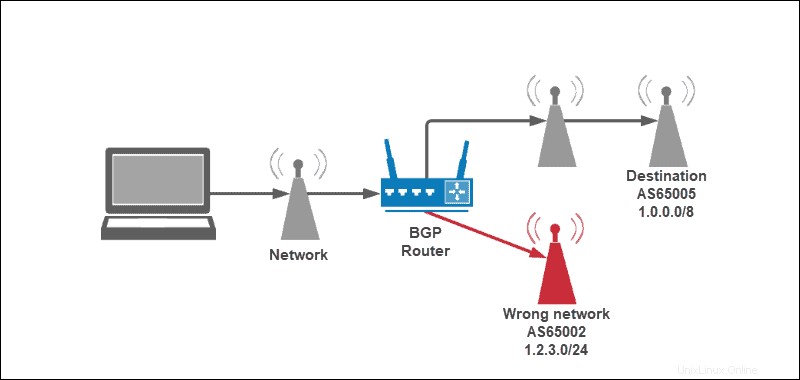

Secuestro de prefijo específico

Los secuestros de prefijos específicos ocurren cuando un ASN malicioso anuncia un prefijo más específico. Ambos prefijos se agregan a la tabla de enrutamiento BGP, pero la dirección más específica se selecciona como la mejor ruta a una red.

Por ejemplo:

- Origen envía datos destinados a 1.0.0.0/8.

- Destino AS anuncia 1.0.0.0/8.

- Un AS diferente anuncia un 1.2.3.0/24 más específico.

Dado que 1.2.3.0/24 es una mejor coincidencia, todos los datos en el rango 1.2.3.0 van a la red incorrecta.

¿Qué es RPKI?

RPKI (R recurso P público K oye yo nfrastructure) es una capa de seguridad en el enrutamiento BGP que brinda total confianza criptográfica hacia la propiedad donde los propietarios tienen un identificador disponible públicamente. Con BGP, la verdad básica de la propiedad no existe. Cualquiera puede anunciar una ruta mejor, ya sea de forma malintencionada o accidental.

RPKI se basa en el estándar PKI existente:RFC6480. Hay muchas referencias a las metodologías criptográficas existentes para la comunicación segura.

¿Por qué es importante RPKI?

Resource Public Key Infrastructure hace que BGP sea más seguro y confiable. La vulnerabilidad de Internet por el funcionamiento de BGP es un problema sistemático. Con el crecimiento de Internet, las consecuencias son más notorias.

El enrutamiento de información a una red pequeña crea una sobrecarga. El enrutamiento malicioso trae información confidencial al lugar equivocado. Los errores de BGP tienen el potencial de fraude y cortes a gran escala. Algunos casos notables son:

- Amazonas – Secuestro BGP de la ruta 53 de Amazon DNS para un atraco de criptomonedas.

- Google – Configuración incorrecta del filtrado BGP durante una actualización de tráfico enrutado a China, Rusia y Nigeria.

- Mastercard, Visa y los principales bancos – Se filtraron 36 prefijos de servicios de pago.

- YouTube – Un intento de bloquear el sitio web de YouTube en Pakistán terminó derribándolo.

¿Qué forma de protección ofrece RPKI?

Los problemas de BGP surgen por numerosas razones:

- Sin plan de seguridad fiable

- Errores de redistribución

- Errores tipográficos

- Malicia

El factor más común es el error humano.

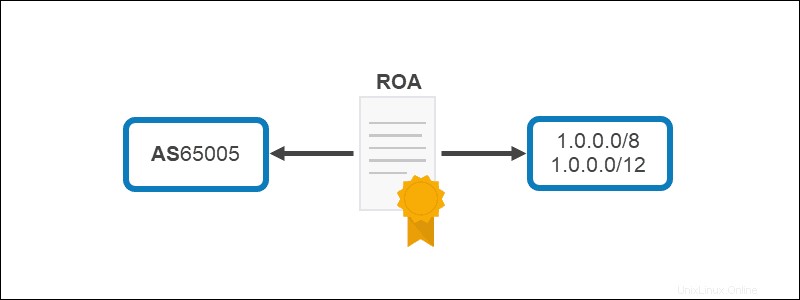

El modelo de criptografía de RPKI proporciona autenticación de propiedad a través de una clave pública y una infraestructura de certificados sin tener información de identificación en ellos. Los certificados agregan una capa de seguridad de red a los prefijos IPv4 e IPv6. Los certificados RPKI se renuevan cada año. HTTP utiliza un cifrado similar para proteger las páginas web.

Aunque todo el camino no está asegurado, RPKI verifica la identidad del origen y proporciona una forma de confirmar que son quienes dicen ser. RPKI es un paso para asegurar el enrutamiento BGP en el que conocemos el origen de la información entrante y quién posee qué espacio.

La implementación generalizada lo hace aún más eficiente en la prevención de secuestros en general.

Beneficios de RPKI

La implementación y el uso de RPKI vienen con los siguientes beneficios:

- Prueba de origen . Los titulares de recursos tienen prueba de propiedad para usar recursos específicos a través de una cadena de confianza de certificado firmada, lo que ayuda a evitar errores sobre el origen de la información.

- Verificación de identidad criptográfica . Los poseedores de recursos tienen una forma de demostrar la propiedad a los clientes cuando distribuyen recursos.

- Prevención de secuestro de rutas . Los usuarios de recursos protegen la información proporcionada por los titulares de recursos a través de una firma digital, que un titular de recursos verificado genera y proporciona al usuario. Los intentos de alterar la firma la invalidan.

¿Cómo funciona RPKI?

El RIR (R yo regional internet R egistry) proporciona la confianza raíz del modelo de criptografía RPKI. La IANA (I Internet A asignado N números A autoridad) es parte de ICANN (I Internet C organización para A asignado N ames y N números) que posee el espacio de direcciones IPv4 e IPv6.

IANA subasigna porciones de espacio IP a los RIR. Los RIR locales luego subasignan el espacio de IP a las redes, que luego lo subasignan a redes más pequeñas. Esta ruta crea una cadena de confianza en la firma de certificados. Las regiones RIR se dividen en cinco áreas geográficas:

| Acrónimo | Nombre completo | Región |

| ARINO | Registro Americano de Números de Internet | América del Norte |

| LACNIC | Centro de Información de la Red de América Latina y el Caribe | América Latina |

| NCC MADURO | Centro de coordinación de la red Réseaux IP Européens | Europa, Asia occidental y la antigua URSS |

| AFRÍNICO | Centro de Información de la Red Africana | África |

| APNIC | Centro de información de la red de Asia Pacífico | Asia Pacífico |