Introducción

Una copia de seguridad inmutable protege los datos haciéndolos fijos e inmutables . Este tipo de copia de seguridad evita la eliminación de datos y los hace recuperables en cualquier momento. Como resultado, las copias de seguridad inmutables protegen datos de borrado accidental o intencional o ataques de ransomware.

Este artículo mostrará qué son las copias de seguridad inmutables y cómo pueden ayudarlo a proteger su empresa de los ataques de ransomware.

Explicación de las copias de seguridad inmutables

Los datos son una parte crítica para el negocio de cualquier organización. Por ese motivo, es un objetivo principal de los ciberataques.

El ransomware es un tipo de malware que cifra los datos para que ya no se puedan utilizar. El cifrado puede subir al Registro de arranque maestro (MBR ) nivel para evitar el arranque. Esto se extiende incluso a las copias de seguridad de datos.

Un ataque de ransomware derriba servicios comerciales vitales. Para obtener acceso a sus datos, debe pagar un rescate.

Una forma de mitigar los ataques de ransomware es hacer una copia de seguridad de los datos con regularidad, que es la última línea de defensa. Sin embargo, simplemente hacer una copia de datos no significa que esté a salvo de ataques cibernéticos.

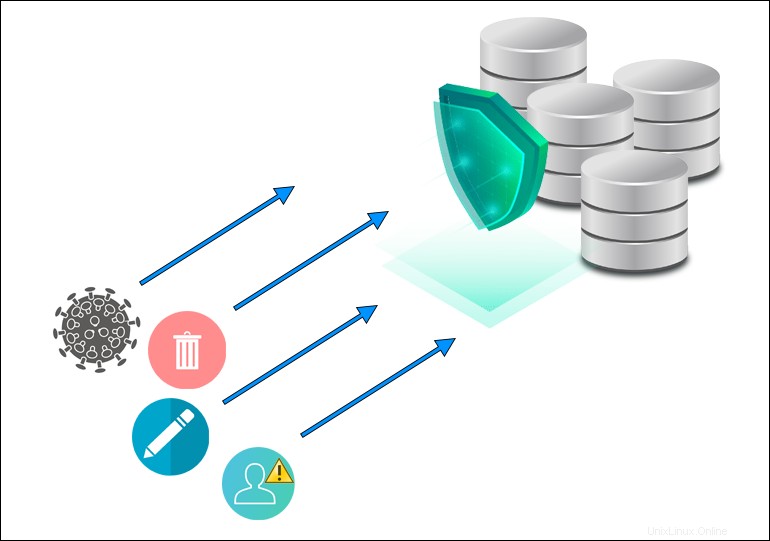

Los ataques de ransomware avanzados ahora también se dirigen a las copias de seguridad. Los atacantes pueden modificar o eliminar una copia de seguridad y solicitar grandes pagos de rescate. Las copias de seguridad inmutables evitan estas situaciones.

Inmutabilidad evita el acceso o la eliminación de datos no autorizados . Tener una copia de seguridad inmutable garantiza que siempre haya la copia limpia más reciente de sus datos, seguros y recuperables en cualquier momento.

Las copias de seguridad inmutables se construyen copiando bits de datos a la nube tan pronto como los crea.

Una vez que los datos están en la nube, los usuarios pueden establecer un marcador de inmutabilidad (bits inmutables) . El indicador de inmutabilidad bloquea los datos , evitando la eliminación accidental de datos, infecciones de malware o corrupción de datos.

Un usuario puede establecer la marca para un período de tiempo específico . Por ejemplo, si establece la bandera durante siete días, no podrá eliminar ni modificar la copia de seguridad durante ese período.

Puede almacenar copias de seguridad inmutables a corto plazo localmente o copias de seguridad de datos en niveles en inmutable almacenamiento de objetos fuera del sitio . Por lo tanto, protege los datos de actividades maliciosas imprevistas o eliminación accidental.

Desventajas de la infraestructura mutable

Una infraestructura mutable es una infraestructura de servidor de TI que se puede modificar y actualizar regularmente en el lugar.

Aunque esta infraestructura tiene sus beneficios, estos tienen el costo de varias desventajas en comparación con la infraestructura inmutable .

Las desventajas de una infraestructura mutable son:

- Desviación de la configuración . Cuando los cambios en la configuración del servidor no se registran sistemáticamente, es difícil diagnosticar o reproducir problemas técnicos.

- Versión indiscreta . El seguimiento de versiones es difícil porque los cambios del servidor no siempre están documentados.

- Errores de actualización . Es más probable que las actualizaciones fallen debido a varios problemas de red (DNS fuera de línea, mala conectividad, repositorios que no responden, etc.)

- Depuración lenta. Los problemas de seguimiento de versiones ralentizan el proceso de depuración. Por lo tanto, los usuarios pueden terminar con varias versiones de actualización y cargas de trabajo de producción complejas en caso de actualizaciones con errores.

- Mayor riesgo . Una infraestructura mutable aumenta el riesgo de pérdida de datos y ataques de ransomware en comparación con las inmutables.

- Configuración manual . Una infraestructura mutable requiere una configuración manual del servidor, lo que resulta en un proceso largo al aprovisionar servidores.

¿Cómo implementar una estrategia de copia de seguridad inmutable?

Las empresas a menudo luchan contra el ransomware invirtiendo en un sistema de defensa sólido y resistente. Sin embargo, es mejor prepararse para lo peor:el escenario en el que fallan los sistemas de defensa de una empresa.

Implementar una estrategia de respaldo inmutable es la mejor manera de proteger sus datos y tener una respuesta rápida a un ataque cibernético sin tener que pagar un rescate considerable.

Muchas prácticas recomendadas para la copia de seguridad y la recuperación de datos no son resistentes a los ataques de ransomware.

Por ejemplo, la replicación de datos en un centro de datos remoto no brinda protección contra ransomware porque las copias de seguridad continuas pueden sobrescribir los archivos saludables con versiones cifradas. En consecuencia, es difícil determinar con precisión el punto de partida de la infección.

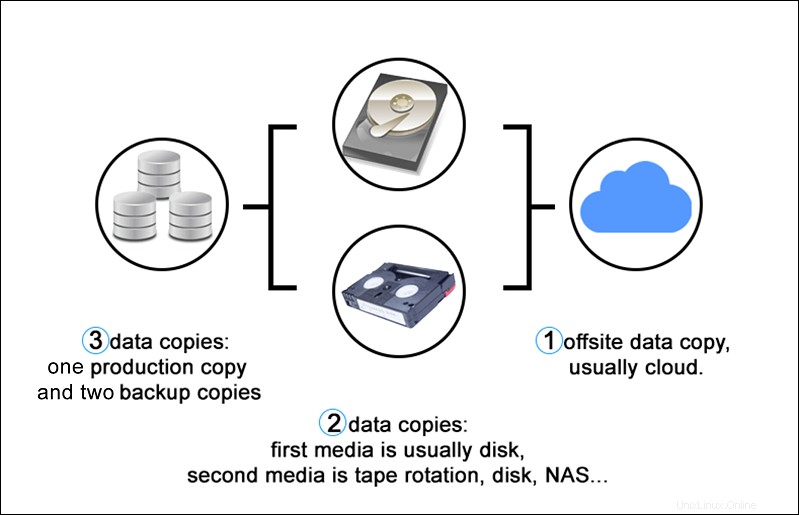

La regla de copia de seguridad 3-2-1 es una estrategia de protección de datos que implica tener al menos tres copias de datos. Dos copias son locales pero en diferentes medios, y una copia está fuera del sitio (por ejemplo, una copia de seguridad inmutable con espacio de aire en la nube).

Las mejores prácticas para implementar una copia de seguridad inmutable son:

La mejor manera de proteger una copia de seguridad de datos es almacenarla en una plataforma que impida modificaciones. Algunos proveedores ofrecen almacenamiento basado en objetos que imposibilita la modificación de datos o el cifrado en caso de un ataque de ransomware.

El modelo Zero Trust incluye una estricta verificación de identidad para cualquier persona que acceda a sus copias de seguridad de datos en una red privada. Este enfoque holístico consta de varios principios y tecnologías que garantizan un nivel de seguridad avanzado y seguridad de copia de seguridad.

Uno de los métodos es reforzar la seguridad con autenticación multifactor (MFA ).

Una buena estrategia de defensa combina copias de seguridad de datos inmutables con la última tecnología de ciberseguridad y capacitación de los empleados.

Las plataformas que incluyen prevención de eliminación excesiva o opciones de eliminación temporal garantizan que haya una copia de datos incluso si el ransomware ingresa al sistema.

Otro nivel de protección es usar el WORM (escribir una vez, leer muchas) formato ofrecido muchos proveedores ofrecen.

Los ataques de ransomware generalmente ocurren meses después de una infección del sistema. Los atacantes esperan ese tiempo para que el ransomware pueda propagarse silenciosamente y localizar todas las copias de seguridad de los datos. Luego, obtiene sus datos cuando todos están fuera de la oficina.

Implementar un sistema de respuesta automatizado en su solución de respaldo para poner en cuarentena los sistemas infectados incluso si no hay nadie en la oficina cuando ocurre un ataque.

Asegúrese de que su copia de seguridad de datos esté libre de malware para evitar la reinfección. Escanee las copias de seguridad en busca de malware o indicadores de compromiso (IOC) antes de restaurar los datos.

Almacenar copias de seguridad de datos inmutables en formato WORM para proteger los datos del cifrado y garantizar una recuperación rápida.

Copia de seguridad inmutable de Veeam:descripción general

Veeam ofrece copias de seguridad inmutables como una solución potente y resistente contra el ransomware.

Las características de Veeam Immutable Backup son:

- Aprobaciones de varios niveles

La copia de seguridad se almacena en la nube y utiliza controles que dificultan la posibilidad de eliminar o modificar datos sin aprobaciones estrictas de varios niveles.

- Repositorio de copia de seguridad escalable de Veeam (SOBR)

La solución SOBR, asociada con Capacity Tier, se asegura de escribir copias de seguridad en almacenamiento de objetos en cualquier plataforma que admita el almacenamiento de objetos. Las plataformas incluyen Microsoft Azure, Amazon Web Services (AWS) e IBM Cloud.

AWS S3 o almacenamiento compatible con S3 seleccionado también proporciona acceso a Bloqueo de objetos , lo que permite que los datos de la copia de seguridad se almacenen como una copia de seguridad inmutable.

- Supervisión de Veeam ONE

Veeam ONE permite a los usuarios monitorear su entorno para estar al tanto de actividades sospechosas o anormales.

La solución analiza el uso de la CPU, la velocidad de escritura del almacén de datos y la velocidad de transmisión de datos de la red para identificar actividades anormales. . Cualquier problema activa la alarma y notifica al usuario que inspeccione la máquina en cuestión.

- Veeam SureBackup

Veeam SureBackup es una solución automatizada que notifica al usuario de un sistema irrecuperable debido a una infección de malware o ransomware no detectada. La solución analiza automáticamente las copias de seguridad existentes en busca de malware , proporcionando protección en todas las etapas de copia de seguridad y recuperación.

- Restauración segura de Veeam

La solución Secure Restore realiza un análisis antivirus completo de las copias de seguridad más antiguas al restaurarlas.

Las definiciones de virus siempre están actualizadas y ayudan a reconocer virus nuevos e inactivos. en copias de seguridad de datos. Este proceso evita que infecten el medio ambiente después de la restauración.

Veeam ofrece varias soluciones en alianza con diferentes socios, incluidos HPE, Cisco, Lenovo, NetApp, Microsoft, AWS, Google, VMware, IBM, Nutanix y Pure Storage.