En este tutorial, mostraremos lo fácil que es agregar autenticación de dos factores con token OTP a OTRS. Esto se hace para que los agentes de soporte protejan los casos de soporte y los datos de los clientes contra atacantes y usos indebidos. Sin embargo, esto se puede hacer para los clientes de la misma manera.

La autenticación ya no será verificada por OTRS, sino por privacyIDEA. Los usuarios todavía se toman de la base de datos de OTRS. También se usa la misma contraseña estática que usaba antes.

Requisitos

Suponemos que tiene una instalación en ejecución de OTRS y privacyIDEA. Es posible que haya seguido el procedimiento anterior para la instalación de privacyIDEA.

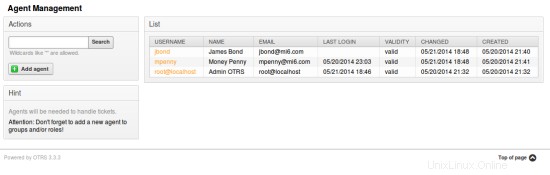

Los usuarios en OTRS

Por el momento tenemos algunos agentes en OTRS. Sus contraseñas resultan ser "prueba". Pueden iniciar sesión con solo esta contraseña.

Definir usuarios en privacidadIDEA

privacyIDEA siempre utiliza almacenes de usuarios existentes. Pueden ser archivos planos, directorios LDAP, servicios SCIM o bases de datos SQL. En este escenario, le diremos a privacyIDEA que busque a los usuarios en la base de datos de OTRS.

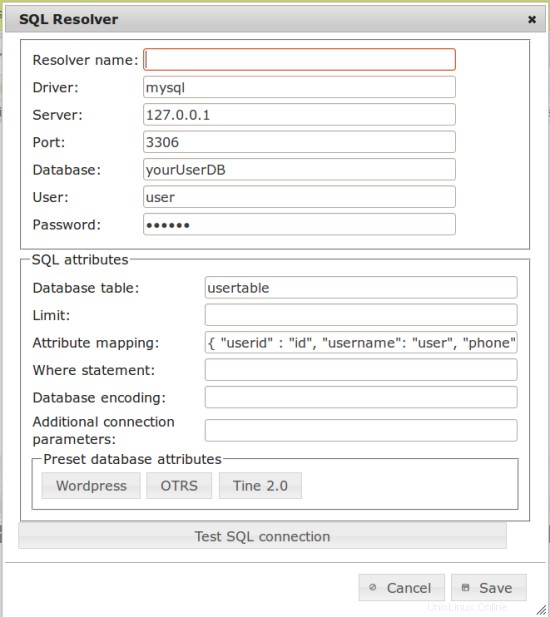

Vaya a privacyIDEA config -> UserIdResolvers . Haga clic en el botón "Nuevo" para crear un nuevo UserIdResolver. Elija "SQL".

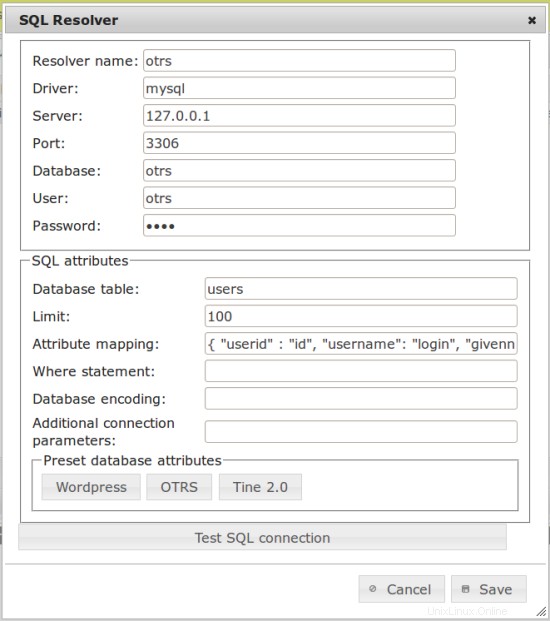

Aquí puede ingresar la definición de conexión a la base de datos de OTRS. Para simplificar la configuración, hay un botón "OTRS", que establecerá los valores predeterminados de OTRS en la "tabla de la base de datos" y el "mapeo de atributos". En la mayoría de los casos, no tiene que cambiar esto.

Si el OTRS se ejecuta en la misma máquina que el servidor de privacyIDEA, podría verse así:

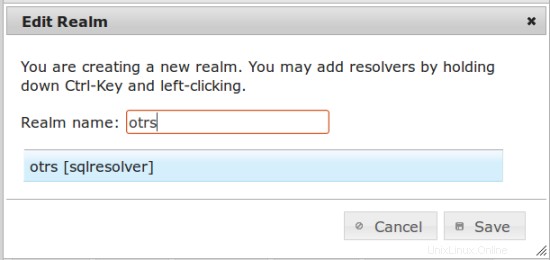

Se pueden combinar varios resolutores en un reino. Por lo tanto, también es necesario colocar este nuevo solucionador único en un reino. Si guarda y cierra el cuadro de diálogo de resolución, privacyIDEA lo llevará automáticamente al cuadro de diálogo del reino.

Cree un nuevo reino "otrs" y coloque el solucionador que acaba de crear en este reino. El resolutor se resaltará en azul.

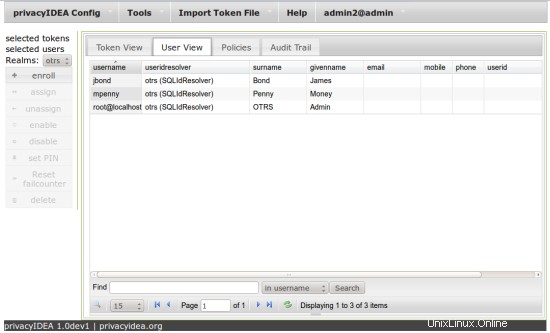

Guarde el reino y ahora vaya a la pestaña de vista de usuario. Ahora verá todos los agentes de la base de datos de OTRS.

Registrar token para el usuario y probarlo

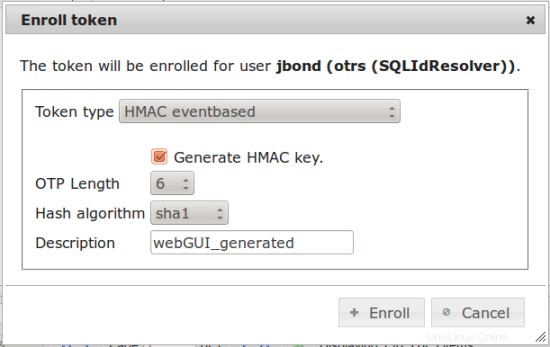

Ahora puede inscribirse o asignar el token de su elección a los usuarios de OTRS. En este ejemplo, registro un Google Authenticator. Seleccione el usuario "jbond" y haga clic en el botón inscribirse. Luego, el token a inscribir se asignará directamente al usuario "jbond".

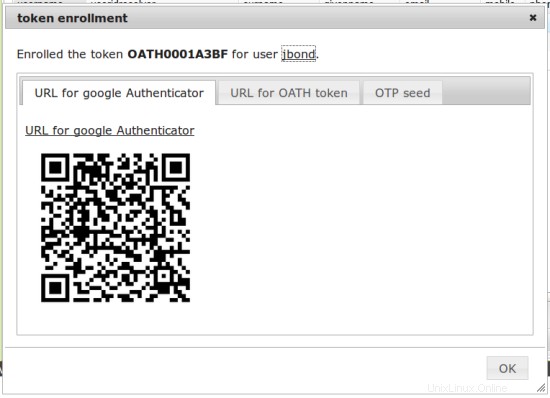

Elija "basado en eventos HMAC" y seleccione "[x] clave HMAC generada". Luego se generará un código QR, que se puede escanear con la aplicación Google Authenticator.

Después de inscribir el token, puede configurar un PIN OTP para este token, elijo "1234".

En la vista de fichas, ahora puede ver la ficha.

Autenticación de prueba

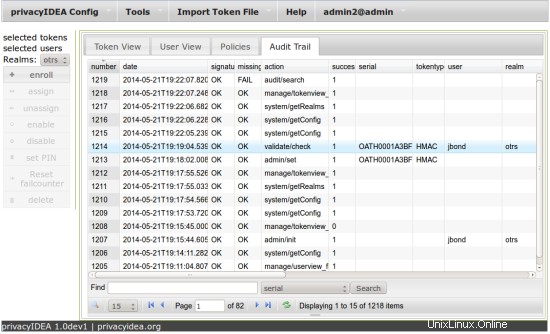

Puede apuntar su navegador a http://your.pricacyidea.server/auth/index e intentar autenticarse con el usuario ("jbond") y la contraseña "1234142371", donde "1234" es el PIN OTP que configuré durante la inscripción y "142371", el valor OTP que muestra Google Authenticator.

Puede ver la autenticación exitosa en el registro de auditoría.

Definir política de autenticación

Esto solo funciona si está utilizando el esquema de hash de contraseña predeterminado en OTRS, que en el momento de escribir este artículo parece ser el sha256 sin sal. La contraseña se almacena como una cadena hexadecimal de 64 caracteres

Como se dijo al principio, queremos que los usuarios usen su contraseña OTRS y no este PIN adicional "1234". El usuario habitual no puede recordar muchas contraseñas difíciles.

Puede configurar una política de autenticación para lograr esto. Vaya a la pestaña "Política" y cree esta política:

No olvide marcar la póliza como activa.

Nuevamente, puede verificar la autenticación, pero esta vez el usuario "jbond" debe ingresar "test281707". siendo "test" su contraseña original de OTRS.

Configuración de OTRS

privacyIDEA viene con un módulo de autenticación OTRS que se puede encontrar aquí.

Copie esto en su directorio OTRS Kernel/System/Auth.

En su Kernel/Config.pm configure lo siguiente:

$Self->{'AuthModule'} ='Kernel::System::Auth::privacyIDEA';

$Self->{'AuthModule::privacyIDEA::URL'} ="http://localhost:5001/validar/comprobación simple";

Adapta la URL según tu instalación de privacyIDEA.

Ahora, cada agente que inicie sesión debe iniciar sesión con su contraseña de OTRS concatenada con el valor de OTP de su token.

¡Feliz autenticación y soporte seguro!

¿Preguntas? ¡Respuestas!

Para cualquier solicitud, únase al grupo de Google, visite github o la página del proyecto.