CSF significa seguridad y cortafuegos del servidor de configuración. CSF es un script de configuración creado para brindar una mejor seguridad a los servidores, al mismo tiempo que brinda una gran cantidad de opciones de configuración y funciones para configurar y proteger con controles adicionales para garantizar un funcionamiento sin problemas. Ayuda a bloquear el acceso público y a restringir lo que se puede acceder como solo correos electrónicos o solo sitios web, etc. Para agregar más poder a esto, viene con un script de Login Failure Daemon (LFD) que se ejecuta todo el tiempo para escanear para intentos fallidos de iniciar sesión en el servidor para detectar ataques de fuerza bruta. Hay una variedad de controles extensos que lfd puede realizar para ayudar a alertar al administrador del servidor sobre cambios en el servidor, problemas potenciales y posibles compromisos.

LFD también bloquea las IP si aparece una gran cantidad de inicios de sesión fallidos desde esa IP. El bloqueo es temporal. También le permite al administrador ver la IP bloqueada al habilitar un servicio de alerta por correo electrónico. Algunas de las características incluyen:

- Seguimiento de inicio de sesión

- Seguimiento de procesos

- Visualización de directorios

- Funciones avanzadas Permitir/Denegar

- Informes de bloqueo

- Protección contra inundaciones en puertos

Y muchos más. Esta publicación no cubre todas las funciones y, por lo tanto, para obtener información más detallada sobre cada una de las funciones, lea el archivo "readme.txt" de la carpeta csf que descargaremos.

2 Descarga e instalación

El primer paso consiste en eliminar cualquier versión anterior de csf que se haya descargado y luego descargar la última versión. Para realizar esto, use los siguientes dos comandos:

rm -fv csf.tgz

wget http://www.configserver.com/free/csf.tgz

Ahora extraemos el archivo tar en el directorio de inicio y lo trasladamos al directorio csf.

tar -xzf csf.tgz

cd csf

Los pasos hasta aquí se muestran en la imagen a continuación.

Ahora estamos listos para instalar, pero antes de que podamos, necesitaremos tener privilegios de root, de lo contrario no podremos instalar. Entonces, use el siguiente comando para obtener privilegios de root y escriba la contraseña si se le solicita.

sudo su

Instale CSF usando el siguiente comando:

sh install.sh

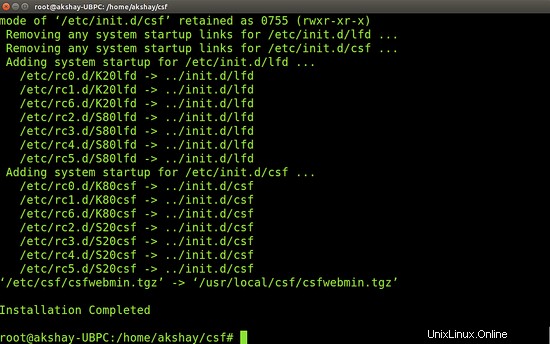

Una vez que la instalación finalice con éxito, el resultado será similar a la imagen de abajo.

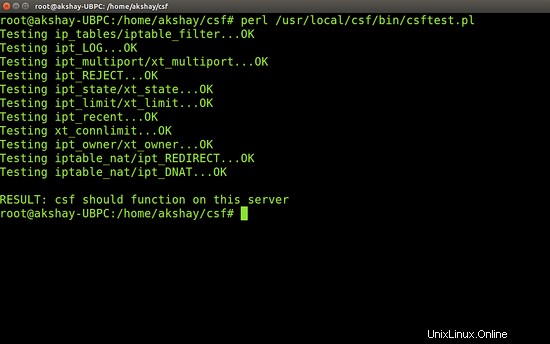

Una vez que se completa la instalación, podemos hacer la verificación. Para hacerlo, probamos si nuestro sistema tiene todos los módulos de iptables requeridos. Ahora, cuando se ejecuta esto, puede indicar que es posible que no pueda ejecutar todas las funciones, pero está bien. Esta prueba se puede considerar APROBADA siempre que el script no informe ningún error FATAL. Para probarlo, use el siguiente comando:

perl /usr/local/csf/bin/csftest.pl

Mi resultado de ejecutar esta prueba se muestra en la siguiente imagen:

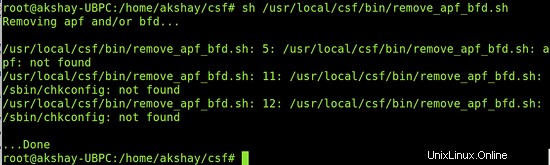

3 Eliminar otros cortafuegos

Es importante eliminar los firewalls más antiguos o cualquier otra configuración de firewalls para proteger el servidor. Esto se debe a que el conflicto de Firewalls puede provocar fallas o inaccesibilidad. Tampoco debe instalar ningún otro firewall de iptables y, si ya existe, debe eliminarlo en esta etapa. Es probable que la mayoría de los sistemas tengan cortafuegos APF+BFD y deben eliminarse. Entonces use el siguiente comando para detectarlos y eliminarlos si existen.

sh /usr/local/csf/bin/remove_apf_bfd.sh

No lo tenía preinstalado, por lo que la salida del comando en mi sistema se parecía a la siguiente imagen:

4 Desinstalación de CSF y LFD

Si desea eliminar CSF por completo, simplemente use los siguientes dos comandos.

cd /etc/csf

sh uninstall.sh

5 La configuración

CSF está preconfigurado automáticamente para cPanel y DirectAdmin y funcionará con todos los puertos estándar abiertos. CSF también csf configura automáticamente su puerto SSH en la instalación donde se ejecuta en un puerto no estándar. CSF también incluye automáticamente en la lista blanca su dirección IP conectada cuando sea posible durante la instalación. Sin embargo, el administrador puede tomar el control total y csf puede configurarse manualmente para adaptarse a las necesidades del tipo de servidor.

CSF está instalado en el directorio "/etc/csf" y el usuario requiere privilegios de root incluso para acceder al directorio. Este directorio consta de todos los archivos necesarios para configurar y ejecutar csf. En primer lugar, "csf.conf" es el archivo que ayuda a habilitar/deshabilitar y administrar todos los posibles usos y funciones de csf. Maneja todas las configuraciones. El directorio también contiene varios archivos como "csf.syslog" que contiene dónde se guardarán los archivos de registro, el archivo "csf.allow" que se usa para permitir la dirección IP a través del firewall y muchos más.

6 Uso de CSF para ver direcciones IP

la opción "-w" o "--watch" se puede usar para observar y registrar paquetes de una fuente específica a medida que atraviesan las cadenas de iptables. Esta característica se vuelve extremadamente útil cuando se rastrea dónde iptables descarta o acepta esa dirección IP. Tenga en cuenta que, en cualquier momento, solo se deben observar unas pocas direcciones IP y durante un breve período de tiempo, de lo contrario, el archivo de registro se inunda con estas entradas. Para finalizar el reloj, deberá reiniciar csf, ya que los relojes no sobreviven a los reinicios.

Los pasos a seguir son:

- Vaya al archivo de configuración presente en /etc/csf llamado "csf.conf" este es el archivo de configuración. Busque "WATCH_MODE" y establezca el valor "1". Esto lo habilita.

- reiniciar csf y lfd

- use el siguiente comando para ver la ip. Asegúrese de cambiar la IP que se muestra a continuación por la que desee.

csf -w 11.22.33.44

- Observe el registro de iptables del kernel en busca de aciertos desde la dirección IP observada

Una vez hecho esto, deshabilite WATCH_MODE y reinicie csf y lfd. El siguiente es un reloj de registro de ejemplo recortado de 192.168.254.4 que se conecta al puerto 22:

Firewall: I:INPUT SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:LOCALINPUT SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:GDENYIN SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:GDENYIN SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:DSHIELD SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:DSHIELD SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:SPAMHAUS SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:SPAMHAUS SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:LOCALINPUT SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:INVALID SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:INVALID SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:LOGACCEPT SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22

7 Permitir permitir/denegar filtros en direcciones IP

csf se puede usar para agregar filtros avanzados de permiso y denegación usando lo siguiente

tcp/udp|entrada/salida|s/d=puerto|s/d=ip|u=uid

El desglose de este formato se muestra a continuación:

tcp/udp : EITHER tcp OR udp OR icmp protocol

in/out : EITHER incoming OR outgoing connections

s/d=port : EITHER source OR destination port number (or ICMP type)

(use a _ for a port range, e.g. 2000_3000)

s/d=ip : EITHER source OR destination IP address

u/g=UID : EITHER UID or GID of source packet, implies outgoing

connections, s/d=IP value is ignored

7.1 Permitir direcciones IP

Las direcciones IP se pueden excluir individualmente o en rangos agregándolas en el archivo csf.allow. aquí supongamos que queremos agregar el rango 2.3.*.*, representamos que esta es una notación CIDR y también queremos permitir la IP 192.168.3.215. para hacerlo, use el siguiente comando:

nano /etc/csf/csf.allow

agregue las siguientes líneas (si la IP que desea es diferente, cámbiela).

2.3.0.0/16 192.168.3.215

7.2 Bloqueo de direcciones IP

De manera similar a permitir , se pueden bloquear IP o rangos de IP. Pero recuerde que las direcciones IP presentes en el archivo csf.allow se permitirán incluso si están presentes en el archivo de bloqueo. Para bloquear direcciones IP, use el mismo proceso que para permitirlo, pero en lugar del archivo "csf.allow", ingrese las direcciones IP en el archivo "csf.deny" presente en el directorio /etc/csf.

7.3 Ignorar direcciones IP

También es posible ignorar las direcciones IP. Es decir, las direcciones IP proporcionadas en el archivo "csf.ignore" pasarán por alto el firewall, pero solo se pueden bloquear si aparecen en el archivo csf.deny.

8 Conclusión

Las anteriores son solo algunas de las muchas funciones que ofrece CSF. Es muy útil y brinda una muy buena seguridad a los servidores contra ataques y también brinda control total a la configuración para que un servidor pueda funcionar sin problemas. Para aprender y usar muchas otras funciones del CSF, consulte el archivo readme.txt en la carpeta extraída, que brinda una breve descripción de todas las funciones y cómo un administrador puede usarlas.