Transport Layer Security (TLS) 1.3 es la última versión del protocolo Transport Layer Security (TLS), publicado como estándar IETF en RFC 8446 en agosto de 2018. El protocolo TLS 1.3 proporciona mejoras de privacidad y rendimiento en comparación con las versiones anteriores de TLS y no -HTTP seguro.

Desde la versión 1.13.0, Nginx ha agregado soporte para TLS 1.3. Actualmente, la mayoría de las distribuciones de Linux no contienen las versiones requeridas de Nginx y OpenSSL en sus repositorios de software predeterminados, por lo que probablemente deba compilar Nginx usted mismo con OpenSSL 1.1.1+. Las únicas distribuciones de Linux que tienen soporte nativo para TLS 1.3 son Ubuntu 18.10, Fedora 29 y Debian 10 (aún no lanzado a la fecha). Si necesita una guía sobre cómo compilar Nginx desde la fuente, puede seguir este tutorial de Howtoforge. En este tutorial, supondré que ya tiene una configuración de TLS en funcionamiento y que ha compilado Nginx contra OpenSSL 1.1.1+ siguiendo mi tutorial vinculado y sabe cómo usar Let's Encrypt, o sabe cómo emitir un certificado autofirmado.

Requisitos

Para habilitar TLS 1.3 en Nginx, deberá cumplir con los siguientes requisitos:

- Versión de Nginx

1.13.0o superior construido contra OpenSSL 1.1.1 o superior. - Un certificado TLS válido o uno autofirmado. Puede obtener uno gratis de Let's Encrypt.

Habilitar TLS 1.3 en Nginx

Para habilitar TLS 1.3 en Nginx, simplemente agregue TLSv1.3 parámetro a ssl_protocols directiva.

ssl_protocols TLSv1.2 TLSv1.3;

Y recarga tu configuración de Nginx:

sudo systemctl reload nginx.service

Eso es todo lo que hay que hacer cuando se trata de configurar Nginx. Solo un simple cambio y TLS 1.3 debería funcionar.

Esta es la configuración mínima del servidor virtual para TLS 1.3 que puede verse así:

server {

listen 443 ssl http2;

listen [::]:443 ssl http2;

server_name example.com;

root /var/www/example.com/public;

ssl_certificate /path/to/your/certificate.crt;

ssl_certificate_key /path/to/your/private.key;

ssl_protocols TLSv1.2 TLSv1.3;

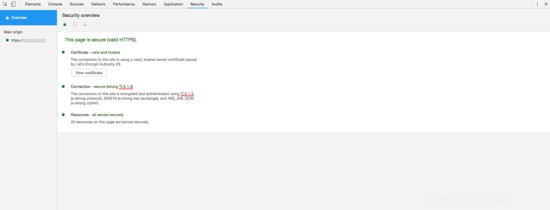

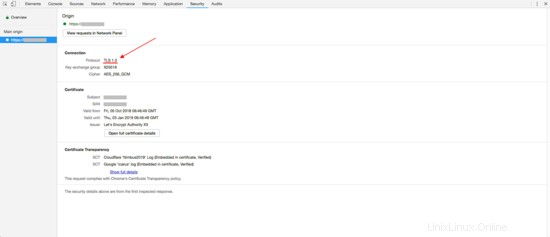

} Para comprobar si su servidor es compatible con TLS 1.3, puede utilizar las herramientas de desarrollo de su navegador o la prueba del servidor SSLLabs. Las siguientes son capturas de pantalla del navegador Google Chrome que muestran TLS 1.3 en acción.

Y eso es todo lo que hay que hacer para habilitar TLS 1.3 en su servidor Nginx.