Es posible que hayas oído hablar de este viejo adagio:"acceso de arranque==acceso raíz" . ¡Es cierto! Cualquiera que pueda acceder al cargador de arranque puede obtener fácilmente el acceso de root a su sistema. Ya hemos publicado una guía que describe cómo restablecer la contraseña de root en Linux . Ese tutorial le enseñó cómo restablecer o recuperar fácilmente la contraseña de usuario raíz a través del cargador de arranque Grub. Una vez que alguien tiene acceso físico y/o de cargador de arranque a una máquina, no hay forma de detenerlo. Es por eso que necesitamos agregar una seguridad adicional al proteger Grub Bootloader con una contraseña segura. Si es un administrador de Linux, debe saber cómo asegurar su gestor de arranque. Esta guía explica cómo proteger el cargador de arranque Grub con contraseña en CentOS. Probé esta guía en los sistemas CentOS 6.x y CentOS 7.x y funcionó bien como se describe a continuación.

Password Protect GRUB Bootloader en RHEL 6.x, CentOS 6.x

En distribuciones de Linux más antiguas como CentOS 6.x, RHEL 6.x, Grub es el gestor de arranque predeterminado. Esta sección describe cómo configurar la contraseña de grub en los sistemas CentOS 6.x.

Antes de realizar cualquier cambio, siempre se recomienda hacer una copia de seguridad del archivo de configuración de GRUB

# cp /etc/grub.conf /etc/grub.conf.bak

Primero, necesitamos encriptar la contraseña. Para hacerlo, inicie sesión en su sistema centos como usuario root y cree un archivo llamado grub Como se muestra abajo. Todos los comandos dados a continuación deben ejecutarse como root usuario.

# toque grub

Luego, cifre la contraseña usando "md5crypt " dominio. Para hacerlo, ejecute el siguiente comando desde la Terminal y presione la tecla ENTER.

# grub-md5-crypt>grub

Introduzca su contraseña dos veces. Tenga en cuenta que no verá nada mientras escribe la contraseña en su pantalla. Simplemente escriba la contraseña de todos modos y presione ENTER, y vuelva a escribir la misma contraseña y presione ENTER.

La contraseña ha sido encriptada. A continuación, debemos agregar esta contraseña en /etc/grub.conf archivo.

Ahora, agreguemos la contraseña en grub.conf expediente. Para hacerlo, abra los dos archivos grub y /etc/grub.conf archivos.

# vi /root/grub /etc/grub.conf

El comando anterior abrirá ambos archivos en vi redactor.

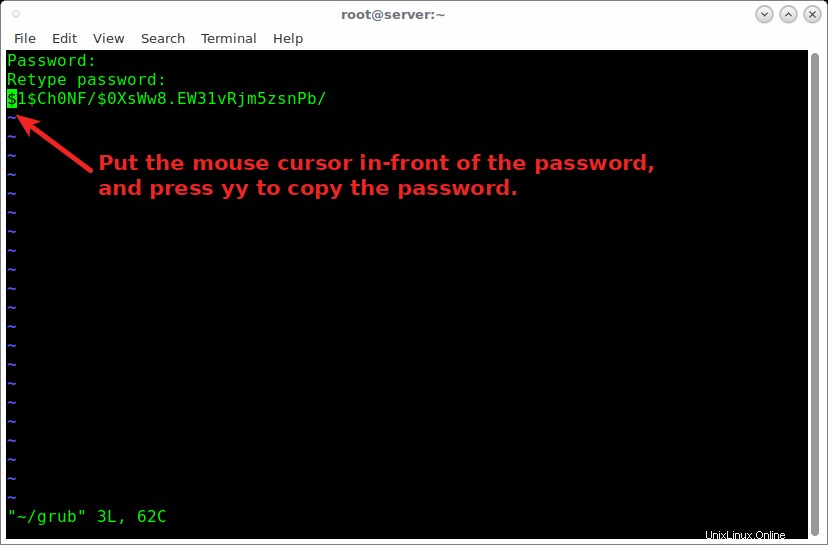

Verá la contraseña cifrada como se muestra a continuación. Mueva el punto del cursor y colóquelo delante de la contraseña. Luego, escribe yy para extraer (copiar) la contraseña.

Contraseña:Vuelva a escribir la contraseña:$1$Ch0NF/$0XsWw8.EW31vRjm5zsnPb/

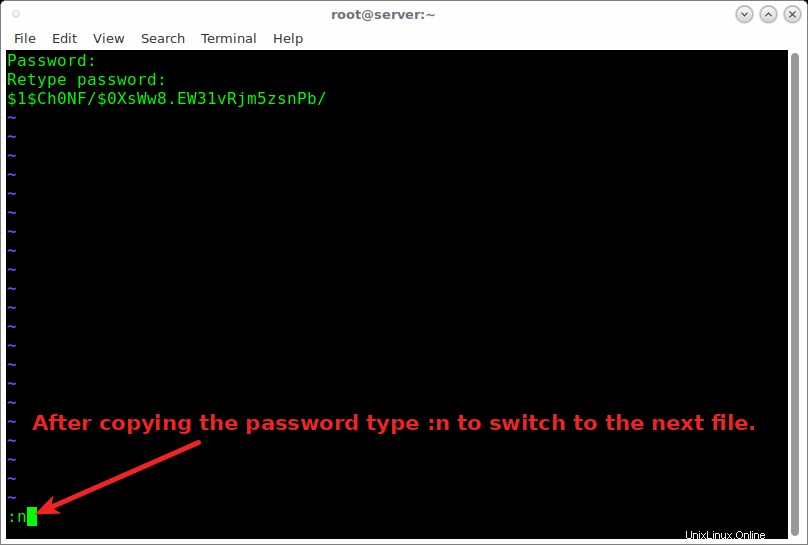

Y luego, escribe :n (dos puntos n ). Esto lo cambiará al siguiente archivo, es decir, /etc/grub.conf .

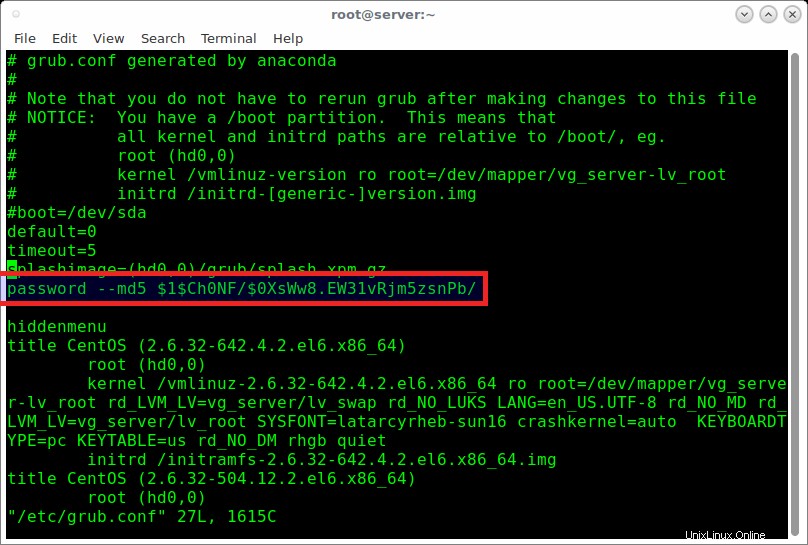

Después de splashimage=(hd0,0)/grub/splash.xpm.gz línea, presione p para pegar la contraseña cifrada del archivo anterior.

Luego, presiona i y agregue la línea password --md5 antes de la contraseña cifrada como se muestra a continuación.

contraseña --md5 $1$I2w2s1$EPZtrLn/h2M4qfh48ZL8O0

Consulte la siguiente captura de pantalla para obtener más aclaraciones.

Aquí, $1$I2w2s1$EPZtrLn/h2M4qfh48ZL8O0 es la contraseña grub cifrada de mi sistema CentOS 6. Reemplázalo por el tuyo propio.

Luego, presione ESC y escribe :wq para guardar el archivo y cerrarlo.

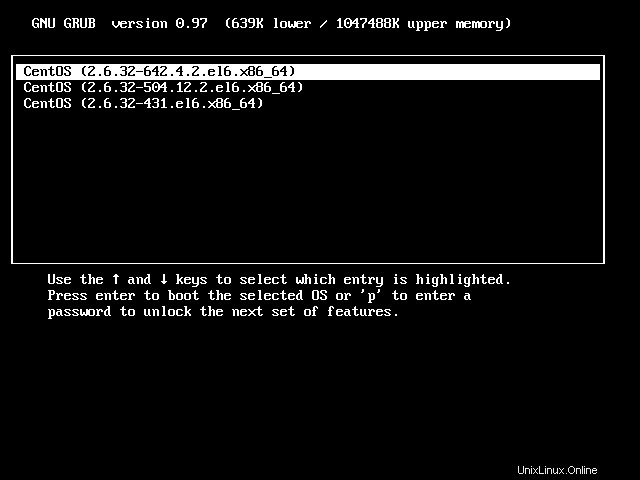

Reinicie su sistema.

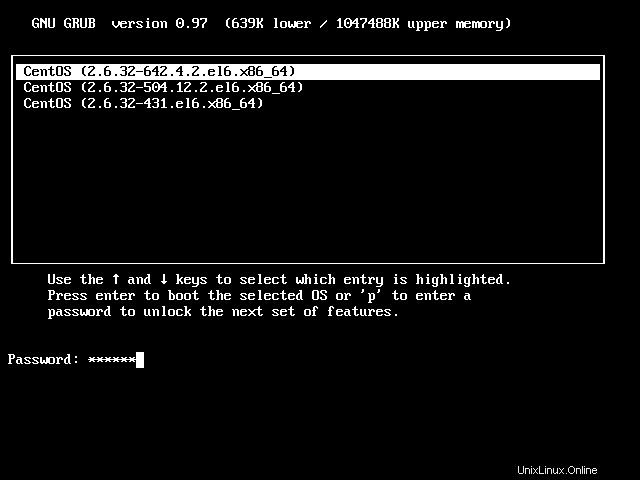

A partir de ahora, no podrá editar el menú de grub sin ingresar primero la contraseña.

Para editar el menú de Grub, presione p . Se le pedirá que ingrese la contraseña. Simplemente ingrese la contraseña para desbloquear el menú de arranque de Grub.

Ahora, puede realizar los cambios que desee en el menú de arranque de grub.

Password Protect GRUB2 Bootloader en RHEL 7.x, CentOS 7.x

En RHEL 7 y sus clones como CentOS 7, Scientific Linux 7, Grub2 es el gestor de arranque predeterminado. Proteger el cargador de arranque Grub2 con contraseña es diferente al cargador de arranque grub.

Primero, cree la contraseña encriptada usando el siguiente comando como root usuario:

# grub2-mkpasswd-pbkdf2

Salida de muestra:

Introduce el password:Vuelva a introducir la contraseña:PBKDF2 de hash de la contraseña es grub.pbkdf2.sha512.10000.62C46DE64C6BDE39A440092F521F86E24F486F5F9FE58B38D1CA9DDA27D6DDA6A6F5615836537B31AF2D06D2C5A8C6BE26709269A08E81286357501882016523.FD91A05503B0538FBA4CF9783A13727C43917E63528FF9FFC9917E4780B9C420CEDAE98451CF9256BA77AC144FA6734CA193D1E4183AC71E1F297BD7868FFC4B

Acabamos de crear una contraseña cifrada para proteger el cargador de arranque Grub2.

Como ya sabrás, No se recomienda para editar y pegar la contraseña recién generada directamente en el archivo de configuración principal de grub2.

En su lugar, debemos agregar la contraseña en un archivo de menú Grub2 personalizado que se encuentra en /etc/grub.d/ y finalmente actualice el archivo de configuración principal de Grub2, es decir, /etc/grub.cfg .

Haga una copia del archivo de menú Grub2 personalizado:

# cp /etc/grub.d/40_custom /etc/grub.d/40_custom.bak

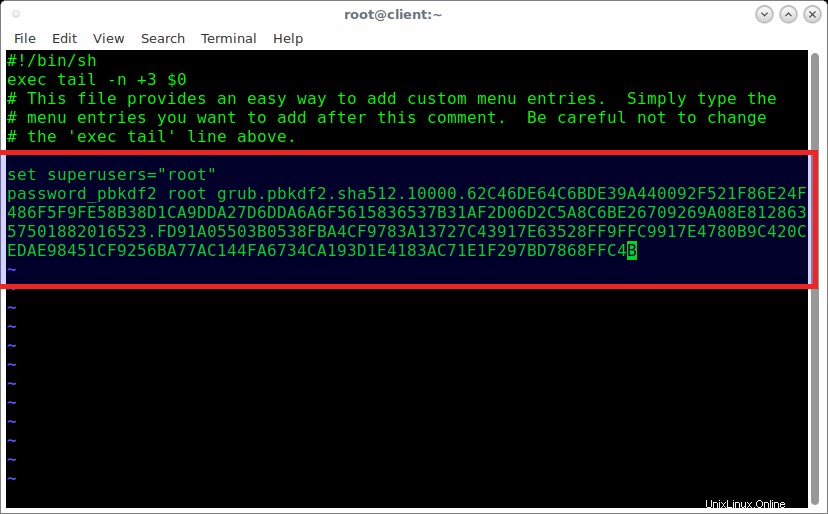

Luego, edite el archivo de configuración del menú Grub2 personalizado como root usuario:

# vi /etc/grub.d/40_custom

Agregue las siguientes líneas. Asegúrese de haber pegado la contraseña correcta que generamos anteriormente.

superusuarios set ="raíz" raíz password_pbkdf2 grub.pbkdf2.sha512.10000.62C46DE64C6BDE39A440092F521F86E24F486F5F9FE58B38D1CA9DDA27D6DDA6A6F5615836537B31AF2D06D2C5A8C6BE26709269A08E81286357501882016523.FD91A05503B0538FBA4CF9783A13727C43917E63528FF9FFC9917E4780B9C420CEDAE98451CF9256BA77AC144FA6734CA193D1E4183AC71E1F297BD7868FFC4B

Presiona ESC y escribe :wq para guardar y cerrar el archivo.

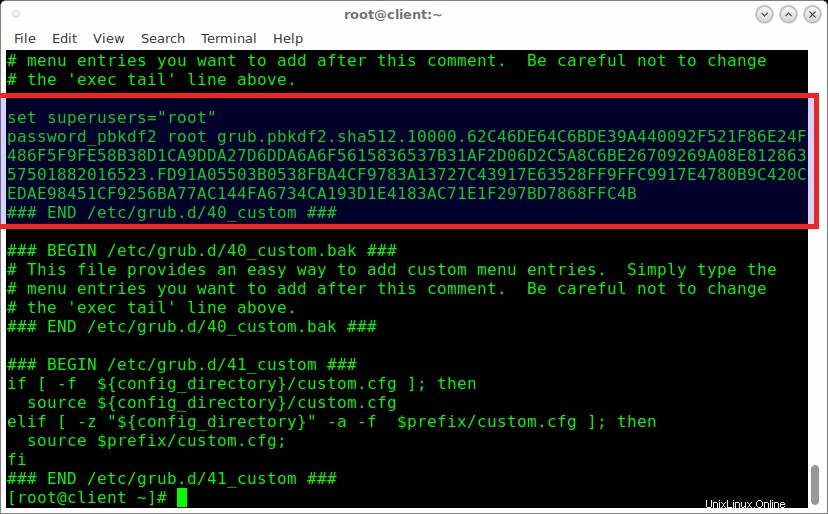

Ahora es el momento de actualizar el archivo de configuración principal de Grub2.

Asegúrese de tener una copia de seguridad del archivo de configuración principal de Grub2.

# cp /boot/grub2/grub.cfg /boot/grub2/grub.cfg.bak

Actualice el archivo de configuración del cargador de arranque Grub2 usando el comando:

# grub2-mkconfig -o /boot/grub2/grub.cfg

Salida de muestra:

Generando el archivo de configuración de grub ...Imagen de Linux encontrada:/boot/vmlinuz-3.10.0-327.22.2.el7.x86_64Imagen de initrd encontrada:/boot/initramfs-3.10.0-327.22.2.el7.x86_64. imgImagen de Linux encontrada:/boot/vmlinuz-3.10.0-327.13.1.el7.x86_64Imagen de initrd encontrada:/boot/initramfs-3.10.0-327.13.1.el7.x86_64.imgImagen de Linux encontrada:/boot/vmlinuz-3.10 .0-123.9.3.el7.x86_64Imagen initrd encontrada:/boot/initramfs-3.10.0-123.9.3.el7.x86_64.imgImagen Linux encontrada:/boot/vmlinuz-3.10.0-123.el7.x86_64Imagen initrd encontrada :/boot/initramfs-3.10.0-123.el7.x86_64.imgImagen de Linux encontrada:/boot/vmlinuz-0-rescue-e250d471d5594282ba042c653cfa0172Imagen de inicio encontrada:/boot/initramfs-0-rescue-e250d471d5594282ba040cfa0172Puede verificar si la contraseña se ha configurado correctamente en

/etc/grub2.cfgarchivo como se muestra a continuación.# gato /etc/grub2.cfgLa salida de muestra sería:

Estamos listos. Reinicie su sistema para verificar si el gestor de arranque se ha protegido con contraseña.

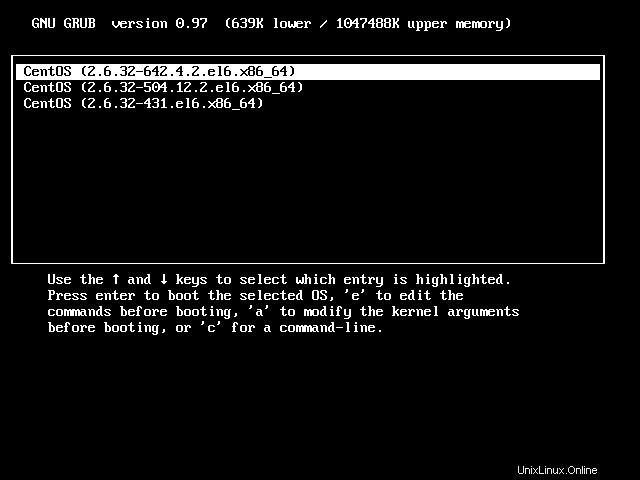

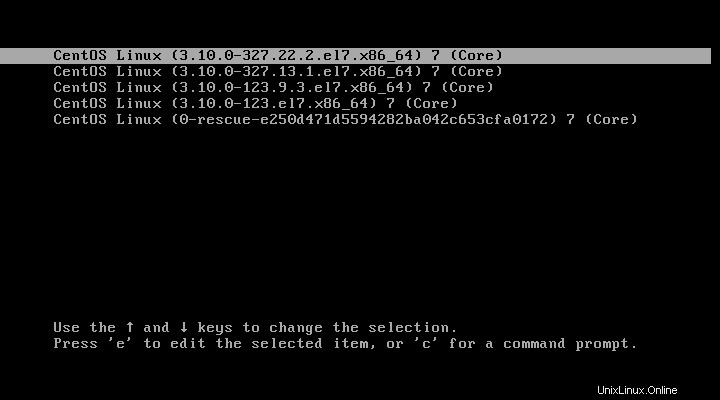

Después de reiniciar el sistema, intente editar el cargador de arranque Grub2. Para hacerlo, presione

e.

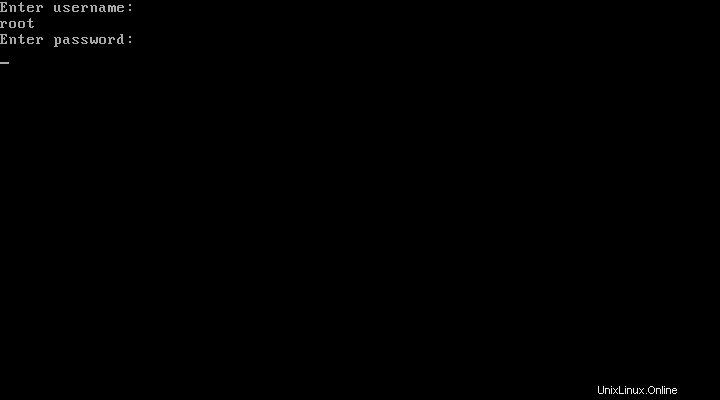

Se le pedirá que ingrese el nombre de usuario y la contraseña que hemos definido en el paso anterior.

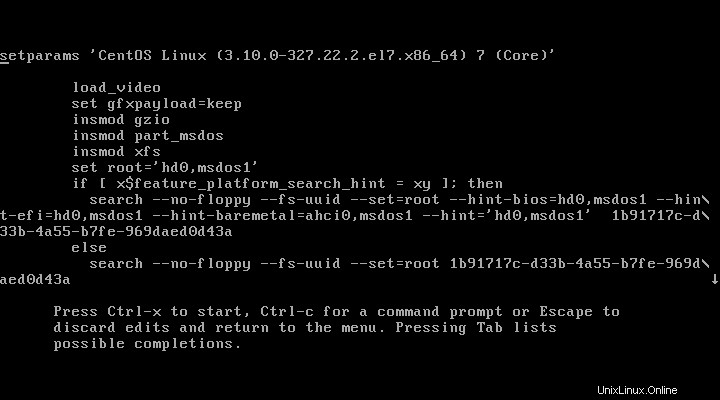

Si ingresó el nombre de usuario y la contraseña correctos, podrá editar el cargador de arranque Grub2.

Ahora sabe cómo proteger con contraseña el cargador de arranque Grub y Grub2 en Linux. Es posible que establecer una contraseña de Grub no proteja completamente su sistema. Sin embargo, definitivamente agregará una capa de seguridad adicional a sus servidores CentOS Linux.