La seguridad para cualquier sistema operativo es siempre un punto crítico crucial. Aunque los sistemas Linux tienen varias medidas de seguridad integradas y disponibles opcionalmente, ningún sistema operativo (SO) es realmente seguro. Se requieren varios métodos para mantener seguro su sistema operativo, pero no analizo la seguridad principal en este artículo. En este artículo, analizo el Módulo de autenticación conectable (PAM) y cómo PAM ayuda a proporcionar una seguridad mejorada.

PAM proporciona un mecanismo de autenticación centralizado y proporciona una forma genérica para que las aplicaciones implementen soporte para la autenticación. Permite que una aplicación llame a la biblioteca PAM, libpam , para realizar todas las tareas de autenticación en su nombre y devolver una respuesta de aprobación o falla a la aplicación.

[ También te puede interesar: Configurar la autenticación multifactor en sistemas Linux]

Como administrador de sistemas, puede usar PAM para la autenticación dinámica del usuario a la aplicación. Integra una autenticación de bajo nivel a una API de alto nivel. PAM es conectable porque hay módulos PAM para diferentes tipos de fuentes de autenticación, como Kerberos, SSSD, NIS o sistemas de archivos locales. Hay varios casos de uso para PAM, pero aquí discutiré las ventajas y los usos de PAM para administradores de sistemas.

- PAM se basa en esquemas de autenticación comunes que se pueden usar con una amplia variedad de aplicaciones.

- PAM proporciona una gran flexibilidad y control sobre la autenticación para la administración del sistema.

- PAM es una de las formas más populares de permitir que los administradores de sistemas establezcan políticas de autenticación.

En PAM, el /etc/pam.d El directorio contiene todos los archivos relacionados con los servicios. Tome un ejemplo de un programa de inicio de sesión. En el /etc/pam.d directorio, el nombre del archivo que contiene el programa de inicio de sesión es login . De esta forma, todos los archivos tienen configuraciones de nombre. En PAM, cada archivo tiene un formato estándar para sus reglas. Debe seguir el mismo formato para crear reglas de autenticación. Puede consultar la página de manual de pam.d, donde se explican bien todas las reglas de sintaxis.

Ejemplo de gestión de contraseñas

Los ejemplos de este artículo están relacionados con la autenticación de contraseña de usuario en PAM. Primero configuré una regla PAM para una calidad de contraseña segura, de modo que si intenta establecer una contraseña débil para un usuario, el sistema no la aceptará. Puede establecer una política de contraseñas como la longitud de la contraseña debe ser superior a siete y debe contener minúsculas, mayúsculas y caracteres especiales . También puede establecer un requisito para el número de dígitos en la contraseña. Con estos parámetros, puede crear una contraseña segura para que el usuario fortalezca la autenticación.

El archivo que contiene la información sobre la calidad de la contraseña está dentro de /etc/security directorio. En este directorio, pwquality.conf es el archivo de configuración para los límites de calidad de la contraseña.

Hay algunos valores que puede usar para una contraseña de calidad, y son:

- difok :Indica el número de caracteres de la nueva contraseña que no deben estar presentes en la contraseña antigua.

- minlen :Establece la longitud mínima de su nueva contraseña.

- crédito :Establece los dígitos máximo y mínimo en la nueva contraseña. Si establece el

-vevalor en este parámetro, entonces utilizará ese valor como un número mínimo de dígitos en la contraseña. - ucredit :Establece el máximo de caracteres en mayúsculas en la contraseña. Si usa el

-vevalor, entonces utilizará ese valor como el límite mínimo de caracteres en mayúsculas. - crédito :Establece un límite de caracteres en minúsculas en la contraseña. Si el valor es mayor que 0, muestra valores máximos, pero si se usa con

-veo menos de 0, luego configura el mínimo de caracteres en minúsculas en una nueva contraseña. - ocredito :Establece requisitos para otros personajes. Puede establecer un máximo de otros caracteres asignando valores superiores a 0. Si los valores son inferiores a 0, se considerará como el valor mínimo de crédito.

- dictcheck :Comprueba si las palabras de la contraseña son de cracklib diccionario. Si un valor se establece en distinto de cero, entonces esta opción está habilitada.

- comprobación de usuario :ayuda a verificar si una contraseña contiene un nombre de usuario en cualquier forma. Si el valor no es cero, esta opción está habilitada.

Estos son algunos parámetros que puede usar para establecer una contraseña segura. Al asignar una contraseña, si el requisito no coincide, aparecerá un claro mensaje de error.

En mi ejemplo, ahora necesito establecer parámetros para la contraseña. Los requisitos como la longitud de la contraseña deben ser siete, donde el dígito mínimo y el carácter en mayúscula deben ser uno. Otros valores de caracteres deben ser un mínimo de uno en la nueva contraseña. Entonces los valores se verán así:

minlen=7

dcredit=-1

ucredit=-1

ocredit=-1

Aquí la mayoría de los valores se establecen para el mínimo. El mínimo uno es un requisito, por lo que debe utilizar estos parámetros en la nueva contraseña. No hay límite para el valor máximo. La longitud mínima de la contraseña es de siete caracteres, y estos siete caracteres incluyen dígitos y caracteres no alfanuméricos. Puede configurar todos estos valores dentro de /etc/security/pwquality.conf expediente. Puede poner estos valores directamente al final del archivo. Para verificar si las reglas que establece funcionan o no, intente establecer una variedad de contraseñas diferentes para una cuenta.

Aquí, minlength es siete, por lo que si ingresa una contraseña de menos de siete caracteres, le indicará un error. Si no puso un mínimo de un dígito, una letra mayúscula y otros caracteres como @ o # , también le indicará un error específico.

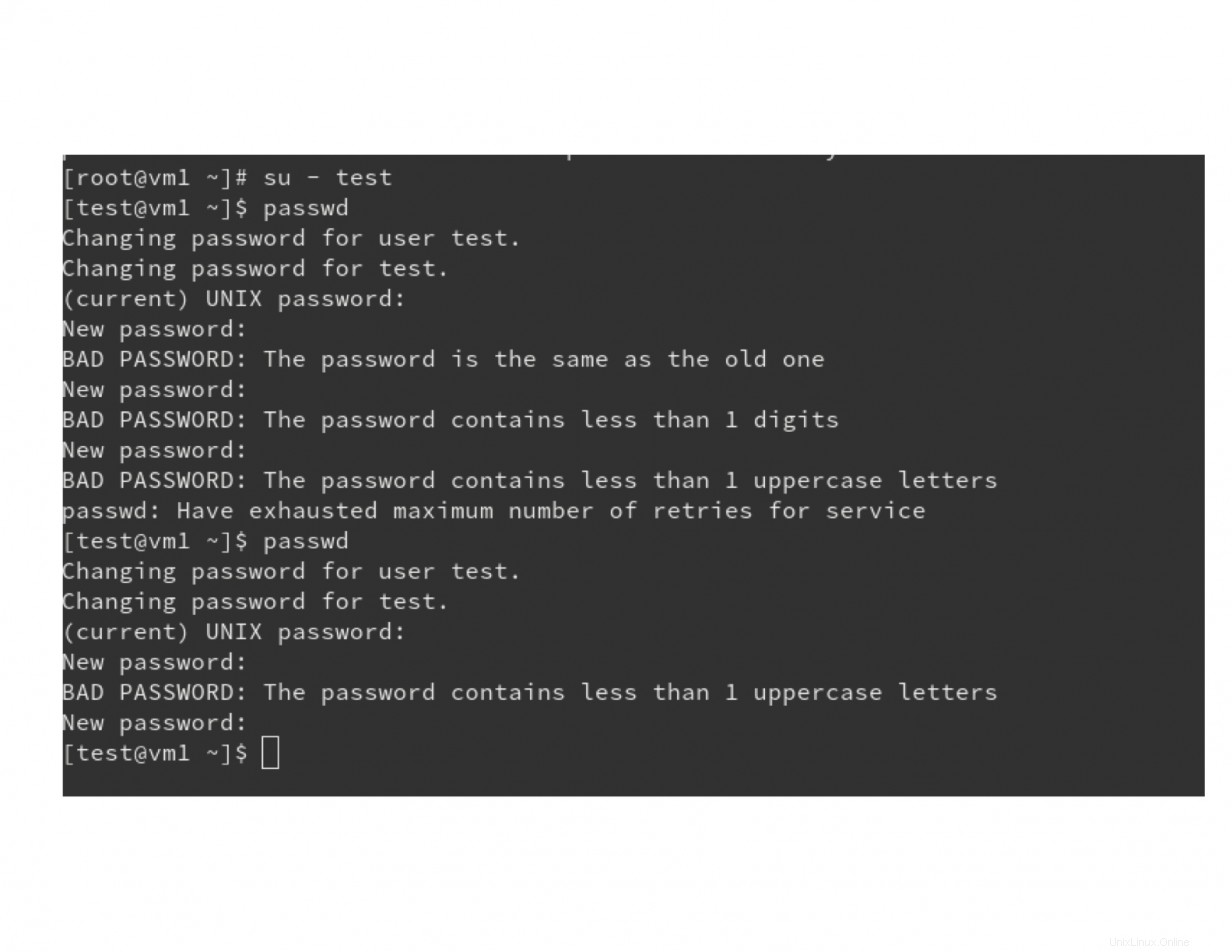

Los errores se verán así:

Este es un ejemplo de cómo puede crear restricciones para las contraseñas para que sean más fuertes. Con estos módulos PAM, puede personalizar la calidad de su contraseña para que sus cuentas de usuario sean más seguras. También puede denegar el acceso a cualquier usuario en cualquier máquina mediante PAM. Hay muchos tipos diferentes de operaciones que puede realizar con PAM.

Configuración de autenticación

Los administradores pueden usar authconfig para configurar PAM. Proporciona herramientas de línea de comandos, así como una interfaz gráfica a través de authconfig-gtk dominio. Este comando funciona en dos modos:

- Actualizar :actualiza los archivos de configuración de PAM con las opciones que usted proporciona.

- Prueba :Imprime las configuraciones sin aplicarlas realmente.

Si este comando no está instalado en su máquina, instálelo usando:

$ dnf install authconfig

También puede realizar una copia de seguridad del archivo de configuración de PAM mediante authconfig dominio. Utilice el siguiente comando para crear una copia de seguridad:

$ authconfig --savebackup=/root/pambackupfile

Este comando genera una copia de seguridad para PAM. Creará un pambackup directorio que contiene los archivos de copia de seguridad. También puede restaurar desde la copia de seguridad usando --restorebackup opción.

[ ¿Quiere obtener más información sobre seguridad? Consulte la lista de verificación de cumplimiento y seguridad de TI. ]

Resumir

En este artículo, aprendió sobre PAM, que lo ayuda a proteger los procesos de autenticación. En los ejemplos, le mostré cómo puede fortalecer la calidad de su contraseña. Los administradores de sistemas se esfuerzan mucho en la seguridad de la autenticación porque las contraseñas de usuario seguras ayudan a que las cuentas de los usuarios sean más seguras. En este artículo también aprendiste sobre el authconfig utilidad de línea de comandos para PAM. Espero que esto te ayude mientras te ocupas de la seguridad de Linux.