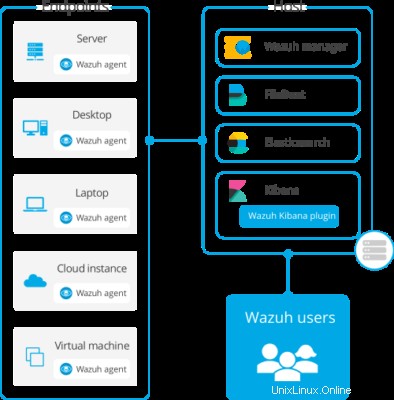

Con la implementación todo en uno, instala y configura el servidor Wazuh y el Elastic Stack en el mismo host.

Se instalan los siguientes componentes:

- El servidor de Wazuh, incluido el administrador de Wazuh como un clúster de un solo nodo, y la API de Wazuh.

- Elastic Stack, que incluye Open Distro for Elasticsearch como un clúster de un solo nodo, así como Filebeat, Kibana y el complemento Wazuh Kibana.

Instalación paso a paso

Instale los componentes de Wazuh y Open Distro for Elasticsearch en una implementación todo en uno. Siga las instrucciones para configurar los repositorios oficiales para realizar instalaciones.

Como alternativa a este método de instalación, puedes instalar Wazuh usando paquetes

Instalando Wazuh

El servidor de Wazuh recopila y analiza datos de los agentes de Wazuh desplegados. Ejecuta el administrador de Wazuh, la API de Wazuh y Filebeat.

Para comenzar a configurar Wazuh, agregue el repositorio de Wazuh al servidor

Agregar el repositorio de Wazuh

#yum install curl unzip wget libImportar la clave GPG:

#rpm --import https://packages.wazuh.com/key/GPG-KEY-WAZUHAdemás, agregue el repositorio:

cat > /etc/yum.repos.d/wazuh.repo << EOF

[wazuh]

gpgcheck=1

gpgkey=https://packages.wazuh.com/key/GPG-KEY-WAZUH

enabled=1

name=EL-\$releasever - Wazuh

baseurl=https://packages.wazuh.com/4.x/yum/

protect=1

EOFInstalación del administrador de Wazuh

Por lo tanto, instale el paquete del administrador de Wazuh:

yum install wazuh-managerHabilite e inicie el servicio de administrador de Wazuh:

systemctl daemon-reload

systemctl enable wazuh-manager

systemctl start wazuh-managerEjecute el siguiente comando para verificar si el administrador de Wazuh está activo

systemctl status wazuh-managerInstalación de Elasticsearch

Open Distro for Elasticsearch es una distribución de código abierto de Elasticsearch, un motor de búsqueda de texto completo altamente escalable. Ofrece seguridad avanzada, alertas, administración de índices, análisis de rendimiento profundo y varias otras funciones adicionales.

Instalar Open Distro para Elasticsearch:

yum install opendistroforelasticsearchConfiguración de Elasticsearch

Entonces, ejecute el siguiente comando para descargar el archivo de configuración /etc/elasticsearch/elasticsearch.yml :

curl -so /etc/elasticsearch/elasticsearch.yml https://packages.wazuh.com/resources/4.2/open-distro/elasticsearch/7.x/elasticsearch_all_in_one.ymlUsuarios y roles de Elasticsearch

Debe agregar usuarios y roles para usar Wazuh Kibana correctamente.

Ejecute los siguientes comandos para agregar usuarios de Wazuh y roles adicionales en Kibana:

curl -so /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/roles.yml https://packages.wazuh.com/resources/4.2/open-distro/elasticsearch/roles/roles.yml

curl -so /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/roles_mapping.yml https://packages.wazuh.com/resources/4.2/open-distro/elasticsearch/roles/roles_mapping.yml

curl -so /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/internal_users.yml https://packages.wazuh.com/resources/4.2/open-distro/elasticsearch/roles/internal_users.ymlCreación de certificados

Eliminar los certificados de demostración:

rm /etc/elasticsearch/esnode-key.pem /etc/elasticsearch/esnode.pem /etc/elasticsearch/kirk-key.pem /etc/elasticsearch/kirk.pem /etc/elasticsearch/root-ca.pem -fGenere e implemente los certificados:

Descarga el wazuh-cert-tool.sh :

curl -so ~/wazuh-cert-tool.sh https://packages.wazuh.com/resources/4.2/open-distro/tools/certificate-utility/wazuh-cert-tool.sh

curl -so ~/instances.yml https://packages.wazuh.com/resources/4.2/open-distro/tools/certificate-utility/instances_aio.yml

Ejecute wazuh-cert-tool.sh para crear los certificados:

bash ~/wazuh-cert-tool.shMueva los certificados de Elasticsearch a su ubicación correspondiente:

mkdir /etc/elasticsearch/certs/

mv ~/certs/elasticsearch* /etc/elasticsearch/certs/

mv ~/certs/admin* /etc/elasticsearch/certs/

cp ~/certs/root-ca* /etc/elasticsearch/certs/Habilite e inicie el servicio Elasticsearch:

systemctl daemon-reload

systemctl enable elasticsearch

systemctl start elasticsearchAdemás, ejecute Elasticsearch securityadmin script para cargar la información de los nuevos certificados e iniciar el clúster:

export JAVA_HOME=/usr/share/elasticsearch/jdk/ && /usr/share/elasticsearch/plugins/opendistro_security/tools/securityadmin.sh -cd /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/ -nhnv -cacert /etc/elasticsearch/certs/root-ca.pem -cert /etc/elasticsearch/certs/admin.pem -key /etc/elasticsearch/certs/admin-key.pemEjecute el siguiente comando para asegurarse de que la instalación sea exitosa:

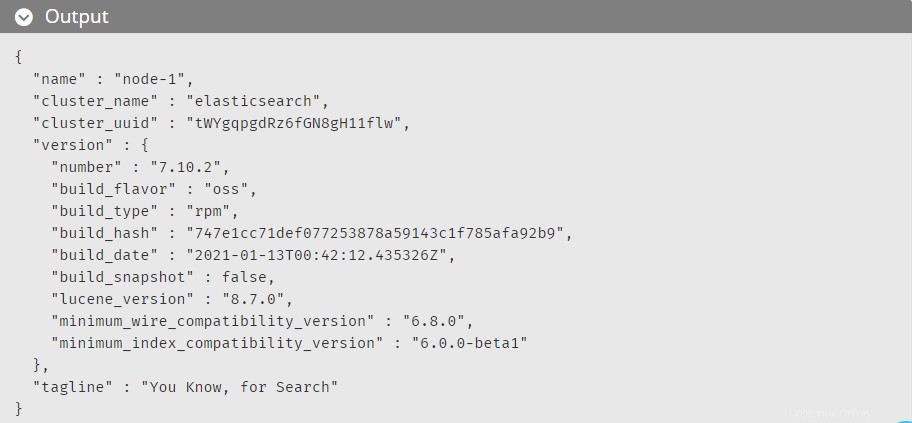

curl -XGET https://localhost:9200 -u admin:admin -k

Una respuesta de ejemplo debería tener el siguiente aspecto:

Instalación de Filebeat

Entonces, instale el paquete Filebeat:

yum install filebeatDescargue el archivo de configuración de Filebeat preconfigurado que se utiliza para reenviar las alertas de Wazuh a Elasticsearch:

curl -so /etc/filebeat/filebeat.yml https://packages.wazuh.com/resources/4.2/open-distro/filebeat/7.x/filebeat_all_in_one.ymlDescargue también la plantilla de alertas para Elasticsearch:

curl -so /etc/filebeat/wazuh-template.json https://raw.githubusercontent.com/wazuh/wazuh/4.2/extensions/elasticsearch/7.x/wazuh-template.json

chmod go+r /etc/filebeat/wazuh-template.jsonDescarga el módulo Wazuh para Filebeat:

curl -s https://packages.wazuh.com/4.x/filebeat/wazuh-filebeat-0.1.tar.gz | tar -xvz -C /usr/share/filebeat/module

Además, copie los certificados de Elasticsearch en /etc/filebeat/certs :

mkdir /etc/filebeat/certs

cp ~/certs/root-ca.pem /etc/filebeat/certs/

mv ~/certs/filebeat* /etc/filebeat/certs/Luego habilite e inicie el servicio Filebeat:

systemctl daemon-reload

systemctl enable filebeat

systemctl start filebeatPara asegurarse de que Filebeat se haya instalado correctamente, ejecute el siguiente comando:

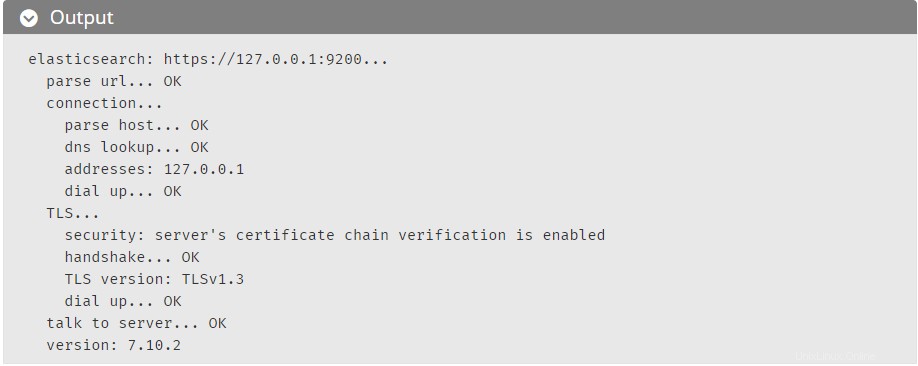

filebeat test output

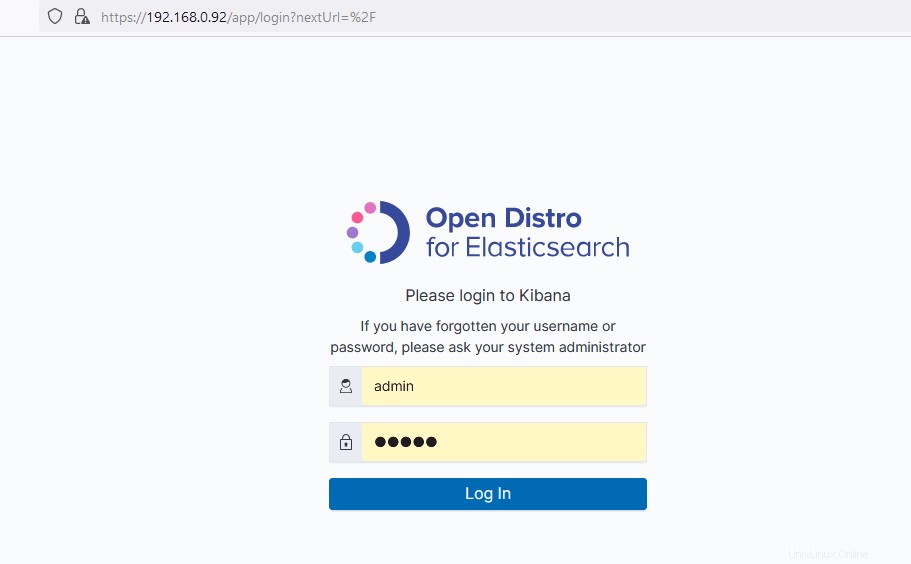

Instalación de Kibana

Entonces, Kibana es una interfaz web flexible e intuitiva para extraer y visualizar los eventos y archivos almacenados en Elasticsearch.

Instale el paquete Kibana:

yum install opendistroforelasticsearch-kibanaPor lo tanto, descargue el archivo de configuración de Kibana:

curl -so /etc/kibana/kibana.yml https://packages.wazuh.com/resources/4.2/open-distro/kibana/7.x/kibana_all_in_one.yml

En el /etc/kibana/kibana.yml archivo, la configuración server.host tiene el valor 0.0.0.0 . Significa que se puede acceder a Kibana desde el exterior y acepta todas las direcciones IP disponibles del host. Este valor se puede cambiar para una IP específica si es necesario.

Además, cree el /usr/share/kibana/data directorio:

mkdir /usr/share/kibana/data

chown -R kibana:kibana /usr/share/kibana/dataInstale el complemento Wazuh Kibana. La instalación del complemento debe realizarse desde el directorio de inicio de Kibana de la siguiente manera:

cd /usr/share/kibana

sudo -u kibana /usr/share/kibana/bin/kibana-plugin install https://packages.wazuh.com/4.x/ui/kibana/wazuh_kibana-4.2.4_7.10.2-1.zip

Luego, copie los certificados de Elasticsearch en /etc/kibana/certs :

mkdir /etc/kibana/certs

cp ~/certs/root-ca.pem /etc/kibana/certs/

mv ~/certs/kibana* /etc/kibana/certs/

chown kibana:kibana /etc/kibana/certs/*Vincule el socket de Kibana al puerto privilegiado 443:

setcap 'cap_net_bind_service=+ep' /usr/share/kibana/node/bin/node

Habilite e inicie el servicio Kibana:

systemctl daemon-reload

systemctl enable kibana

systemctl start kibanaAcceda a la interfaz web:

URL: https://<wazuh_server_ip>

user: admin

password: admin

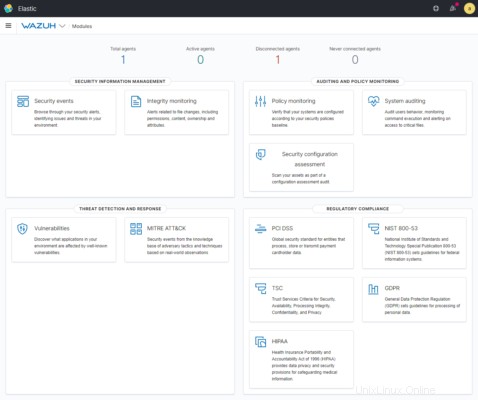

Panel de Wazuh