El hecho de que use Linux no significa que no deba tomar precauciones de seguridad. Jack Wallen le muestra cómo ejecutar una auditoría de seguridad en AlmaLinux con Lynis.

Si administra servidores Linux, sabe que los códigos maliciosos y las vulnerabilidades pueden llegar al sistema. Esto podría deberse a un ataque, a un usuario que guarda un archivo infectado, a una carga útil maliciosa en un paquete vulnerable o a un servicio mal configurado. Aunque es importante averiguar cómo llegó el código malicioso a su sistema, el problema inmediato es detectarlo y mitigarlo.

Código abierto:Cobertura de lectura obligatoria

Y, sí, a pesar de que está usando Linux, esta es una tarea que necesita saber cómo cuidar. Una de esas rutas hacia el éxito es usar el escáner de auditoría de Lynis. Para aquellos que han existido por un tiempo, es posible que recuerden a Lynis como se llamaba anteriormente:rkhunter.

Pero Lynis es más que un simple detector de rootkits, ya que permite ejecutar una auditoría detallada de sus servidores Linux (y escritorios) para detectar numerosos problemas de seguridad y configuraciones incorrectas.

Quiero guiarlo a través del proceso de instalación de Lynis y ejecutar un análisis en AlmaLinux.

Lo que necesitarás

Para que Lynis se instale y funcione, necesitará una instancia en ejecución de AlmaLinux y un usuario con privilegios de sudo. Eso es todo, vamos a escanear.

Cómo instalar Lynis

Lo primero que haremos será instalar las dependencias necesarias. Inicie sesión en su servidor y emita el comando:

sudo dnf install ca-certificates curl nss openssl -y

Una vez que se complete, crearemos un nuevo repositorio con el comando:

sudo nano /etc/yum.repos.d/cisofy-lynis.repo

En ese archivo, pegue lo siguiente:

[lynis]

name=CISOfy Software - Lynis package

baseurl=https://packages.cisofy.com/community/lynis/rpm/

enabled=1

gpgkey=https://packages.cisofy.com/keys/cisofy-software-rpms-public.key

gpgcheck=1

priority=2

Save and close the file.

Instale Lynis con el comando:

sudo dnf install lynis -y

La instalación debería realizarse sin problemas.

Cómo escanear con Lynis

Ahora podemos ejecutar una auditoría de seguridad en nuestra máquina AlmaLinux con el comando:

sudo lynis audit system

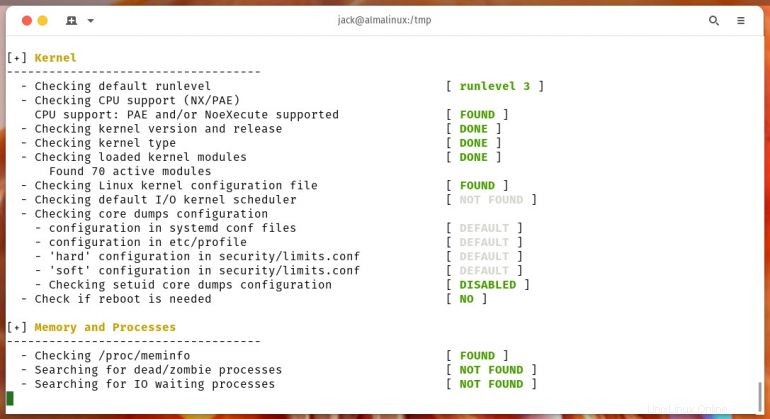

El escaneo tomará algún tiempo (dependiendo de la velocidad de su hardware y la cantidad de paquetes instalados). Ve pasar muchos resultados (Figura A ).

Figura A

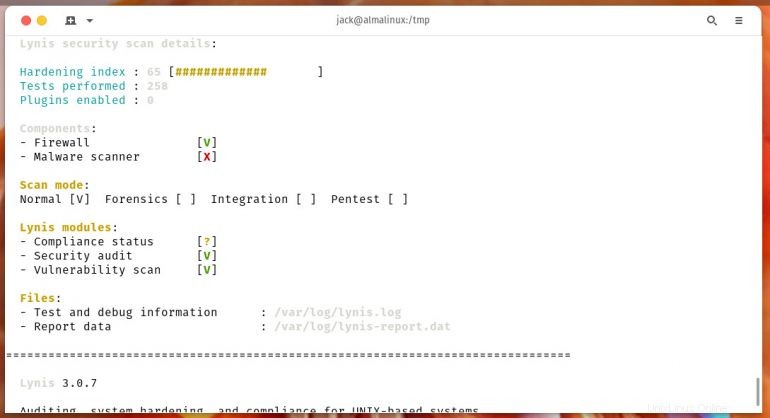

Puede sentarse y ver la salida, ya que el escaneo no debería tomar más de 2 a 5 minutos. Además, probablemente querrás ver cómo ocurre la "magia". Si en la salida ve algo rojo, es un problema que probablemente deba resolver. Al final, como yo, es posible que Lynis haya detectado que el servidor carece de un escáner de malware (Figura B ).

Figura B

Puede desplazarse por el resultado del análisis (si la ventana de su terminal lo permite), o puede volver a ejecutar el análisis y enviar el resultado a un archivo para verlo más tarde. Para hacer eso, emita el comando:

sudo lynis audit system > audit_results

La única desventaja de ver el archivo anterior es que la falta de formato puede dificultar la lectura. Afortunadamente, hay una mejor manera.

Cómo agregar un trabajo cron de Lynis

También es posible que desee crear un trabajo cron para ejecutar el escáner Lynis a diario. Cree un nuevo guión diario con el comando:

sudo nano /etc/cron.daily/lynis

En ese script, pegue lo siguiente:

#!/bin/sh

set -u

DATE=$(date +%Y%m%d)

HOST=$(hostname)

LOG_DIR="/var/log/lynis"

REPORT="$LOG_DIR/report-${HOST}.${DATE}"

DATA="$LOG_DIR/report-data-${HOST}.${DATE}.txt"

# Run Lynis

lynis audit system --cronjob > ${REPORT}

# Optional step: Move report file if it exists

if [ -f /var/log/lynis-report.dat ]; then

mv /var/log/lynis-report.dat ${DATA}

fi

# The End

Guarde y cierre el archivo. Asegúrese de crear el directorio de registro con:

sudo mkdir /var/log/lynis

El nuevo trabajo cron ahora se ejecutará con los trabajos diarios e informará sus hallazgos en /var/log/lynis.

Y eso es todo lo que hay que hacer para ejecutar una auditoría de seguridad en AlmaLinux, con la ayuda de Lynis. Agregue esto a su trabajo cron diario y luego acostúmbrese a revisar el archivo de registro todas las mañanas.

Suscríbase a de TechRepublic Cómo hacer que la tecnología funcione en YouTube para obtener los últimos consejos tecnológicos para profesionales de negocios de Jack Wallen.

Enlace de origen