Introducción

Este artículo discutirá la configuración de iptables a través del archivo /etc/sysconfig/iptables, que puede ser útil si tiene un conjunto intrincado de reglas para realizar un seguimiento o si prefiere no tener que lidiar con todas las banderas y opciones involucradas. con la configuración de iptables a través de la línea de comandos.

Requisitos

Un servidor con CentOS 6.5 o anterior (o cualquier distribución similar)

Las IPTables deben estar instaladas

Configuración básica del archivo IPTables

Uno de los principales beneficios de configurar manualmente el archivo iptables son los comentarios. Si bien puede utilizar comentarios a través del módulo de coincidencia ('-m comentario –comentario'), puede hacer un uso más extenso de los comentarios en el archivo iptables usando el '# ‘carácter al principio de la línea:

# This is a comment and will be ignored when iptables is loaded

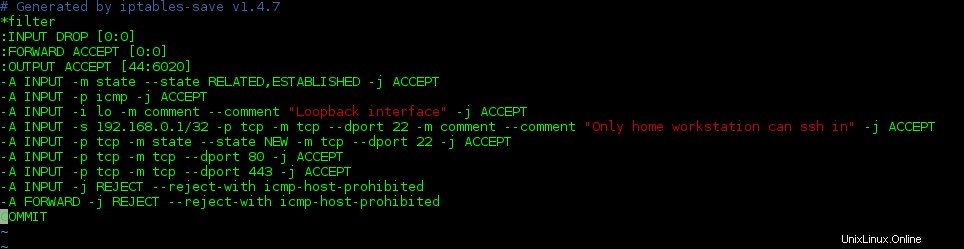

Entonces tenemos un punto de comparación, echemos un vistazo a cómo se verían los archivos de iptables si los guardamos a través del servicio sudo iptables save comando.

sudo service iptables save

Muestra:servicio iptables save

Eso podría estar bien cuando tenemos esta pequeña cantidad de reglas, pero imagina si tuviéramos cientos de reglas para realizar un seguimiento. Puede ser difícil para nosotros analizar esas reglas sin un pequeño comentario que nos ayude a recordar cuál era la intención de crear esas reglas en primer lugar. Entonces, agreguemos un pequeño comentario. Use el editor de texto de su elección para abrir una copia editable del archivo iptables (las siguientes capturas de pantalla se tomaron de vim, pero incluiremos nano en la entrada del comando para facilitar las cosas a los nuevos estudiantes):

sudo nano /etc/sysconfig/iptables

Archivo iptables con comentarios

Este es (con una excepción) el mismo archivo que el anterior sin comentarios. Si no está acostumbrado a leer un montón de reglas de iptables, este archivo puede ser mucho menos intimidante (y si sus comentarios son lo suficientemente claros, ¡incluso pueden recordarle cómo se supone que funciona una regla particularmente compleja!) .

Los avispados pueden haber notado que las reglas ssh en este archivo iptables son un poco endebles, ya que la segunda línea (al permitir la entrada de todo el tráfico ssh) esencialmente invalida el punto de la primera línea que especifica que una IP en particular puede usar ssh in. Estas reglas están configuradas para demostrar algunos formatos básicos de reglas. En producción, es probable que tenga un conjunto de reglas más restrictivas.

Hay un cambio de regla a tener en cuenta entre los dos conjuntos de reglas de iptables. Para demostrar otro uso del carácter de comentario, hemos agregado el "# ” antes de la ENTRADA regla que especifica que rechazamos el tráfico que no coincide con ninguna de las reglas anteriores y agregó una nueva regla que dice que debemos registrar todo el tráfico antes de realizar la acción predeterminada para esta cadena (DROP ). (Puede encontrar más información sobre cómo registrar la actividad de iptables en este artículo sobre solución de problemas básicos de iptables). Dado que solo hemos comentado el REJECT regla, si quisiéramos, podríamos eliminar el "# ” para restablecer esa regla, en lugar de tener que escribirla de nuevo. Esto puede ser útil al probar varias reglas o para incluir una regla que desee activar en el futuro o por tiempo limitado.

Tenga en cuenta que cada regla en el archivo /etc/sysconfig/iptables comienza con '-A ' dominio. Si está familiarizado con agregar el uso de iptables en la línea de comando, puede reconocer que estas reglas se parecen mucho a lo que sigue a sudo iptables parte del comando al realizar cambios en iptables a través de la CLI. El '-A El comando indica que la regla debe agregarse al final de la cadena indicada. Tenga en cuenta que no se requiere ningún número de línea (como podría ser para '-I ' o -R ') desde '-A ‘, por definición, agregará la regla al final de la lista de reglas en esa cadena. Esta es la razón por la que el orden de las reglas es importante, ya que iptables filtra el tráfico analizando estas reglas en el orden en que se encuentran en la cadena.

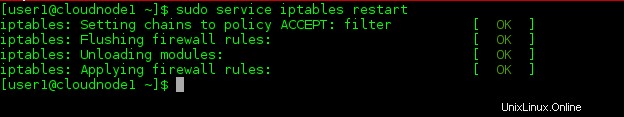

Una vez que haya completado las ediciones que desea realizar en este archivo y lo haya guardado, deberá cargar las nuevas reglas. La forma más sencilla de asegurarse de que se carguen todos los cambios es reiniciar el servicio iptables. Esta acción eliminará todas las reglas actuales de iptables en ejecución y luego volverá a cargar las reglas tal como existen actualmente en el archivo /etc/sysconfig/iptables.

sudo service iptables restart

Servicio de reinicio de iptables Salida

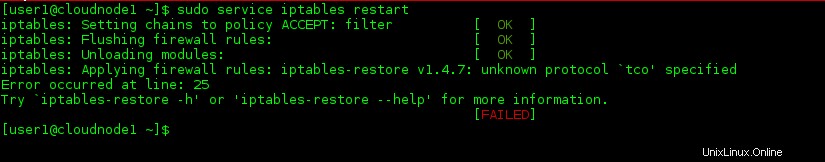

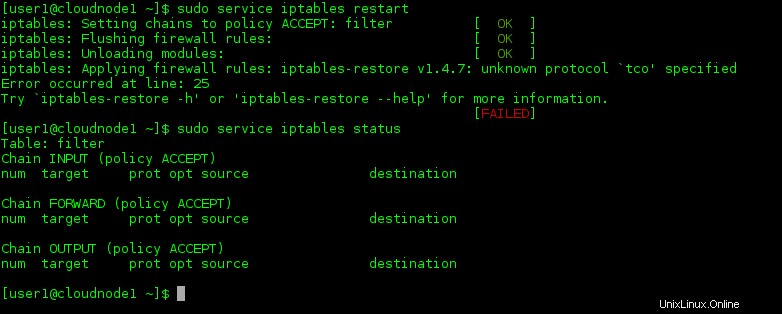

Ahora, agreguemos una nueva regla e incluiremos un error para que podamos ver qué sucede cuando reiniciamos el servicio de iptables:

Ejemplo de error de reinicio

Sí, "tco" es ciertamente un protocolo desconocido. Esta salida tiene la amabilidad de proporcionar el número de línea en el archivo en el que encuentra el error y una breve descripción del error, por lo que ese es un beneficio. Pero luego, este resultado también apunta a una desventaja de realizar cambios en las reglas de su firewall a través del archivo /etc/sysconfig/iptables y reiniciar todo el servicio. Tenga en cuenta que la primera línea de la salida indica que todas las cadenas se están configurando para ACEPTAR . Las siguientes líneas vacían todas las reglas y descargan todos los módulos, los cuales se completan correctamente, como lo indican los "OK" entre paréntesis. Cuando el servicio de iptables encuentra el error durante la recarga, no puede cargar todo el archivo de iptables. Eso significa que su servidor se queda sin ningún filtro en su lugar, y todas las cadenas están predeterminadas en ACEPTAR .

Estado de las tablas de IP

Si también tienes NAT o MANGLE reglas configuradas en su archivo iptables, entonces también perdería sus traducciones de direcciones allí, por lo que puede ser un gran inconveniente para realizar cambios en el archivo y reiniciar el servicio al por mayor.

Idealmente, a medida que su conjunto de reglas de iptables se vuelve más complicado, su mejor apuesta es hacer cualquier cambio (con comentarios explicativos) en el archivo /etc/sysconfig/iptables y luego agregar manualmente las nuevas reglas a través de la línea de comando, especialmente si estos cambios se están realizando en un servidor de producción. Su millaje puede variar según sus necesidades.