Introducción

Este instructivo lo ayudará con su configuración inicial en Debian 8.2 para que pueda asegurar su servidor con éxito mientras le brinda la tranquilidad de saber que su servidor está protegido.

Con cualquier servidor, el objetivo principal siempre debe ser la seguridad. Muchos usuarios son víctimas de infiltraciones maliciosas en sus servidores debido a la falta de límites de seguridad establecidos desde un principio. Empecemos por el camino correcto poniendo nuestros cimientos con seguridad.

¿Qué necesitas?

Necesita un servidor Debian 8.2 que esté configurado con una dirección IP estática. Si aún no tiene un servidor, puede visitar nuestra página de servidor privado virtual y activar un nuevo servidor en menos de 30 segundos.

Preparación del servidor

Para comenzar, inicie sesión en su Debian 8.2 a través de SSH o la Consola VNC en cloud.atlantic.net. Los servidores de Atlantic.Net Cloud están configurados como instalaciones mínimas para evitar que se instalen paquetes innecesarios y nunca se utilicen. Debido a esto, asegurémonos de que su servidor esté completamente actualizado y que el servicio sudo esté instalado.

apt-get update

apt-get install sudo

Con el servidor actualizado, podemos continuar con el proceso y asegurar su servidor.

Actualizar la contraseña raíz en Debian 8.2

Actualizar la contraseña raíz ya que serás la única persona que lo sabrá. Recomendamos un mínimo de 8 caracteres, incluidas minúsculas, mayúsculas y números.

passwd

Cree un nuevo usuario con privilegios sudo en Debian 8.2

Crear un nuevo usuario con privilegios sudo le permitirá administrar fácilmente su servidor sin tener que preocuparse por realizar cambios no deseados accidentalmente. ¡Creemos el usuario1!

adduser user1

Complete la información que se aplica al usuario y confirme la información

example@unixlinux.online:~# adduser user1 Adding user `user1' ... Adding new group `user1' (1000) ... Adding new user `user1' (1000) with group `user1' ... Creating home directory `/home/user1' ... Copying files from `/etc/skel' ... Enter new UNIX password: Retype new UNIX password: passwd: password updated successfully Changing the user information for user1 Enter the new value, or press ENTER for the default Full Name []: user1 Room Number []: Work Phone []: Home Phone []: Other []: Is the information correct? [Y/n] y

En Debian 8.2, simplemente agregando su usuario al grupo sudo, otorgará privilegios sudo para ese usuario escribiendo sudo antes de ejecutar cualquier comando. Agreguemos el usuario are al grupo sudo.

adduser user1 sudo

Al finalizar, puede usar el comando su – user1 para cambiar el usuario de root a user1. Es importante recordar que luego deberá usar sudo antes de ejecutar cualquier comando con el usuario.

Configurar el acceso SSH en Debian 8.2

En los sistemas Linux, el puerto 22 es el puerto predeterminado para las conexiones remotas a través de SSH. Al cambiar el puerto ssh, aumentará la seguridad de su servidor al evitar ataques de fuerza bruta y usuarios no deseados que lleguen a su servidor (usaré el puerto 5022 para este tutorial). Abra su archivo de configuración SSH, busque la línea Puerto y cambie el puerto 22 a su puerto personalizado. Guarde y salga.

sudo nano /etc/ssh/sshd_config

# What ports, IPs and protocols we listen for

Port 22 to 5022

Para que su sistema actualice la nueva configuración desde el archivo de configuración SSH, debemos reiniciar el servicio sshd.

sudo systemctl restart sshd.service

SSH ahora se configuró para usar el puerto 5022 y si intenta iniciar sesión usando el puerto 22, su inicio de sesión fallará.

Limitar el acceso raíz en Debian 8.2

Dado que hemos creado un nuevo usuario con permisos de root, no es necesario mantener el usuario root real disponible y vulnerable a través de SSH en su servidor. Restrinjamos el acceso de los usuarios raíz para que esté disponible solo en el servidor local y concedamos permiso al nuevo usuario a través de SSH.

Abra el archivo de configuración de SSH, busque la línea PermitRootLogin y cámbiela de sí a no.

sudo nano /etc/ssh/sshd_config

PermitRootLogin no

Para que su sistema actualice la nueva configuración en el archivo de configuración SSH, debemos reiniciar el servicio sshd.

sudo systemctl restart sshd.service

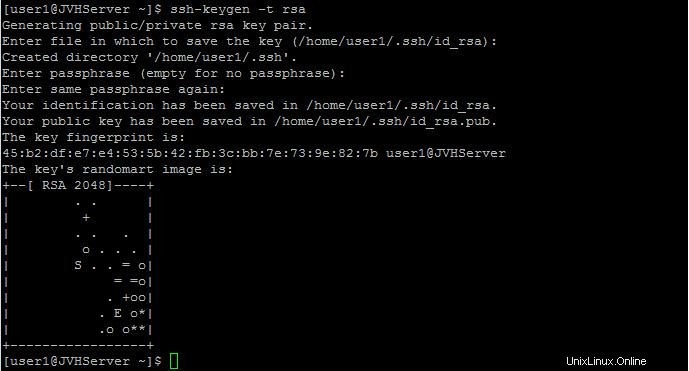

Cree una clave SSH privada en Debian 8.2

Claves SSH públicas/privadas son excelentes características adicionales que aumentan la seguridad en el método de acceso a un servidor. Sin embargo, se necesita un poco más de esfuerzo para la configuración. La pregunta es:¿Vale la pena la seguridad adicional de su servidor? Si desea implementar esta característica de seguridad y medidas adicionales, también puede continuar con los siguientes pasos, permítanos continuar y generar la clave SSH.

ssh-keygen

Si desea cambiar la ubicación donde se guardará la clave SSH, puede especificarla aquí; si no, la ubicación predeterminada es correcta. Presiona enter cuando se te solicite la siguiente pregunta y luego ingresa una frase de contraseña, a menos que no quieras una.

Enter file in which to save the key (/home/user1/.ssh/id_rsa):

Luego verá la siguiente información en la pantalla.

La configuración de la clave SSH es crucial, debemos copiar la cadena de clave completa en un documento de Word/Bloc de notas. La clave se puede ver en la siguiente ubicación usando el comando cat.

cat ~/.ssh/id_rsa.pub

Copie la clave SSH que comienza con ssh-rsa y termina con example@unixlinux.online en su documento de Word/Bloc de notas para que podamos agregarla al archivo de configuración. Una vez que la clave SSH se almacena de forma segura, debemos realizar más cambios en el servidor. Aquí es donde intervienen los privilegios sudo para su usuario1.

su - user1

El directorio para las claves SSH necesita permisos limitados que solo el propietario puede leer, escribir y ejecutar el archivo.

sudo chmod 700 .ssh

Dentro del directorio SSH, se debe agregar un archivo que contenga la clave SSH, simplemente usando su editor (en este caso VI) la siguiente ubicación:

nano .ssh/authorized_keys

Pegue la clave SSH, luego guarde y salga usando el formato nano.

Finalmente, tenemos que limitar los privilegios del archivo authorized_keys que acabamos de crear para que solo el propietario pueda leer y escribir.

chmod 600 .ssh/authorized_keys

Ahora podemos verificar que la clave funciona cerrando su sesión y escribiendo lo siguiente en su Consola SSH ejemplo@unixlinux.online o el nombre de host de su servidor. Esto se puede lograr con el siguiente comando:

ifconfig eth0 | grep inet | awk '{ print $2 }' Además, puede hacer clic "aquí" para ver nuestro artículo Cómo generar y usar claves SSH.

Reglas básicas de cortafuegos en Debian 8.2

sudo apt-get install firewalld

Ahora debemos permitir nuestro puerto SSH personalizado que se creó anteriormente para acceder al servidor públicamente. Además, hay varias otras reglas que se pueden usar según el tipo de servidor que desee implementar.

sudo firewall-cmd --permanent --add-port=5022/tcp

Si tiene un servidor web, es posible que desee permitir las siguientes reglas para que se pueda acceder a sus sitios a través de Internet.

sudo firewall-cmd --permanent --add-service=http

sudo firewall-cmd --permanent --add-service=https

Si tiene un servidor de correo, es posible que desee permitir las siguientes reglas si va a utilizar su servidor para la configuración de POP3 entrante. El puerto 110 es el puerto estándar y el puerto 995 es para una conexión más segura mediante SSL.

sudo firewall-cmd --permanent --add-service=pop3s

Además, es posible que desee permitir las siguientes reglas si va a utilizar su servidor para la configuración de SMTP saliente.

sudo firewall-cmd --permanent --add-service=smtp

Finalmente, es posible que desee permitir las siguientes reglas si va a utilizar su servidor con la configuración de IMAP.

sudo firewall-cmd --permanent --add-service=imaps

Guarde su trabajo y salga.

Para que Firewalld acepte esa configuración, debe reiniciar el firewall.

sudo firewall-cmd --reload

Su configuración se habrá guardado y estará listo para continuar verificando todos los servicios/puertos que están disponibles ejecutando lo siguiente:

sudo firewall-cmd --permanent --list-all

Sincronización de tiempo NTP en Debian 8.2

El NTP (Network Time Protocol) se usa básicamente para sincronizar la hora y la fecha de las computadoras a través de la red para mantener la precisión y la actualización. Comencemos instalando el servicio NTP (si aún no se ha instalado) y configuremos el servicio para sincronizar con sus servidores.

sudo apt-get install ntp

Una vez que se instala el servicio NTP, debemos asegurarnos de que el servicio esté ENCENDIDO.

sudo /etc/init.d/ntp start

Con el servicio activado, sincronizará automáticamente la información de tiempo del servidor con el servidor de NTP.

Añadir archivo de intercambio en Debian 8.2

Un archivo de intercambio es simplemente una pequeña cantidad de espacio creado en el disco duro de un servidor para simular RAM. En el caso de que el servidor se esté quedando sin memoria, mirará el disco duro y aliviará la carga engañando al sistema para que piense que tiene más memoria. Configuraremos el archivo de intercambio en el disco duro para aumentar un poco más el rendimiento del servidor.

Comience por verificar sus recursos para asegurarse de que podamos agregar el archivo. Cuando ejecute el siguiente comando, verá el porcentaje de espacio en su disco duro que se está utilizando actualmente.

df -h

Al crear un archivo de intercambio, generalmente desea agregar la mitad de su RAM existente hasta 4 GB (si tiene 1 GB de RAM real, entonces agrega un archivo de 512 MB). En esta parte agregaré un archivo de intercambio de 512 MB a la unidad. La forma en que esto se calcula es por 1024 x 512 MB =524288 tamaño de bloque.

sudo dd if=/dev/zero of=/swapfile bs=1024 count=524288

Ahora que hemos agregado un archivo de intercambio, se debe crear un área de archivo de intercambio para continuar.

sudo mkswap /swapfile

Con el archivo de intercambio creado y el área del archivo de intercambio agregada, podemos continuar y agregar permisos al archivo para que solo el propietario pueda leer y escribir.

sudo chown root:root /swapfile

sudo chmod 600 /swapfile

Ahora que el archivo de intercambio tiene los permisos adecuados, podemos continuar y activarlo.

sudo swapon /swapfile

Puede verificar su archivo de intercambio recién agregado con lo siguiente.

sudo swapon -s

Para que el archivo de intercambio esté siempre activo, incluso después de reiniciar, debemos configurarlo en consecuencia.

sudo nano /etc/fstab

Pegue el siguiente comando en la parte inferior del archivo, guarde su trabajo y salga.

/swapfile swap swap defaults 0 0

Finalmente, verifique si su archivo de intercambio está activado escribiendo el siguiente comando:

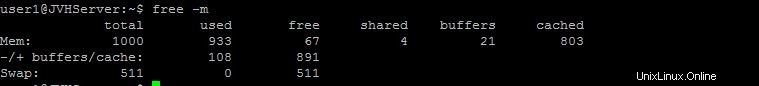

free -m

¿Qué sigue?

Ahora tiene un servidor con una sólida base de seguridad que le dará la tranquilidad de saber que su servidor está protegido. Puede comenzar a instalar cualquier software adicional según el propósito del servidor.