Los ataques de denegación de servicio distribuido (DDoS) han estado ocurriendo durante años, pero se han vuelto cada vez más prominentes entre las consideraciones de TI empresarial. Esto se debe en gran parte a la cantidad cada vez mayor de daño infligido por los ataques DDoS, causado tanto por el poder y la sofisticación cada vez mayores de los ataques, como también por la importancia crítica de la disponibilidad de los sistemas de TI para las empresas.

Un ataque DDoS es una avalancha coordinada de tráfico o datos enviados desde muchas computadoras y conexiones a Internet a un sistema de destino único para abrumarlo. El ataque se puede realizar contra diferentes partes o "niveles" de la red, ocupando todas las conexiones, el ancho de banda o la potencia de procesamiento disponible. Los ataques DDoS pueden causar una falla general del sistema o desactivar una determinada aplicación o servicio.

Hay aproximadamente 2000 ataques DDoS todos los días, según Arbor Networks, y la investigación sugiere que aproximadamente uno de cada tres incidentes de tiempo de inactividad es causado por ellos. El costo de ese tiempo de inactividad es grave, pero el costo de restaurar la funcionalidad del sistema puede ser aún mayor. Además, existen costos indirectos, como la reputación y la pérdida de tiempo del personal. El Instituto Ponemon estima que el costo promedio por incidente, sin incluir el daño a la reputación, supera los $125,000.

Los piratas informáticos ejecutan estos costosos ataques por una variedad de razones, incluso para obtener ganancias a través de la extorsión o el sabotaje, pero también por "hacktivismo", o para probar o demostrar su capacidad para llevarlos a cabo.

Un ataque DDoS contra el proveedor de DNS Dyn que eliminó algunos de los sitios más populares de Internet en octubre de 2016 mostró no solo la escala que ha alcanzado el problema, sino también el alcance de los "daños colaterales" causados por los ataques y la realidad de que las empresas pueden hacerles frente incluso sin ser objetivo. Los ataques de alto perfil de este tipo pueden dar a las personas la impresión de que los piratas informáticos están ganando, nadie está a salvo y la situación es desesperada. Sin embargo, hay cosas que todas las empresas pueden hacer para evitar o minimizar el daño de los ataques DDoS.

¿Cómo funciona DDoS?

Para llevar a cabo un ataque DDoS, el hacker generalmente crea una red de muchas computadoras que pueden controlarse de forma remota infectándolas con malware. La red se conoce como "botnet" y proporciona el volumen necesario de solicitudes o datos para abrumar al objetivo del ataque. Se puede usar cualquier dispositivo que se conecte a Internet, y los dispositivos IoT se están volviendo populares entre los piratas informáticos en botnets.

¿Qué es un DDoS?

La frecuencia de los ataques DDoS ha aumentado significativamente en parte debido a la disponibilidad de kits de ataque en la dark web. Los piratas informáticos pueden comprar herramientas en foros secretos y mercados en línea, lo que les permite construir rápida y fácilmente enormes redes de bots. Los piratas informáticos también venden ataques individuales como un servicio en la dark web.

Con la botnet construida y un objetivo elegido, el hacker lleva a cabo el ataque. Los tipos de ataques más comunes incluyen ataques volumétricos, ataques de protocolo y ataques de aplicaciones.

Un ataque volumétrico es un intento de un pirata informático de llenar el ancho de banda de la víctima, generalmente con un gran volumen de cierto tipo de paquete de datos enviado a la víctima. En la versión más común, el pirata informático envía simultáneamente un lote de paquetes de Protocolo de datagramas de usuario (UDP) que parecen provenir de la víctima. Las computadoras que reciben los paquetes envían respuestas, que son más grandes, a la víctima, hasta que la red de la víctima se satura.

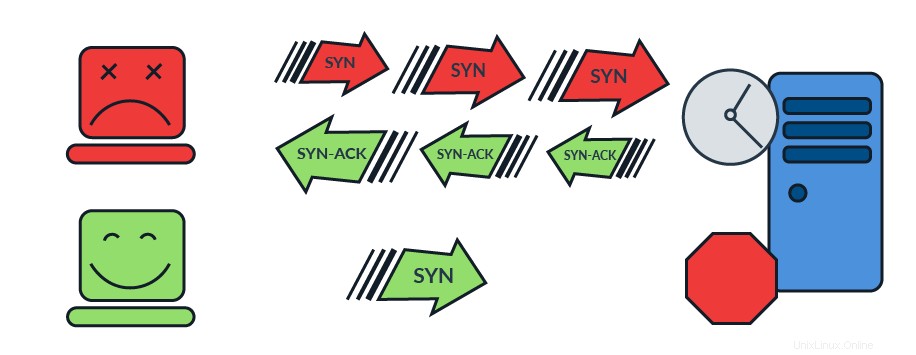

Los ataques de protocolo también se conocen como ataques de agotamiento de estado y aprovechan la forma en que se comunican las computadoras. La red de la víctima muchas veces termina esperando una respuesta que nunca llega. Esto termina tomando un punto de conexión de la cantidad máxima de conexiones posibles que un servicio está configurado para aceptar.

Los ataques de aplicaciones apuntan a una vulnerabilidad en un determinado programa, utilizando un comportamiento como la descarga que puede parecerse al tráfico humano normal y, por lo tanto, pueden pasar desapercibidos hasta que hayan logrado desactivar el servidor. Por este motivo, protegerse contra ellos requiere una supervisión proactiva para distinguir el tráfico de ataque del tráfico de visitantes reales.

Básicamente, cada tipo de ataque tiene como objetivo un cuello de botella en algún lugar de la red, lo que significa que prevenirlos y mitigarlos comienza con la identificación de los diferentes tipos de cuellos de botella potenciales presentes en su red y abordarlos.

Éxito de DDoS

Hay una serie de pasos que las empresas pueden tomar para protegerse contra los ataques DDoS. En primer lugar, el entorno de red se puede construir o ajustar para evitar vulnerabilidades y cuellos de botella, que también se conocen en redes como "puntos únicos de falla". A continuación, se pueden implementar herramientas de detección y mitigación de DDoS, como firewalls y dispositivos de detección/prevención de intrusiones, para preparar a la empresa. Finalmente, monitorear la red y administrar sus actualizaciones y copias de seguridad mantiene el sistema en buen estado y permite una advertencia temprana de un ataque.

Las redes que se atienden desde diferentes centros de datos y que tienen diferentes rutas para que el tráfico viaje tienden a ser más resistentes a los ataques DDoS que las que se atienden desde un edificio, porque se pueden evitar las áreas afectadas. Cada entorno debe tener al menos un firewall dedicado frente a cualquier aplicación sensible a los ataques. Otros pasos importantes incluyen el empleo de tecnologías como la prevención de intrusiones y los análisis de vulnerabilidades. Asegurarse de que estas protecciones estén disponibles para su red es parte de elegir el host adecuado.

Con las protecciones adecuadas, se pueden mitigar incluso los ataques DDoS grandes y sofisticados. Project Shield de Google protege los sitios web de posibles objetivos DDoS, como periodistas y organizaciones no gubernamentales. Google filtra el tráfico y también guarda copias de sitios web en diferentes ubicaciones y las sirve desde allí, aprovechando su escala masiva. Ha mitigado algunos de los mayores ataques jamás registrados, incluido uno contra el investigador de ciberseguridad Brian Krebs en septiembre de 2016.

La empresa de software como servicio ShareSafe había experimentado ataques DDoS antes de seleccionar Atlantic.Net y estuvo inactivo durante hasta cuatro horas, según el CTO y CSO de ShareSafe, John Beck. Después de cambiarse a Atlantic.Net, la empresa sufrió dos ataques DDoS el año pasado y, en ambas ocasiones, sus servicios se restauraron en cinco minutos.

Pasos para evitar el tiempo de inactividad DDoS

Hay algunos buenos recursos disponibles en la web para empresas que buscan las mejores prácticas de seguridad cibernética para prevenir y minimizar el daño de los ataques DDoS. Un buen punto de partida es una guía de Security Intelligence de IBM, que proporciona pasos para proteger su red y planificar con anticipación lo que hará bajo un ataque. La guía identifica varias características de la protección de seguridad de Atlantic.Net como pasos importantes a seguir contra los ataques DDoS, incluidos los análisis de vulnerabilidades y la prevención de intrusiones, que se pueden utilizar para crear una solución personalizada para su negocio.

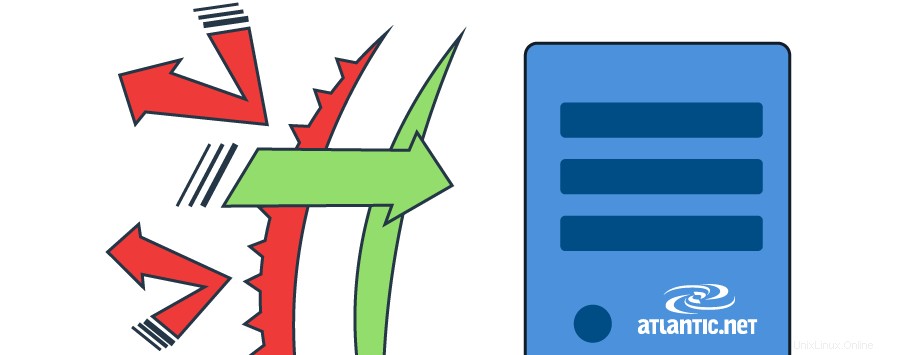

Dejar que los expertos en ciberseguridad de Atlantic.Net diseñen una solución puede ayudar a garantizar su eficacia. Los entornos de hospedaje creados con capacidades de balanceo de carga y conmutación por error ayudan a mantener un funcionamiento constante durante el ataque, y para los casos de ataques DDoS prolongados que derriban un firewall, también están disponibles firewalls de conmutación por error. En un entorno con varios nodos con equilibrio de carga, las solicitudes aún pueden atenderse alejándolas del tráfico bloqueado durante el ataque.

Un ataque DDoS es una avalancha coordinada de tráfico o datos enviados desde muchas computadoras y conexiones a Internet a un sistema de destino único para abrumarlo.

El Centro de operaciones de red de Atlantic.Net monitorea las redes las 24 horas del día, los 7 días de la semana para bloquear o mitigar el tráfico peligroso. Operando desde seis centros de datos, Atlantic.Net proporciona la distribución geográfica y la diversidad de rutas de tráfico necesarias para evitar áreas bajo ataque y mantener su red y sitio web en funcionamiento.

La variedad de diferentes ataques DDoS, su frecuencia y el daño que infligen con frecuencia pueden ser intimidantes, y los métodos para lidiar con ellos son necesariamente multifacéticos. Sin embargo, los hosts como Atlantic.Net y los proveedores de seguridad como Trend Micro, socio de Atlantic.Net, tienen la experiencia y el conocimiento para ayudar. Aproveche esa ayuda y podrá preparar su empresa para permanecer en línea, minimizar los daños y continuar con lo que mejor sabe hacer.

Servicios gestionados de Atlantic.Net

Con los servicios administrados, el hospedaje de VPS y las soluciones personalizadas de Atlantic.Net, obtiene lo que su empresa necesita para protegerse de las amenazas de ciberseguridad de hoy en día, todo respaldado por décadas de experiencia a nivel de expertos. Todo está hecho a la medida y configurado para satisfacer sus necesidades, desde nuestros sistemas de prevención/detección de intrusos y cortafuegos gestionados de Atlantic.Net hasta la protección perimetral y el equilibrio de carga de Atlantic.Net. Comuníquese hoy con nuestro amable y experto equipo de ventas para obtener más información y descubrir cómo comenzar a proteger su negocio.