El ransomware es un tipo de malware cada vez más común que infecta computadoras vulnerables, se infiltra potencialmente en los sistemas operativos de cualquier computadora y encripta los archivos del usuario. Se declara una demanda financiera para recuperar el acceso a los datos. Algunas de las iteraciones de malware son increíblemente maliciosas, pasan por alto el antivirus y potencialmente bloquean a los usuarios fuera del sistema informático.

El impacto del ransomware varía según la víctima; parece que los malos actores y los piratas informáticos utilizan cada vez más malware para atacar empresas, organizaciones y autoridades locales. Sin embargo, a pesar del aumento de objetivos de perfil más alto, es importante recordar que los usuarios individuales aún pueden ser víctimas de ransomware. Debido a esto, es muy difícil informar con precisión cuántas personas se ven afectadas y cuántas víctimas pagan el rescate.

Sin duda, el ransomware ha entrado en la lengua vernácula común a medida que la conciencia sobre el ransomware ha aumentado drásticamente en los últimos 5 años. Rara vez pasa un mes sin que se informe de un incidente de seguridad provocado por un ataque de ransomware en un periódico o en la televisión. El ransomware se ha perfeccionado para servir en ataques dirigidos, a menudo coordinados, contra organizaciones establecidas, gobiernos e instituciones ubicadas en todo el mundo.

La motivación detrás de los ataques es casi siempre financiera; los antagonistas tienen como objetivo extorsionar la criptomoneda del objetivo después de cifrar archivos críticos o confidenciales en la infraestructura informática comprometida. Los grupos de piratas informáticos prefieren Bitcoin, ya que es relativamente fácil limpiar esta criptomoneda y moverla por la red de la cadena de bloques.

Si bien no es imposible rastrear las transacciones de Bitcoin, aún existe un anonimato relativo en la transferencia de Bitcoin a efectivo. Ha habido algunos casos exitosos de rastreo de rescates pagados; Recientemente, se rastreó con éxito un ransomware llamado “SamSam” hasta dos hombres que operaban dentro de Irán. El FBI rastreó y localizó las direcciones asociadas con las billeteras de Bitcoin utilizadas en la extorsión mediante el seguimiento del movimiento de los Bitcoins a través de la cadena de bloques.

Los piratas informáticos han contrarrestado esto adaptando sus métodos de recopilación, utilizando direcciones de billetera Bitcoin agrupadas para enmascarar la moneda. Aunque Bitcoin es el método de pago preferido, se han realizado investigaciones sobre los tipos de pagos realizados por ransomware. El efectivo, los números de teléfono premium que generan ingresos y las tarjetas de pago prepagas como Paysafecard, Ukash y MoneyPak se encuentran entre las alternativas populares.

Una breve historia del ransomware

El ransomware no es un fenómeno nuevo; de hecho, solo se ganó el nombre de "ransomware" en los últimos años. Anteriormente, los ataques se conocían simplemente como virus o caballos de Troya. La primera evidencia documentada de un ataque de ransomware, uno que cifraba archivos con la intención de chantajear a la víctima para obtener ganancias financieras, se informó ya en 1989.

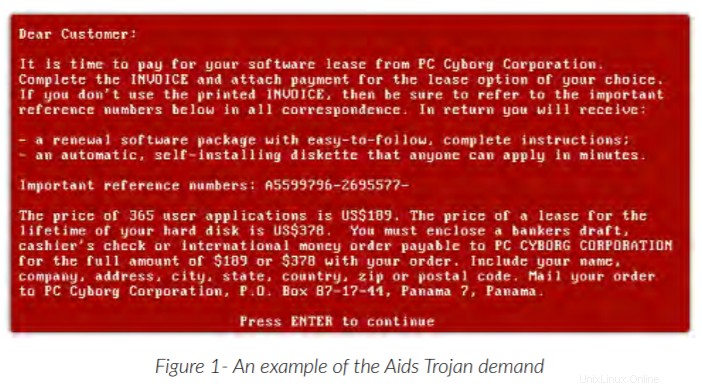

Este ransomware, llamado "el troyano del SIDA", es anterior al correo electrónico e Internet tal como lo conocemos hoy. Fue distribuido en un disquete por un grupo de piratas informáticos que se hizo pasar por una empresa falsa llamada "PC Cyborg Corporation". Una vez que el usuario cargó la aplicación falsa en su computadora, los archivos del usuario se cifraron en un punto de activación específico escrito en el malware.

Después de que el usuario había reiniciado su computadora una cantidad determinada de veces, a las víctimas se les solicitaba el pago de una tarifa de licencia a cambio de sus archivos bloqueados. Se ordenó al usuario que enviara dinero al extranjero a un apartado de correos de Panamá a cambio de la clave de desbloqueo.

“The AIDS Trojan” era un malware muy rudimentario que se arregló fácilmente ya que usaba encriptación simétrica (tanto la clave pública como la privada se almacenaban en la computadora infectada), y las herramientas de reparación se lanzaron rápidamente para solucionar el problema.

Avance rápido hasta 2013, cuando un gran aumento en los ataques de ransomware impulsado por el lanzamiento del notorio malware CryptoLocker. CryptoLocke era un nuevo malware muy sofisticado que usaba cifrado asimétrico (solo el atacante tiene la clave de desbloqueo privada). El éxito de CryptoLocker generó una gran cantidad de programas de ransomware clonados, todos usando encriptación asimétrica para denegar el acceso de un usuario a sus archivos.

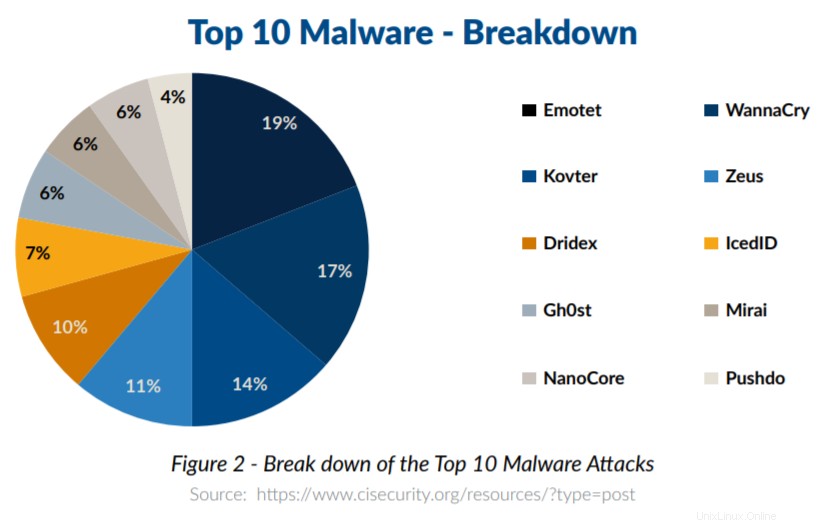

El uso del cifrado asimétrico en ransomware ha continuado desde 2013 hasta la actualidad e incluye algunos de los ataques de ransomware más conocidos, como WannaCry, Emotet, Zeus, Petya y Kovter. Muchos de los primeros lanzamientos de malware se dirigían a la computadora de cualquier individuo con vulnerabilidades del sistema operativo, pero hoy en día, gran parte de la evidencia sugiere que los agresores están apuntando cada vez más a las instituciones gubernamentales estatales y locales de EE. UU., ya que las recompensas son potencialmente más lucrativas.

Ciclo de vida del ransomware

En un estudio en profundidad realizado por el International Journal of Computer Science and Network Security, los investigadores descubrieron que el ciclo de vida del ransomware se compone de siete etapas únicas. Cuando se crea y distribuye ransomware, existe una estrecha colaboración entre los creadores y los antagonistas. El creador es el escritor del malware, y el trabajo de un activista es distribuir el ransomware.

El estudio descubrió las siguientes siete etapas del ciclo de vida del ransomware:

- Creación – el equipo de creación escribirá el malware e integrará la mayor sofisticación posible en el programa para garantizar que las víctimas paguen por la liberación de sus archivos

- Campaña – los creadores y/o activistas deciden a quién dirigirse con el ransomware. Si se ataca a individuos, el grupo de hackers (campaña) se dirigirá a tantas víctimas como sea posible, y si se ataca a una institución, se puede realizar una investigación sobre el tipo de institución a atacar y la probabilidad de recibir el rescate

- Infección – la carga útil del malware ransomware ha infectado el objetivo, y sus víctimas suelen utilizar una infraestructura informática que no está parcheada o actualizada con las últimas actualizaciones de seguridad

- Comando y Control – en esta etapa, el ransomware se activa a través de Internet. Algunos ransomware catalogarán el contenido de la computadora, como la dirección IP, el nombre de dominio, el sistema operativo, los navegadores instalados y los productos antimalware

- Buscar – el malware escaneará la computadora host en busca de archivos valiosos como documentos, hojas de cálculo, presentaciones, imágenes, unidades de red y bases de datos

- Cifrado – los resultados de la búsqueda generarán una lista de archivos para cifrar; luego, se iniciará el software de encriptación

- Extorsión – en esta etapa, los archivos se cifran y se muestra un rescate en la computadora de la víctima. Contendrá un mensaje que indica que los archivos del usuario han sido encriptados e instrucciones sobre cómo pagar el rescate

Fuente:https://expert.taylors.edu.my/file/rems/publication/105055_5256_1.pdf

Industrias bajo ataque

La industria de la salud es un objetivo globalmente atractivo para los creadores de ransomware, a pesar de la protección de los datos de atención médica bajo la legislación HIPAA; las recompensas de una violación exitosa de malware de la infraestructura de atención médica podrían ser lucrativas para los piratas informáticos. Comprometer los registros médicos, los sistemas informáticos del hospital o las bases de datos de atención médica podría causar caos en una institución de atención médica.

PheonixNAP ha sugerido que "casi la mitad de los incidentes de ransomware informados en 2018 involucraron a empresas de atención médica" y las tasas de infección de ransomware en instituciones de atención médica aumentaron un 90 % entre 2017 y 2018. Los ciberdelincuentes siempre apuntarán a víctimas lucrativas y han aprendido que es más probable que los proveedores de atención médica paguen el rescate si los profesionales de la salud no pueden acceder a los sistemas críticos de TI.

Las instituciones financieras son otro objetivo principal para el ransomware; estas empresas almacenan datos muy valiosos que van desde información de cuentas bancarias hasta números de Seguro Social. Si estos datos se vieran comprometidos, es poco probable que una empresa de servicios financieros pueda funcionar, lo que naturalmente puede aumentar la probabilidad de que estas empresas realicen pagos de rescate.

Objetivos de los gobiernos estatales y locales

Los investigadores han realizado un trabajo significativo para determinar quién es exactamente el objetivo de la extorsión de ransomware. Recorded Future investigó la tendencia reciente de ataques de ransomware dirigidos específicamente a instituciones gubernamentales estatales y locales en los Estados Unidos. El objetivo de los investigadores era estudiar cómo han cambiado los ataques de ransomware desde 2013 y si la cantidad de incidentes ha aumentado en los últimos años.

Como era de esperar, encontraron que "los ataques de ransomware contra los gobiernos estatales y locales están en aumento" con un aumento constante entre 2016 y 2019. Curiosamente, la investigación sugiere que las instituciones gubernamentales estatales y locales pueden no haber sido necesariamente un objetivo intencional, sino que " estos ataques tienden a ser más objetivos de oportunidad”.

El estudio encontró varias tendencias importantes con respecto al aumento del ransomware:

- En 2017, se informaron 38 ataques a gobiernos estatales y locales

- En 2018, se informaron 53 ataques a gobiernos estatales y locales, un aumento del 39,47 % con respecto al año anterior

- En lo que va de 2019, se informaron 21 ataques a gobiernos estatales y locales hasta abril, con más de 63 proyectados para todo el año.

Otro hallazgo muy importante de la investigación fue que los gobiernos estatales y locales eran “menos propensos que otros sectores a pagar el rescate”. aunque sospechamos que esta tendencia cambiará durante el resto de 2019. Esta teoría está respaldada por informes que sugieren que el 45 % de los rescates se han pagado por ataques en lo que va de 2019.

Se estima que más de 170 sistemas gubernamentales de condados, ciudades o estados han sido atacados desde 2013, y creemos que esta cifra seguirá aumentando en los próximos años. Los ataques en lo que va de 2019 ilustran el cambio de los ataques de ransomware dirigidos a instalaciones públicas.

En mayo y junio de 2019, la ciudad de Baltimore fue objeto de un sofisticado ataque de ransomware que afectó a la mayoría de los servicios de la ciudad. El rescate se fijó en 13 Bitcoins (aproximadamente $76,000 en ese momento). Varios departamentos perdieron sus sistemas de correo electrónico, teléfono y pago utilizados para generar facturas y procesar ventas de propiedades.

El ataque tuvo un gran impacto en las funciones cotidianas de la ciudad; Se reintrodujeron los procesos manuales y miles de residentes locales se vieron afectados. El incidente fue noticia mundial, especialmente cuando la ciudad anunció que "nunca pagarían el rescate". Se estima que la incautación de los sistemas de TI de la ciudad costó hasta $ 18 millones para reparar, sin mencionar el trauma significativo que sufrieron los empleados y los residentes de Baltimore en ese momento.

Uno de los últimos incidentes de ransomware comenzó el 20 de agosto de 2019, que afectó a 22 municipios de Texas y provocó que gran parte de las organizaciones gubernamentales locales no pudieran procesar las transacciones diarias. Los asaltantes fijaron la recompensa en 2,5 millones de dólares; la demanda fue inmediatamente rechazada por el estado de Texas.

Los sistemas que controlaban los certificados de nacimiento y defunción y algunos pagos de servicios públicos quedaron desconectados por la filtración. Estos sistemas se subcontrataron a un proveedor de software que administraba los sistemas de TI. El ataque ocurrió en los centros de datos del proveedor de TI y afectó a varias instituciones regionales, todas las cuales subcontrataron al mismo proveedor. Esto destaca la importancia de elegir un socio de subcontratación que tenga una experiencia significativa en seguridad cibernética y administración de sistemas.

Sin autorización de ransomware

Uno de los mayores desafíos para comprender la escala de los ataques de ransomware es que nunca podemos determinar realmente con qué precisión se informa la cantidad de incidentes. Podemos cuestionar la precisión de las estadísticas porque no existe una autoridad de informes centralizada que haga cumplir la notificación de un brote de ransomware.

Las empresas, los gobiernos y los municipios locales actualmente no tienen la obligación legal de informar que el ransomware los ha afectado. A diferencia de la legislación HIPAA, que tiene pautas y reglas claras sobre cómo informar violaciones de datos, este tipo de cumplimiento no se aplica para el ransomware, y confiamos en que las víctimas se sinceren y denuncien el incidente con precisión.

Esto probablemente significa que la cantidad de incidentes informados es menor que la cantidad real de ocurrencias. La falta de notificación por parte de las instituciones afectadas podría ser para proteger la reputación, mantener la confianza o fidelizar a los clientes.

Sea cual sea el motivo, debemos preguntarnos por qué hay menos transparencia en la notificación de incidentes de ransomware. A menudo tenemos que depender de las investigaciones de las noticias locales o de los denunciantes para descubrir a las víctimas del ransomware. La generación de informes precisos sobre ransomware es aún más difícil cuando considera a los usuarios individuales:John o Jane Doe, quienes fueron estafados por un revendedor de software falso en el extranjero.

A pesar del daño que puede causar el ransomware, se sabe relativamente poco sobre la prevalencia y las características de este tipo de ataques en la población general. ¿Qué proporción de usuarios pagan? ¿Cómo perciben los usuarios los riesgos? ¿Cómo responden los usuarios individuales a los ataques de ransomware? Todas estas son preguntas que requerirían investigación e investigación detalladas, pero vale la pena considerar nuestra actual falta de conocimiento, ya que afecta nuestra comprensión de la escala global del ransomware.

Pagar o no pagar; Esa es la pregunta

La decisión de pagar un rescate depende de muchas circunstancias, incluido el tipo de datos que se cifraron y quién se vio afectado por el ransomware. Hay evidencia que sugiere que los gobiernos estatales y locales eligen no pagar rescates con tanta frecuencia como otras víctimas, un hecho que a menudo se informa en los medios durante las noticias sobre incidentes de ransomware.

Al considerar los ataques como los de Texas y Baltimore, elegir no pagar podría enojar mucho a los residentes locales, ya que no pueden usar los servicios por los que pagan y se verían directamente afectados por la enorme factura para limpiar el desorden a través del servicio. recortes y ahorros de costos en el futuro.

Sin embargo, se estima que uno de cada cinco ataques de ransomware contra instituciones gubernamentales se paga y se resuelve alrededor del 4% de los casos nacionales. En muchos de los incidentes de ransomware discutidos aquí, resultó ser significativamente más costoso NO pagar el rescate, y muchas organizaciones tuvieron que pagar costosos consultores de seguridad de terceros, refuerzo de servidores de TI y primas de seguros adicionales.

Para las instituciones que optaron por pagar el rescate, el costo también es muy alto; Lake City en Florida pagó recientemente $ 500K en rescate y Riviera City, también en Florida, pagó $ 600K. Sin embargo, se puede argumentar que pagar a los piratas informáticos evitó días, semanas y meses de interrupciones críticas del sistema. Esas cifras también palidecen en comparación con los costos potenciales para reconstruir la infraestructura afectada, considerando

Si examinamos el incidente de Lake City con más detalle, se sugiere que sus aseguradores les aconsejaron que pagaran el rescate; Lake City estaba cubierto contra ransomware bajo su póliza de seguro cibernético, ¡y su pago deducible fue de solo $ 10,000! El equipo de liderazgo sénior creía que pagar el ransomware, a largo plazo, ahorraría tiempo y dinero.

No hay duda de que decidir si debe pagar un rescate es una elección increíblemente difícil. La sabiduría convencional podría sugerir que nunca debe pagar el rescate; sin embargo, al considerar los ejemplos recientes de Florida, se podría argumentar que al pagar el rescate, tanto Lake City como Riviera City se ahorraron una pequeña fortuna que se habría destinado a pagar costosos consultores de seguridad para solucionar sus problemas.

Sin embargo, pagar les hace el juego a los piratas informáticos, y las demandas de pago pueden dispararse si los piratas informáticos están seguros de que sus víctimas pagarán. Pagar también es solo solucionar la mitad del problema. Sí, puede recuperar sus sistemas, pero la infraestructura necesitará una costosa revisión, reparación y redistribución para evitar que vuelva a suceder.

¿Por qué prolifera el ransomware en los Estados Unidos?

Existen numerosos ejemplos de sistemas informáticos utilizados por corporaciones, escuelas, policías y gobiernos municipales que están siendo atacados por ransomware y sufren interrupciones extensas del sistema.

Podría sugerirse que el pago de rescates está alimentando este crecimiento; la cantidad de instituciones que están cubiertas por seguros cibernéticos ha crecido, creando un mercado de seguros cibernéticos estimado de $ 7 mil millones a $ 8 mil millones al año solo en los EE. UU.

ProPublica ha realizado una extensa investigación que sugiere que las compañías de seguros están alimentando el aumento de los ataques de ransomware pagando a los piratas informáticos. También sugieren que los grupos de piratas informáticos están apuntando deliberadamente a las empresas estadounidenses que saben que tienen seguro cibernético. En respuesta a los

ataques en Baltimore, Atlanta y Lake City en la Conferencia de Alcaldes de los Estados Unidos de 2019, se publicó una declaración oficial "en oposición al pago a los perpetradores de ataques de ransomware".

Esta resolución es significativa, ya que es una de las primeras declaraciones oficiales que identifica que el ransomware está proliferando en los Estados Unidos y que el ransomware está dirigido específicamente a las entidades gubernamentales locales de los EE. UU. La resolución advirtió contra el pago de los atacantes de ransomware, ya que la práctica alienta los ataques continuos a otros sistemas gubernamentales. También recomendaron encarecidamente "permanecer unidos contra el pago de rescates en caso de una brecha de seguridad de TI".

¿Deberías preocuparte por el ransomware?

Independientemente de las protecciones que empleen las organizaciones para evitar el ransomware, aún deben preocuparse por su posible exposición al riesgo. Las comunidades de piratas informáticos están desarrollando activamente nuevas variedades de malware, sin mencionar el intercambio y el intercambio del código fuente en la dark web. Sin duda, la sofisticación de los ataques de ransomware está creciendo.

Los piratas informáticos buscan continuamente vulnerabilidades en los sistemas operativos y aplicaciones populares, y descubren puertas traseras y fallas de seguridad que pueden explotar con software inteligentemente diseñado. Los administradores de sistemas y los equipos de seguridad están luchando contra las amenazas detectadas, y el proceso de protección de la infraestructura informática puede llevar mucho tiempo y ser muy difícil.

Las organizaciones pueden implementar las mejores prácticas de seguridad estándar de la industria, sistemas de detección de amenazas y protecciones de capa de hardware, pero la seguridad de TI de una empresa es tan fuerte como su eslabón más débil. Desafortunadamente, la mayoría del ransomware todavía se propaga mediante acciones iniciadas por el usuario. Las acciones descuidadas, accidentales o imprudentes de los empleados pueden dejar la puerta abierta a un ataque de ransomware.

Aquí es donde la experiencia y la profesionalidad de un proveedor de servicios de seguridad administrados pueden reforzar la seguridad de su negocio. Ya sea que elija implementar recomendaciones de seguridad o subcontratar todo su departamento de TI, los expertos de Atlantic.Net dan prioridad a su negocio y protegen sus plataformas de TI de las amenazas más recientes y futuras.

Prevención de ransomware

Para protegerse de una infección de ransomware, es importante seguir varias prácticas recomendadas de seguridad para asegurarse de que está protegido. Es fundamental asegurarse de que su infraestructura y su red estén en buen estado para brindar la mejor protección posible contra ransomware.ess.

- Inventario del sistema – Uno de los primeros pasos a seguir, particularmente si es una empresa, es completar un inventario de todos los activos de su empresa. Esto incluirá todos los activos digitales, como servidores, computadoras de escritorio, computadoras portátiles, equipos de red e infraestructura digital. Catalogar los activos que posee le permitirá crear una línea de base para trabajar

- Análisis de riesgos – Realice un análisis de riesgos de ciberseguridad utilizando la línea de base creada con el inventario del sistema. Este proceso le permitirá identificar las debilidades de seguridad y crear una lista de prioridades de lo que debe solucionar primero

- Ejecute un sistema operativo compatible – Es importante ejecutar un sistema operativo moderno y compatible con el fabricante. La licencia del sistema operativo puede ser costosa, pero es fundamental contar con sistemas operativos compatibles, ya que entonces tiene derecho a actualizaciones de seguridad y parches. Windows 7 y Windows Server 2008 dejarán de ser compatibles en enero de 2020, y todas las iteraciones anteriores ya no son compatibles

- Parches – Podría decirse que uno de los mejores métodos para protegerse contra el malware es asegurarse de que su infraestructura esté parcheada a los niveles más recientes. Esto incluye parches de servidor, actualizaciones de Windows, firmware y actualizaciones de microcódigo

- Actualizaciones de la aplicación – las aplicaciones de software también deben actualizarse; esto ayudará a reducir las vulnerabilidades. Asegúrese de que el antivirus esté instalado y actualizado diariamente para garantizar que se invoquen las bases de datos de prevención de amenazas más recientes

- Formación – Otra protección clave contra el ransomware es capacitar a todos los empleados sobre los riesgos del ransomware. Esto debería ayudarlos a comprender qué es la ciberseguridad y qué buscar para evitar riesgos. Ejemplos comunes, como estar atento a la suplantación de identidad, las estafas y los sitios web falsos

- Copias de seguridad – Si sucede lo peor y se ve afectado por el ransomware, a menudo la resolución más rápida es restaurar desde la copia de seguridad. Las copias de seguridad externas periódicas deben completarse en una rotación diaria, semanal y mensual para reducir la probabilidad de que las copias de seguridad también se infecten.

- Recuperación de desastres – Cree y pruebe un plan de recuperación ante desastres, incluido un escenario en el que el ransomware provoque una interrupción total. Esto podría ser una configuración de recuperación ante desastres de alta disponibilidad en un sitio secundario o con un proveedor de la nube

- Pruebas de penetración – Esta es una técnica para probar la infraestructura informática externa e interna contra todas las vulnerabilidades conocidas. Las pruebas de penetración y el análisis de vulnerabilidades generarán una lista de correcciones recomendadas necesarias para fortalecer la infraestructura

Conclusión

La investigación que hemos realizado es unánime en la opinión de que el ransomware es una amenaza creciente. Hemos visto aumentos en la cantidad de ataques de ransomware en los últimos años consecutivos. Parecería que los piratas informáticos están cambiando su metodología para centrarse en el ransomware (en lugar de en otros tipos de malware), ya que es el método de ataque con más probabilidades de éxito.

Hemos encontrado evidencia que sugiere que se está dejando de apuntar a usuarios individuales en ataques generales de ransomware, y en su lugar se elige apuntar a empresas ricas, atención médica, educación e instituciones gubernamentales locales y regionales. Los piratas informáticos eligen apuntar a estas instituciones porque es probable que tengan el mayor impacto si la violación tiene éxito.

Dado que no existe una autoridad de notificación, es muy difícil producir informes de números reales de víctimas de ransomware, y es posible que solo se informe una fracción de los incidentes. También hemos encontrado evidencia que sugiere que los piratas informáticos están cambiando su enfoque hacia la creación de ransomware dirigido específicamente a instituciones que tienen más probabilidades de pagar. Los piratas informáticos pueden "saber" qué instituciones están cubiertas por un seguro de ciberseguridad, y es más probable que las víctimas con seguro paguen.

Se pueden introducir muchas salvaguardas técnicas, de procesos y de capacitación para ayudar a crear una política sólida de seguridad cibernética que se debe implementar en toda la organización. Cada una de estas salvaguardas debe revisarse y renovarse anualmente, pero también es importante contar con un proceso probado de recuperación ante desastres y continuidad del negocio en caso de que suceda lo peor.

¿Necesita ayuda para proteger su negocio contra amenazas de ransomware?

Atlantic.Net está listo para ayudarlo a lograr un cumplimiento rápido con una variedad de certificaciones, como SOC 2 y SOC 3, HIPAA y HITECH, todo con soporte, monitoreo e infraestructura de centro de datos de clase mundial las 24 horas del día, los 7 días de la semana, los 365 días del año. Para una implementación de aplicaciones más rápida, diseño de arquitectura de TI gratuito y evaluación, comuníquese con Atlantic.Net hoy en línea, llame al 888-618-DATA (3282) o envíenos un correo electrónico a example@unixlinux.online.