Rkhunter es la herramienta de monitoreo y análisis de seguridad de código abierto que analiza rootkits, exploits locales y puertas traseras en el sistema Linux. Comprueba si hay cadenas en los módulos del kernel, permisos incorrectos, archivos ocultos, etc. para mejorar la seguridad de Linux. Fue escrito en Bourne Shell (sh) y es compatible con casi todos los sistemas derivados de UNIX.

En este artículo, instalaremos Rkhunter y escanearemos el sistema en busca de puertas traseras, rootkits y exploits locales en el sistema Ubuntu 20.04.

Instalando Rkhunter

A partir de Ubuntu 20.04, Rkhunter se puede instalar desde su repositorio predeterminado. Ejecute el siguiente comando apt para instalar el paquete Rkhunter.

$ sudo apt install rkhunter -y

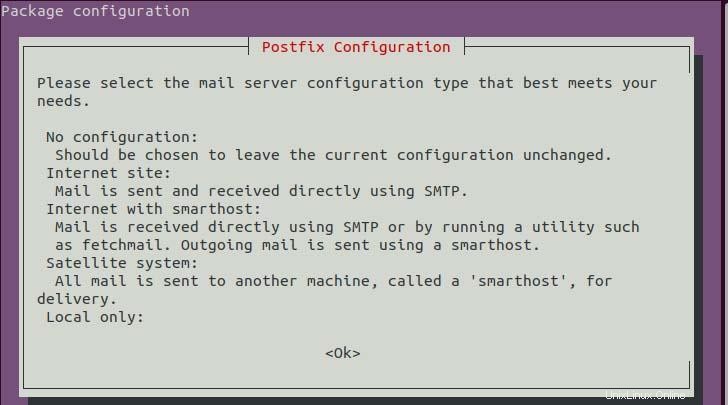

Después de ejecutar el comando, verá el siguiente cuadro de diálogo que solicita configurar un servidor de correo. Luego, haga clic en el botón Aceptar. En este cuadro de diálogo, puede ver la información del tipo de servidor de correo.

Asistente de configuración del servidor de correo.

Nuevamente, se le pedirá que elija el servidor de correo tal como se define en el cuadro de diálogo inicial. Para mi configuración, elegiré 'Solo local'. Después de seleccionar su servidor de correo, haga clic en Aceptar.

Asistente de configuración del servidor de correo.

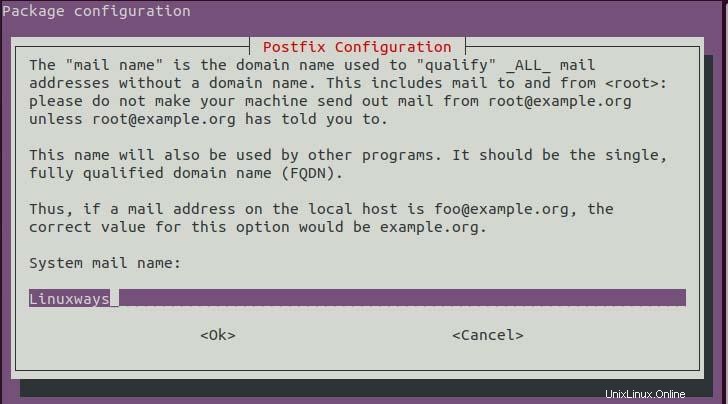

En unos minutos verá nuevamente el cuadro de diálogo que le solicita el nombre del correo del sistema. Si tiene una dirección de correo, puede establecer la dirección de correo de acuerdo con la descripción; de lo contrario, configúrela localhost o el nombre de host de su servidor. Luego haga clic en Aceptar.

Configuración de sufijo.

Ahora, verifique la instalación usando el siguiente comando.

$ rkhunter --version

Configuración de Rkhunter

Una vez que se completa la instalación, debemos configurar Rkhunter para poder escanear el sistema al máximo. Luego, abra el siguiente archivo de configuración.

$ sudo vim /etc/rkhunter.conf

Ahora, busque y actualice la siguiente variable al valor dado.

UPDATE_MIRRORS=1

De forma predeterminada, su valor se establece en 0, lo que define no actualizar a los archivos espejo. Los archivos espejo de rkhunter también se están revisando para una actualización si establecemos el valor 1 durante la verificación de actualización.

MIRRORS_MODE=0

El MIRRORS_MODE le dice al Rkhunter qué espejos se deben usar cuando se usa la opción de actualización o versión. Toma una de las 3 opciones,

0 – usa cualquier espejo

1:use espejos locales solamente

2 – usa solo el espejo remoto

WEB_CMD=””

WEB_CMD determina el comando que utiliza Rkhunter para descargar archivos de Internet.

Una vez establecida la configuración anterior, escriba y salga del archivo de configuración.

Durante la instalación de Rkhunter, su archivo de script se agrega en el directorio cron.d Daily para el escaneo y la actualización diarios, ya que cron ejecuta el script con regularidad. Por lo tanto, actualice la configuración del siguiente archivo de configuración para escanear automáticamente y actualizar periódicamente.

$ sudo vim /etc/default/rkhunter.conf

CRON_DAILY_RUN=”verdadero”

CRON_DB_UPDATE=”verdadero”

APT_AUTOGEN=”verdadero”

Una vez que la configuración esté configurada, puede verificar si la configuración está configurada correctamente usando el siguiente comando.

$ sudo rkhunter -C

Actualizar Rkhunter

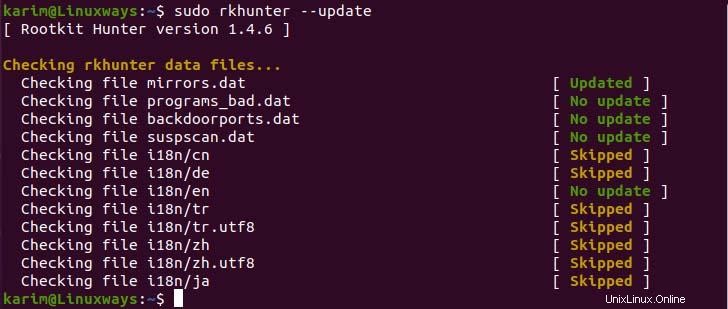

El Rkhunter utiliza archivos de datos de texto para detectar actividades sospechosas. Por lo tanto, necesitamos actualizar con frecuencia. Para verificar la ejecución de la actualización,

$ sudo rkhunter --update

Verifique la actualización de los archivos de datos de rkhunter.

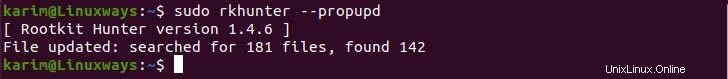

Ahora, actualice todas las bases de datos de propiedades de archivos con el siguiente comando.

$ sudo rkhunter --propupd

Actualizando archivos de datos.

Sistema de escaneo con Rkhunter

Una vez que todo esté configurado, puede realizar una verificación del sistema con rkhunter.

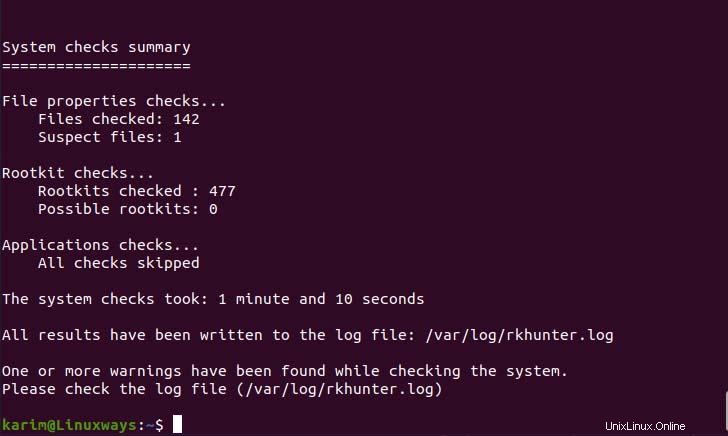

$ sudo rkhunter --check --sk

Escaneando el sistema.

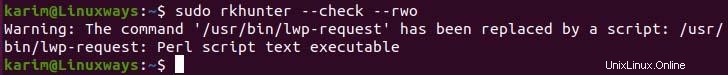

$ sudo rkhunter --check --rwo

Ver solo advertencias.

En el comando anterior, la opción de verificación le dice al comando que escanee el sistema, la opción –sk omitirá la opción para presionar la tecla Intro para continuar con el escaneo, y –rwo solo muestra un mensaje de advertencia

Después de escanear, puede consultar el registro en la siguiente ruta para ver la advertencia.

$ sudo cat /var/log/rkhunter.log

Conclusión

Hasta ahora, ha aprendido cómo instalar rkhunter, configurar la configuración requerida y escanear el sistema y ver el registro para identificar la puerta trasera real, los rootkits y las vulnerabilidades locales.