Como profesional de TI, es un desafío estar al día con las vulnerabilidades y amenazas de seguridad. Las actualizaciones de parches del sistema, el servidor y el fortalecimiento de la red son los factores más cruciales para prevenir amenazas de seguridad. Reforzar los servidores Linux y los dispositivos de red es importante para reducir las vulnerabilidades de TI y protegerse de un compromiso del sistema. En este artículo, aprenderemos algunas de las mejores prácticas utilizadas para el fortalecimiento de servidores Linux. Para fines de demostración, se utiliza el servidor CentOS/RHEL, por lo que algunas configuraciones pueden ser diferentes en otras distribuciones de Linux.

Actualizar servidor Linux

Es necesario mantener su sistema actualizado. Puede haber actualizaciones de parches de seguridad para componentes vulnerables. Ejecute el siguiente comando para actualizar el sistema.

$ yum update -y

Habilitar y configurar el cortafuegos

La mayor parte del servidor Linux viene con un paquete firewalld instalado. Asegúrese de que el firewalld se esté ejecutando en el sistema. En el sistema Linux, la herramienta de utilidad de línea de comandos firewall-cmd se puede utilizar para configurar las reglas del firewall.

Iniciar y habilitar el servicio de firewall

$ systemctl start firewalld

$ systemctl enable firewalld

Para agregar servicios y puertos específicos, use la siguiente sintaxis

$ firewall-cmd --add-service=http --permanent (Allow http service)

$ firewall-cmd --add-port=8000/tcp --permanent (Allow specific port)

Para reflejar los cambios, vuelva a cargar el cortafuegos.

$ firewall-cmd --reload

Bloquear unidades USB

En un sistema Linux, el almacenamiento USB se puede restringir creando archivos de configuración en /etc/modprobe.d/ directorio.

Crear un archivo de configuración

$ touch /etc/modprobe.d/usb_block.conf

$ echo “install usb-storage /bin/false” > /etc/modprobe.d/usb_block.conf

Eliminar usuarios y grupos no deseados

Algunos usuarios y grupos ya están agregados al sistema de manera predeterminada, lo cual no es necesario. Elimina dichos usuarios y grupos.

$ userdel postfix

$ groupdel postfix

$ userdel games

$ groupdel games

Busque dichos usuarios y grupos y elimínelos si no es necesario.

Eliminar paquetes no deseados

Algunos paquetes ya están instalados por defecto en el sistema Linux. Por ejemplo, postfix viene de forma predeterminada y el servicio se inicia cuando el sistema está activo. Identifique dichos servicios y elimínelos

$ yum remove postfix -y

Configurar política de contraseñas

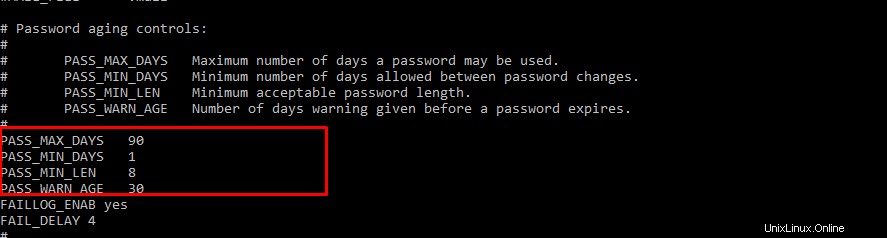

En la máquina Linux, la política de contraseñas se especifica en el archivo /etc/login.defs. Realice cambios en los parámetros de la política de contraseñas de la siguiente manera.

PASS_MAX_DAYS 90 PASS_MIN_DAYS 1 PASS_MIN_LENTH 8 PASS_WARN_AGE 30

Ejemplo:

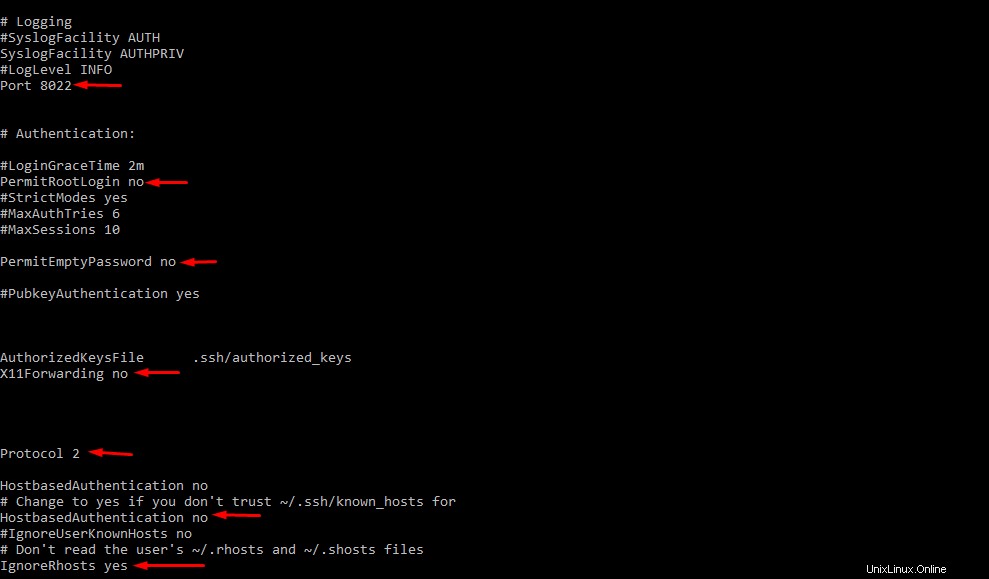

Configurar SSH

Para evitar ataques y accesos ssh no autorizados, realice los siguientes cambios en el archivo /etc/ssh/sshd_config.

# Set the custom ssh port Port 8022 # Prevent from root login PermitRootLogin no # Restrict Empty password PermitEmptyPasswords no # Restrict host-based authentications HostbasedAuthentication no IgnoreRhosts yes # Use ssh protocol 2 Protocol 2 # Disable tools that have GUI X11Forwarding no

Verifique la configuración usando el siguiente comando.

$ sshd -t

Reiniciar el servicio ssh

$ systemctl restart sshd

Umáscara

Algunos archivos requieren endurecimiento de umask.

$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/profile

$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/csh.cshrc

$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/init.d/functions

$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/bashrc

Desactivar volcado del núcleo

Core dump almacena información de un programa ejecutable. Se puede utilizar para determinar por qué se canceló el programa. Core dump también se puede utilizar para recuperar información confidencial de un archivo central. Use el siguiente comando para deshabilitar el volcado del núcleo.

$ echo “* hard core 0” >>/etc/security/limits.conf

Usar herramientas de auditoría del sistema

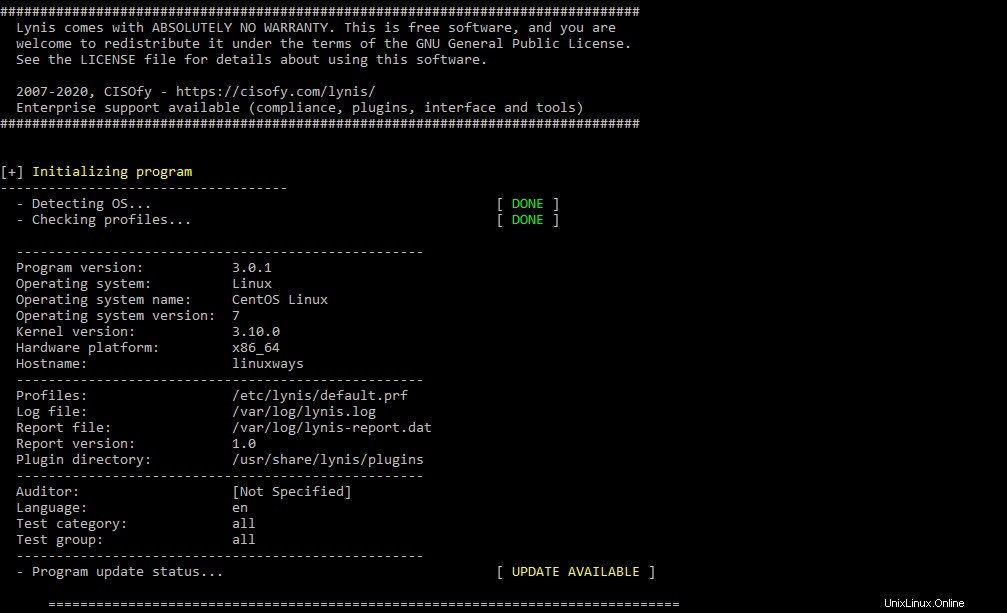

El uso de herramientas de seguridad facilita la identificación de fallas en el sistema. Una de las herramientas gratuitas y de código abierto es lynis, que se puede utilizar para realizar una auditoría periódica del sistema. Cualquier hallazgo se muestra en la pantalla y también se almacena en el archivo de registro.

Instalar la herramienta

$ yum install epel-release -y

$ yum install lynis

Audite el sistema usando el siguiente comando

$ lynis audit system

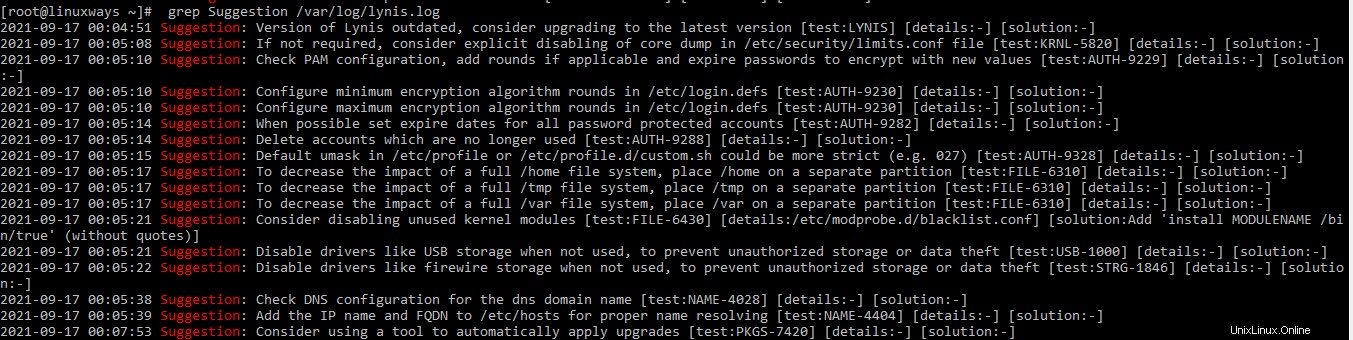

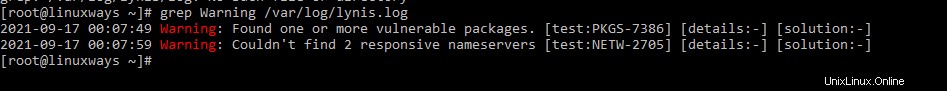

Habrá sugerencias y resultados de advertencia almacenados en el archivo de registro. Ejecute el siguiente comando para ver el resultado y resuelva en consecuencia.

$ grep Suggestion /var/log/lynis.log

Salida:

$ grep Warning /var/log/lynis.log

Conclusión

En este artículo, aprendimos algunas de las mejores prácticas para fortalecer los sistemas Linux. Si tiene algunos consejos y trucos para proteger un servidor Linux, no olvide dejar un comentario en el cuadro a continuación.