Comandos para instalar el escáner de seguridad de WordPress WPscan en Ubuntu 20.04 o 18.04 distos Linux para encontrar complementos o vulnerabilidades de temas y otros problemas de seguridad.

WPScan WordPress Security Scanner es una herramienta de uso gratuito disponible para instalar en sistemas Linux y Windows. Permite a los usuarios verificar los problemas de seguridad relacionados con algún blog o sitio web instalado en WordPress. Esto significa que el usuario puede escanear cualquier sitio web basado en WordPress para descubrir varios problemas, como archivos principales, complementos y vulnerabilidades de temas; Contraseñas débiles, HTTPS habilitado o no, elementos de encabezado; incluyendo una verificación de archivos debug.log, archivos de copia de seguridad wp-config.php, XML-RPC habilitado, archivos de repositorio de código, claves secretas predeterminadas, archivos de base de datos exportados y más... Sin embargo, para obtener las vulnerabilidades en el resultado, necesitamos agregue la clave API de WPscan disponible de forma gratuita para generar y proporciona 25 escaneos diarios.

Además, Wpscan también está disponible como un complemento para instalarlo directamente en el backend de WordPress y los usuarios pueden operarlo a través de su panel GUI. En caso de que no quiera usar el complemento WPscan, puede usar la herramienta CLI.

Paso para instalar WPScan en Ubuntu 20.04/18.04 LTS

Veamos los comandos para instalar este escáner de vulnerabilidades de WordPress (WPscan) en Ubuntu, Debian, Kali Linux, Linux Mint u otros sistemas operativos similares.

1. Ejecutar actualización del sistema

Lo primero que se debe realizar antes de instalar alguna aplicación o herramienta es ejecutar el comando de actualización del sistema-

sudo apt update

2. Instale Ruby en Ubuntu 20.04 LTS

Wpscan está disponible para instalar desde RubyGems, así que instalemos Ruby y otras dependencias requeridas en nuestro Ubuntu-

sudo apt install ruby-full

3. Comando para instalar WPScan en Ubuntu

Finalmente, use el comando gem de Ruby para descargar e instalar los paquetes WPscan en su sistema.

sudo gem install wpscan

4. Consulta la versión

Una vez completada la instalación, vamos a comprobar su versión-

wpscan --version

5. Comandos de escaneo WP

Para conocer los diversos comandos y banderas que se pueden usar con Wpscan, abra la sección de ayuda.

wpscan -h

Usage: wpscan [options]

--url URL The URL of the blog to scan

Allowed Protocols: http, https

Default Protocol if none provided: http

This option is mandatory unless update or help or hh

or version is/are supplied

-h, --help Display the simple help and exit

--hh Display the full help and exit

--version Display the version and exit

-v, --verbose Verbose mode

--[no-]banner Whether or not to display the banner

Default: true

-o, --output FILE Output to FILE

-f, --format FORMAT Output results in the format supplied

Available choices: cli-no-colour, cli-no-color, json, cli

--detection-mode MODE Default: mixed

Available choices: mixed, passive, aggressive

--user-agent, --ua VALUE

--random-user-agent,--rua Use a random user-agent for each scan

--http-auth login:password

-t, --max-threads VALUE The max threads to use

Default: 5

--throttle MilliSeconds Milliseconds to wait before doing another

web request. If used, the max threads will be set to 1.

--request-timeout SECONDS The request timeout in seconds

Default: 60

--connect-timeout SECONDS The connection timeout in seconds

Default: 30

--disable-tls-checks Disables SSL/TLS certificate verification, and downgrade to TLS1.0+ (requires cURL 7.66 for the latter)

--proxy protocol://IP:port Supported protocols depend on the cURL installed

--proxy-auth login:password

--cookie-string COOKIE Cookie string to use in requests,

....more

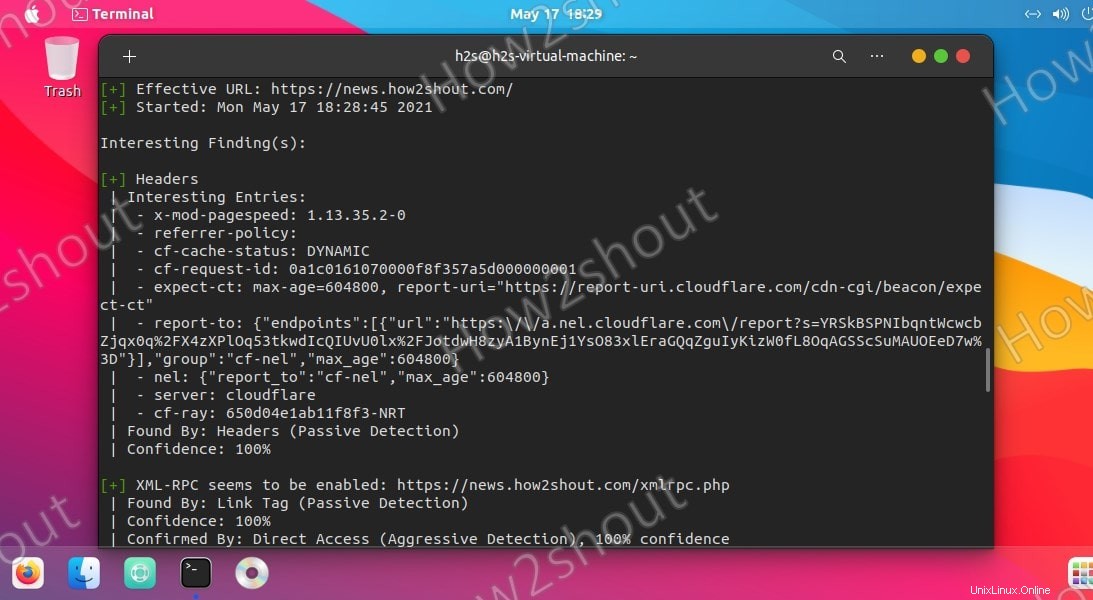

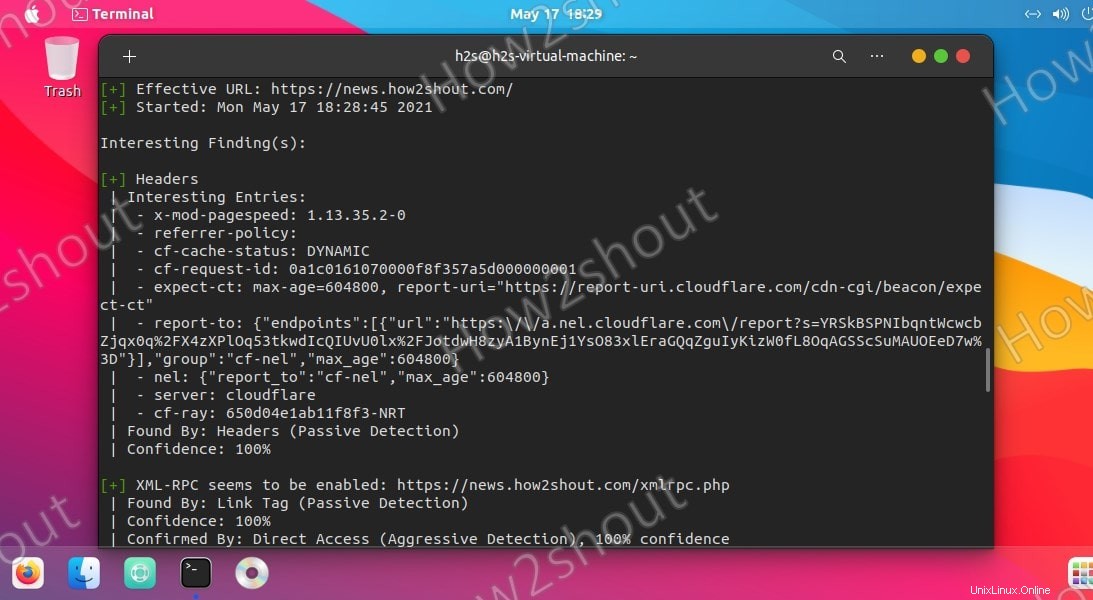

6. Escanear sitios de WordPress

Ahora, si desea utilizar esta herramienta de línea de comandos para escanear algún sitio web de WordPress para encontrar problemas de seguridad y otros detalles, ejecute la siguiente sintaxis:

wpscan --url http://your-website.com

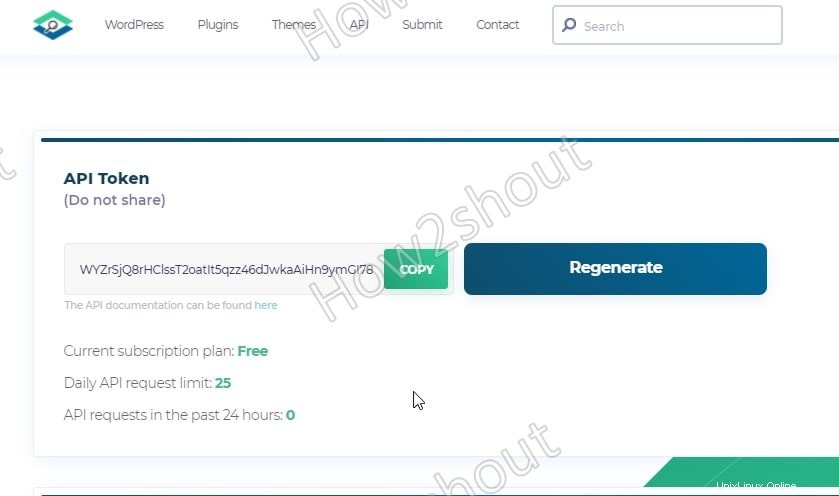

7. Obtenga la clave API del token de WPScan

Por defecto, esta herramienta de seguridad no proporcionará Vulnerabilidades en el resultado, y para conseguirlo tenemos que generar una clave API. Ir al sitio web oficial y selecciona el plan gratuito para registrarte.

Copie la clave API y úsela de la siguiente manera con el comando-

wpscan --url your-website.com --api-token your-api-key

Nota :Reemplace su-clave-api texto en el comando anterior con el que ha generado.

8. Modos de detección

Wpscan ofrece tres modos de detección, son pasivo, agresivo y mixto. En Pasivo Modo, la herramienta enviará pocas solicitudes al servidor y solo escaneará para encontrar problemas de seguridad comunes para la página de inicio de un sitio web. Es bueno usarlo si cree que el servidor no podrá manejar una gran cantidad de solicitudes.

Llegando al modo agresivo , en esto, el escaneo intrusivo ejecutado por WPscan será más poderoso y enviará cientos de solicitudes al servidor para encontrar vulnerabilidades, si las hay, en todos los complementos de WordPress.

Mientras que, mixto que es el predeterminado en la herramienta WPScan es una combinación de modo agresivo y pasivo para proporcionar un escaneo equilibrado.

Entonces, si desea anular el modo mixto predeterminado por cualquiera de los otros dos, use --detection-mode opción en el comando-

Por ejemplo:

wpscan --url your-website.com --detection-mode aggressive --api-token your-api-key

9. Enumere todos los complementos y temas instalados y busque vulnerabilidades

Para enumerar varios elementos de WordPress, podemos usar las opciones que se dan a continuación con -e bandera.

vp ----(Vulnerable plugins) ap ----(All plugins) p ----(Popular plugins) vt ----(Vulnerable themes) at ----(All themes) t ----(Popular themes) tt ----(Timthumbs) cb ----(Config backups) dbe ----(Db exports) u ----(User IDs range. e.g: u1-5) m ----(Media IDs range. e.g m1-15)

Por ejemplo, queremos enumerar todos los complementos con vulnerabilidades conocidas, luego usamos la opción vp dada en la lista anterior junto con el modo de detección de bandera -e

wpscan --url your-website.com -e vp --detection-mode mixed --api-token your-api-key

10 Ejecute WPscan para omitir WAF

Para ejecutar el escaneo en modo oculto para que el firewall de la aplicación web no pueda detectar Wpscan, uno puede probar --random-user-agent y --stealthy opciones.

Este fue un tutorial rápido y una introducción a la instalación de WPscan en Ubuntu 20.04 y otras distribuciones de Linux similares. Para saber más sobre esta herramienta, puede consultar su página/documentación de GitHub.