Resumen:

Cada vez que complete la configuración de un servidor, es importante tomar nota de los puertos que están escuchando. Si encuentra alguna escucha de puerto inusual, eso podría significar una evidencia de intrusión.

El siguiente comando se puede usar para determinar la lista de puertos que están escuchando en su red (TCP):

nmap -sT -O localhost

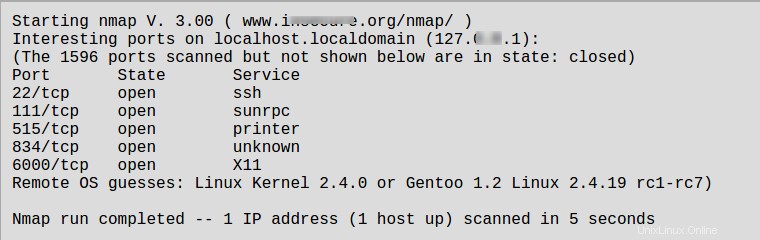

La salida del comando se verá similar a esto:

Esta salida muestra que el sistema está ejecutando portmap debido a la presencia de sunrpc Servicio. Sin embargo, también hay un servicio misterioso en el puerto 834.

Para comprobar si el puerto está asociado a la lista oficial de servicios conocidos, escriba:

cat /etc/services | grep 834

Este comando no devolverá ninguna salida. Esto indica que si bien el puerto está en el rango reservado (es decir, de 0 a 1023) y requiere acceso raíz para abrirse, no está asociado con un servicio conocido.

Luego, verifique el estado del puerto usando netstat o lsof:

(Para el puerto 834)

netstat -anp | grep 834

Esto obtendrá un resultado similar a este:

tcp 0 0 0.0.0.0:834 0.0.0.0:* LISTEN 653/ypbind

La presencia del puerto abierto en netstat es tranquilizador porque un cracker que abre un puerto subrepticiamente en un sistema pirateado probablemente no permitiría que se revele a través de este comando. Además, el [p] La opción revela la identificación del proceso (PID) del servicio que abrió el puerto. En este caso el puerto abierto pertenece a ypbind (NIS), que es un servicio RPC manejado junto con el portmap servicio.

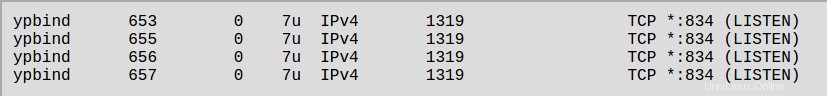

También puede usar lsof:

lsof -i | grep 834

El siguiente es el resultado del lsof comando:

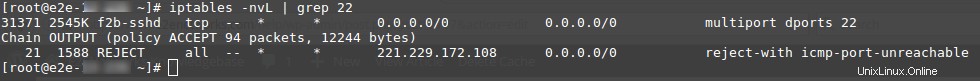

También puede verificar si un puerto en particular está escuchando, usando las tablas de ip:

Por ejemplo, comprobemos el estado del puerto 22 en una ip xxx.xx.xxx.xx:

iptables-nvL | grep 22