Asegurar SSH en RedHat con autenticación de dos factores WiKID

SSH ofrece un canal altamente seguro para la administración remota de servidores. Sin embargo, si se enfrenta a una auditoría por requisitos normativos o comerciales, como Visa/Mastercard PCI, debe tener en cuenta algunas posibles deficiencias relacionadas con la autenticación que pueden causar dolores de cabeza en una auditoría. Por ejemplo:

- No hay forma de controlar qué usuarios tienen autorización de clave pública

- No hay forma de hacer cumplir la complejidad de la frase de contraseña (o incluso asegurarse de que se está utilizando una)

- No hay forma de caducar una clave pública

En este documento vamos a demostrar cómo configurar la autenticación de dos factores de WiKID en Redhat. El WiKID Strong Authentication System es una solución de autenticación de dos factores comercial/de código abierto. Primero, configuraremos un dominio en el servidor WiKID, luego agregaremos el servidor objetivo como clientes de red al servidor WiKID y finalmente configuraremos el cuadro Redhat usando pam-radius.

Suponemos que su servidor está en funcionamiento y que está listo para implementar la autenticación de dos factores en su entorno.

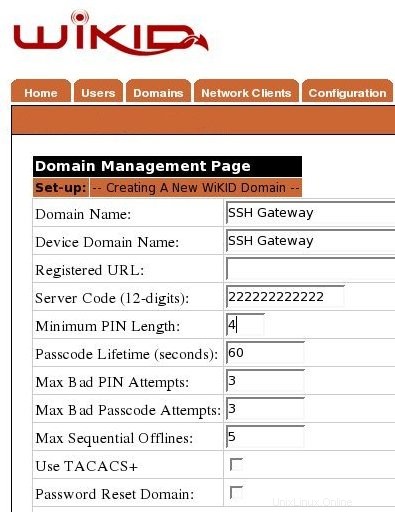

Agregando un dominio al servidor WiKID

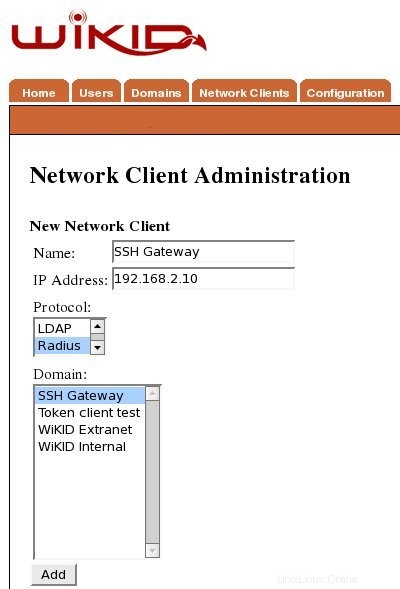

Crear un cliente de red

Después de guardar la información del dominio, haga clic en Cliente de red pestaña y Crear nuevo cliente de red . Ingrese un nombre para este cliente y la dirección IP de la puerta de enlace SSH en la red interna. Seleccione Radius como protocolo y el dominio que creó anteriormente como dominio.

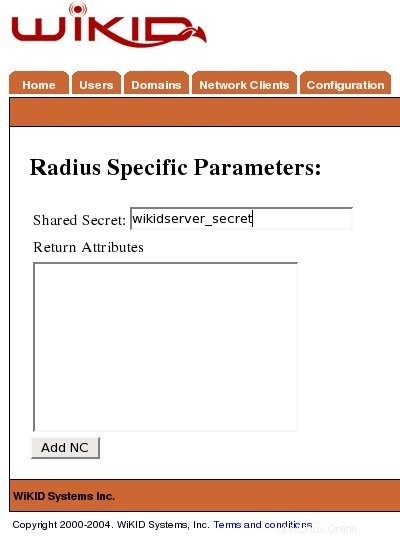

Haga clic en Agregar para obtener la página siguiente e ingresar el secreto compartido para Radius.

Deberá repetir este proceso para cada servidor de su red.

Configure SSH en su Redhat Box

Ahora configuraremos SSH en la máquina de destino. Cada sabor de Linux maneja PAM de forma ligeramente diferente. Este tutorial cubre cómo instalar pam-radius para la autenticación de dos factores en Redhat.

Primero, descargue el archivo tar de la fuente. La versión actual es 1.3.17

$ wget ftp://ftp.freeradius.org/pub/radius/pam_radius-1.3.17.tar.gz

Descomprima el archivo:

$ tar -xzvf pam_radius-1.3.17.tar.gz

Instalar pam-devel:

$ sudo yum install pam-devel

Cambie al directorio creado y ejecute make:

$ make

Es posible que vea algunos errores, pero si se crea el .so, debería estar bien. Copie la biblioteca en la ubicación adecuada:

$ sudo cp pam_radius_auth.so /lib/security/

Use su editor favorito para decirle a SSH que use el radio para la autenticación. Agregue esto como la primera línea:

autenticación suficiente /lib/security/pam_radius_auth.so

Guarde el archivo y salga.

Ahora necesitamos decirle a PAM dónde está el servidor de radio. En este caso es el servidor WiKID. (Nota:otro beneficio de usar radius es que enruta las solicitudes de autenticación a través de su directorio:LDAP o AD para autorización. Lo recomendamos encarecidamente).

Edite o cree su archivo /etc/raddb/server. Hay una muestra aquí .

$ sudo vim /etc/pam_radius_auth.conf

Edite la línea "otro-servidor otro-secreto 3" reemplazando 'otro-servidor' con la dirección IP o el nombre de host de su servidor WiKID Strong Authentication (o servidor de radio si tiene uno configurado entre WiKID y sus servidores) y cambie 'otro -secret' el secreto compartido para este cliente de red.

Ahora, usted está listo para probar. Te recomiendo que ejecutes 'tail -f /var/log/secure' mientras pruebas.

Tenga en cuenta que no hemos realizado ningún cambio en la configuración de la cuenta, por lo que se espera que el usuario tenga una cuenta local en la máquina o puede configurar la cuenta para usar pam_ldap y señalarla a su servidor AD/LDAP.

SSH remoto ahora es extremadamente seguro. Ningún usuario puede obtener acceso al servidor sin obtener primero un código de acceso único del servidor WiKID. Los dos factores de autenticación son la posesión del token WiKID (y su clave criptográfica) y el conocimiento del PIN. Debido a que el PIN se valida en el servidor WiKID, es muy fácil deshabilitar a un usuario. Todo está registrado y cualquier auditor debería estar muy contento.

Además, podría requerir un código de acceso de un solo uso de WiKID para el acceso raíz en las máquinas internas. Simplemente cree un nuevo dominio para su y edite /etc/pam.d/su apropiadamente. Esto también le permitirá dividir los servidores en diferentes grupos para su administración. Simplemente cree Por ejemplo, si tiene un conjunto de servidores para recursos humanos a los que solo ciertos administradores tienen acceso raíz, se pueden configurar para un dominio WiKID específico, lo que permite un control de acceso detallado y una autenticación sólida. Obtenga más información sobre la autenticación de dos factores en el sitio web de WiKID.