La seguridad es un gran problema para todas las redes en los entornos empresariales actuales. Se han desarrollado muchos métodos para proteger las infraestructuras de red y la comunicación a través de Internet. Entre ellos, Snort es un sistema líder de detección y prevención de intrusiones en la red de código abierto y un valioso marco de seguridad. Es un rastreador de paquetes que monitorea el tráfico de la red en tiempo real y examina cada paquete en profundidad para encontrar cualquier carga útil peligrosa o anomalías sospechosas.

Usando el mecanismo de detección de intrusos de Snort, podemos recopilar y usar información de tipos conocidos de ataques y averiguar si algunos intentan atacar nuestra red o host en particular. Por lo tanto, la información recopilada de esta manera puede usarse para fortalecer nuestras redes y evitar piratas informáticos e intrusos que también pueden ser útiles para fines legales.

Este tutorial describe la configuración, compilación e instalación de SNORT 2.9.7.x y DAQ-2.0.x usando los sistemas operativos CentOS 7.0 y otros componentes.

Preparar el sistema operativo

Vamos a configurar SNORT IDS bajo los siguientes Sistemas Operativos y sus componentes

- Entorno de virtualización:VMware Workstation

- Sistema operativo HOST:Microsoft Windows 7

- Sistema operativo INVITADO:CentOS 7.0 (versión de 64 bits)

- Recursos del sistema:CPU 2,0 GHz RAM 4 GB

En CentOS 7 Virtual Machine, configuramos sus ajustes de red con IP estática, puerta de enlace y entrada de DNS para asegurarnos de que esté conectado a Internet a través de su interfaz Ethernet que se usará como puerto para monitorear el tráfico.

Instalación de requisitos previos

Los siguientes paquetes son obligatorios para configurar SNORT, así que asegúrese de instalarlos antes de comenzar a compilar SNORT o DAQ. Casi todas estas bibliotecas se pueden instalar usando el comando yum.

[root@centos-007 ~]# rpm -qa | grep gcc

libgcc-4.8.2-16.2.el7_0.x86_64

gcc-4.8.2-16.2.el7_0.x86_64

[root@centos-007 ~]# rpm -qa | grep flex

flex-2.5.37-3.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep bison

bison-2.7-4.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep zlib

zlib-1.2.7-13.el7.x86_64

zlib-devel-1.2.7-13.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep libpcap

libpcap-1.5.3-4.el7_1.2.x86_64

libpcap-devel-1.5.3-4.el7_1.2.x86_64

[root@centos-007 ~]# rpm -qa | grep tcpdump

tcpdump-4.5.1-2.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep libdnet-devel

libdnet-devel-1.12-13.1.el7.x86_64Instalando Adquisición de Datos (DAQ 2.0.5)

Podemos obtener los paquetes de instalación más recientes de SNORT y DAQ desde su sitio web oficial y copiar el enlace de descarga del paquete RPM disponible para CentOS.

[root@centos-007 ~]# yum install https://snort.org/downloads/snort/daq-2.0.5-1.centos7.x86_64.rpm

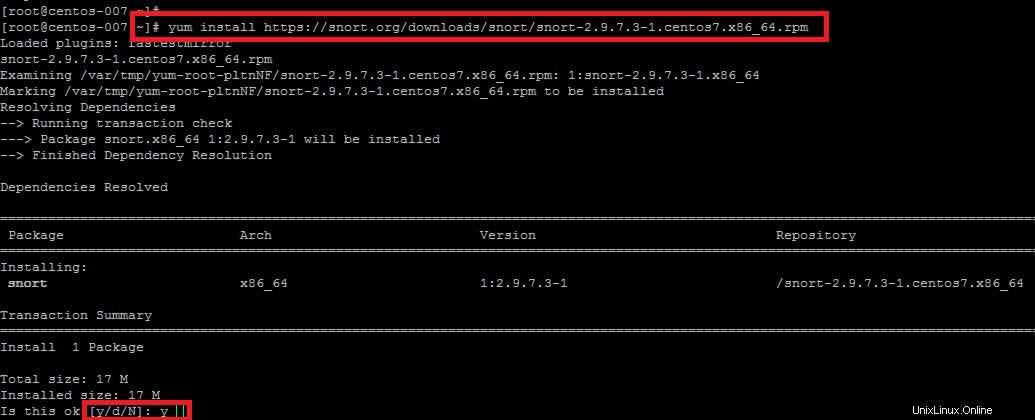

Instalando SNORT 2.9.7

Del mismo modo, instalaremos Snort usando el siguiente comando con el repositorio yum.

[root@centos-007 ~]# yum install https://snort.org/downloads/snort/snort-2.9.7.3-1.centos7.x86_64.rpm

Instalación de reglas SNORT:

Para instalar las reglas de Snort debemos ser usuarios registrados para descargar el conjunto de reglas o tener suscripciones pagas. Es necesario instalar algunas reglas actualizadas de Snort para asegurarse de que Snort pueda detectar las amenazas más recientes.

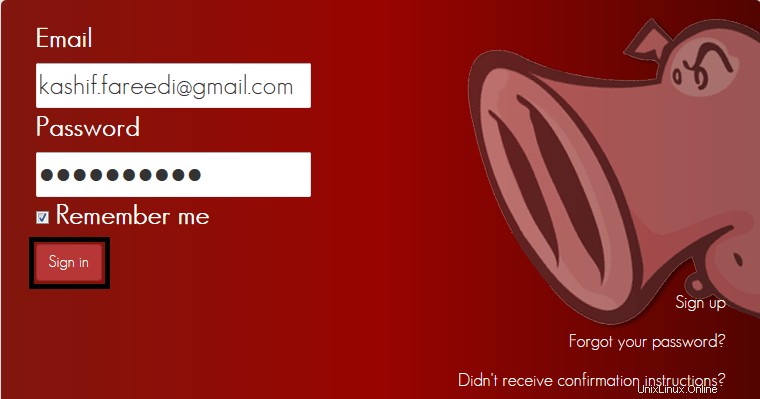

Registrarse con Snort

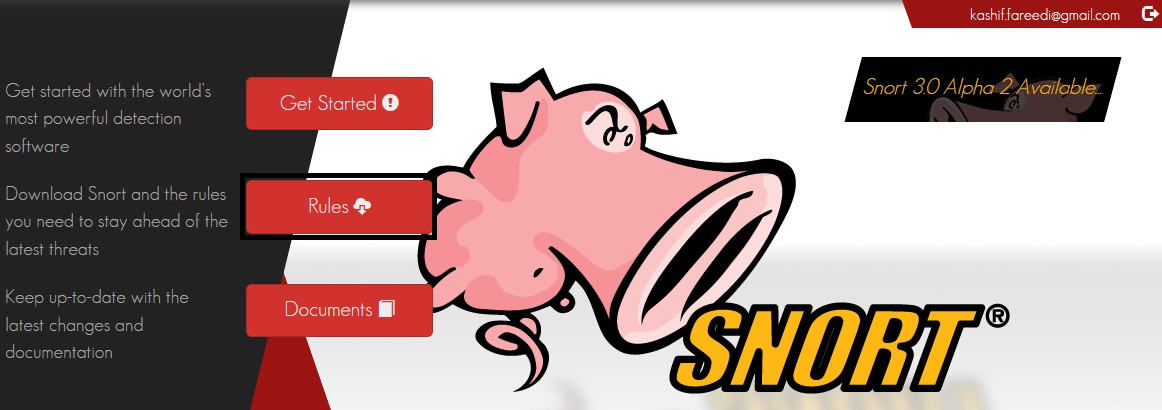

Iniciemos sesión con el software de detección más poderoso del mundo y descarguemos sus reglas que son más importantes para estar al tanto de las amenazas más recientes.

Descarga de reglas de Snort

Después de iniciar sesión en Snort, ahora podremos descargar las reglas que necesitamos para instalar y trabajar para Snort.

Actualización de la regla Snort con carne de cerdo desmenuzada

¡La gestión de reglas de Pulled Pork para Snort está diseñada para hacer que las reglas de Snort vuelen! Con la intención de manejar todas las reglas. Su código extrae las reglas que necesitamos para manejar nuestras reglas de Snort.

Descargando PulledPork

El paquete Pulled Pork está disponible en el concentrador Git, al usar el siguiente comando obtendremos su paquete en el servidor snort con el comando git clone.

[root@centos-007 ~]# git clone https://github.com/shirkdog/pulledpork.git

Configuración de cerdo desmenuzado

[root@centos-007 pulledpork]# cp pulledpork.pl /usr/local/bin

[root@centos-007 pulledpork]# chmod +x /usr/local/bin/pulledpork.pl

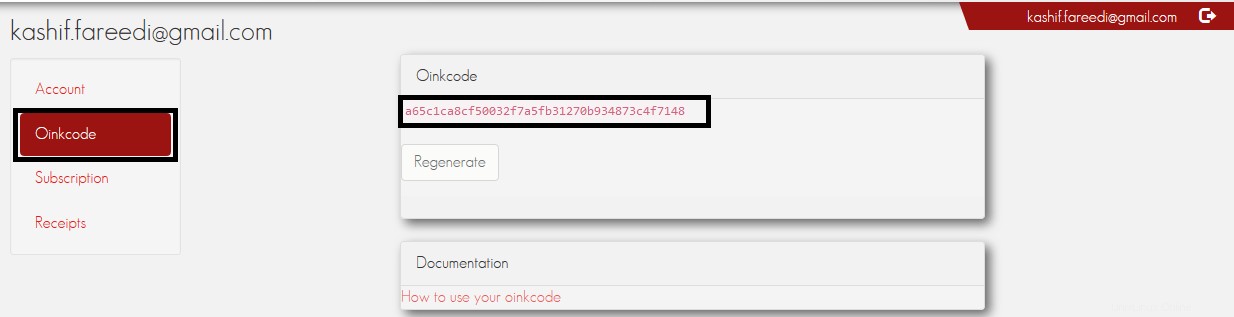

[root@centos-007 pulledpork]# cp etc/*.conf /etc/snortAhora configuraremos PulledPork y colocaremos el Oinkcode en su archivo de configuración, lo colocaremos en su archivo de configuración después de obtenerlo de nuestro usuario registrado.

Creando archivos que PulledPork requiere como.

[root@centos-007 ~]# mkdir /etc/snort/rules/iplists

[root@centos-007 ~]# touch /etc/snort/rules/iplists/default.blacklistPrueba de PullPork

Comencemos una prueba para confirmar que la carne de cerdo es funcional.

[root@centos-007 ~]# /usr/local/bin/pulledpork.pl -V

PulledPork v0.7.0 - Swine Flu !Una vez que PulledPork funciona con los resultados exitosos de la prueba, ahora avanzamos para configurarlo con Snort actualizando algunos parámetros de configuración.

Configurar Snort

Queremos habilitar las reglas dinámicas, por lo que nos aseguramos de que la segunda línea en /etc/snort/snort.conf no esté comentada.

# path to dynamic preprocessor libraries

dynamicpreprocessor directory /usr/lib64/snort-2.9.7.3_dynamicpreprocessor/

# path to base preprocessor engine

dynamicengine /usr/lib64/snort-2.9.7.3_dynamicengine/libsf_engine.so

# path to dynamic rules libraries

dynamicdetection directory /usr/local/lib/snort_dynamicrulesAhora ejecute los siguientes 3 comandos para agregar las reglas de inclusión de la siguiente manera.

echo "include \$RULE_PATH/snort.rules" >> /etc/snort/snort.conf

echo "include \$RULE_PATH/local.rules" >> /etc/snort/snort.conf

echo "include \$RULE_PATH/so_rules.rules" >> /etc/snort/snort.confInicio de cerdo desmenuzado

Ahora ejecutando el siguiente comando ejecutaremos pullpork y actualizaremos sus reglas como se muestra a continuación.

[root@centos-007 ~]# pulledpork.pl -c /etc/snort/pulledpork/pulledpork.conf

...

Rule Stats...

New:-------686

Deleted:---4

Enabled Rules:----365

Dropped Rules:----0

Disabled Rules:---45

Total Rules:------410

No IP Blacklist Changes

Done

Please review /var/log/sid_changes.log for additional details

Fly Piggy Fly!Siempre tenemos que reiniciar el servicio de snort después de actualizar sus reglas. Así que asegúrese de que no recibió ningún error durante el reinicio. Si recibió errores, verifique el archivo /var/log/syslog e intente solucionar el problema.

[root@centos-007 ~]# service snort restart

Updating Snort Rules using Pulled PorkConclusión

Felicitaciones, si tiene resultados similares a los anteriores después de restablecer PulledPork y reiniciar el servicio de snort, entonces ha configurado correctamente PulledPork con Snort.