OpenVAS, conocido como Open Vulnerability Assessment System, es el conjunto de vulnerabilidades de código abierto para ejecutar la prueba contra servidores en busca de vulnerabilidades conocidas utilizando la base de datos (Network Vulnerability Tests), OpenVAS es un software libre, sus componentes están licenciados bajo GNU General Public License (GNU GPL). Aquí está la pequeña guía para configurar OpenVAS en CentOS 7 / RHEL 7.

OpenVAS, conocido como Open Vulnerability Assessment System, es el conjunto de vulnerabilidades de código abierto para ejecutar la prueba contra servidores en busca de vulnerabilidades conocidas utilizando la base de datos (Network Vulnerability Tests), OpenVAS es un software libre, sus componentes están licenciados bajo GNU General Public License (GNU GPL). Aquí está la pequeña guía para configurar OpenVAS en CentOS 7 / RHEL 7.

Repositorio de configuración:

Ejecute el siguiente comando en la terminal para instalar el repositorio atómico.

# wget -q -O - http://www.atomicorp.com/installers/atomic |sh

Acepte el Acuerdo de licencia.

Atomic Free Unsupported Archive installer, version 2.0.12BY INSTALLING THIS SOFTWARE AND BY USING ANY AND ALL SOFTWARE PROVIDED BY ATOMICORP LIMITED YOU ACKNOWLEDGE AND AGREE:THIS SOFTWARE AND ALL SOFTWARE PROVIDED IN THIS REPOSITORY IS PROVIDED BY ATOMICORP LIMITED AS IS, IS UNSUPPORTED AND ANY EXPRESS OR IMPLIED WARRANTIES, INCLUDING, BUT NOT LIMITED TO, THE IMPLIED WARRANTIES OF MERCHANTABILITY AND FITNESS FOR A PARTICULAR PURPOSE ARE DISCLAIMED. IN NO EVENT SHALL ATOMICORP LIMITED, THE COPYRIGHT OWNER OR ANY CONTRIBUTOR TO ANY AND ALL SOFTWARE PROVIDED BY OR PUBLISHED IN THIS REPOSITORY BE LIABLE FOR ANY DIRECT, INDIRECT, INCIDENTAL, SPECIAL, EXEMPLARY, OR CONSEQUENTIAL DAMAGES (INCLUDING, BUT NOT LIMITED TO, PROCUREMENT OF SUBSTITUTE GOODS OR SERVICES; LOSS OF USE, DATA, OR PROFITS; OR BUSINESS INTERRUPTION) HOWEVER CAUSED AND ON ANY THEORY OF LIABILITY, WHETHER IN CONTRACT, STRICT LIABILITY, OR TORT (INCLUDING NEGLIGENCE OR OTHERWISE) ARISING IN ANY WAY OUT OF THE USE OF THIS SOFTWARE, EVEN IF ADVISED OF THE POSSIBILITY OF SUCH DAMAGE.==================================================================== THIS SOFTWARE IS UNSUPPORTED. IF YOU REQUIRE SUPPORTED SOFWARE PLEASE SEE THE URL BELOW TO PURCHASE A NUCLEUS LICENSE AND DO NOT PROCEED WITH INSTALLING THIS PACKAGE. ====================================================================For supported software packages please purchase a Nucleus license: https://www.atomicorp.com/products/nucleus.html All atomic repository rpms are UNSUPPORTED. Do you agree to these terms? (yes/no) [Default: yes] yesConfiguring the [atomic] yum archive for this systemInstalling the Atomic GPG key: OK Downloading atomic-release-1.0-19.el7.art.noarch.rpm: OKThe Atomic Rocket Turtle archive has now been installed and configured for your system The following channels are available: atomic - [ACTIVATED] - contains the stable tree of ART packages atomic-testing - [DISABLED] - contains the testing tree of ART packages atomic-bleeding - [DISABLED] - contains the development tree of ART packages

Repositorio del sistema (solo para RHEL):

La instalación de OpenVAS requiere que se descarguen paquetes adicionales de Internet, si su sistema no tiene una suscripción a Redhat, debe configurar el repositorio de CentOS.

# vi /etc/yum.repos.d/centos.repo

Agregue las siguientes líneas.

[CentOS] name=centos baseurl=http://mirror.centos.org/centos/7/os/x86_64/ enabled=1 gpgcheck=0

PD:Las máquinas CentOS no requieren la configuración del repositorio anterior, el sistema lo crea automáticamente durante la instalación.

Instalar y configurar OpenVAS:

Ejecute el siguiente comando para instalar OpenVAS.

# yum -y install openvas

Una vez completada la instalación, inicie la configuración de OpenVAS.

# openvas-setup

La configuración comenzará a descargar la última base de datos de Internet. Al finalizar, la configuración le pedirá que configure la dirección IP de escucha.

Step 2: Configure GSAD The Greenbone Security Assistant is a Web Based front end for managing scans. By default it is configured to only allow connections from localhost. Allow connections from any IP? [Default: yes] Restarting gsad (via systemctl): [ OK ]

Configurar usuario administrador.

Step 3: Choose the GSAD admin users password. The admin user is used to configure accounts, Update NVT's manually, and manage roles. Enter administrator username [Default: admin] : admin Enter Administrator Password: Verify Administrator Password:

Una vez completado, verá el siguiente mensaje.

Configuración completa, ahora puede acceder a GSAD en:

Deshabilitar Iptables.

# systemctl stop iptables.service

Crear certificado para el administrador de OpenVAS.

# openvas-mkcert-client -n om -i

No necesita ingresar ninguna información, se creará automáticamente para usted.

Generación de clave privada RSA, módulo largo de 1024 bits……………………..++++++

…………………………..++++++

e es 65537 (0x10001)

Se le pedirá que ingrese información que se incorporará

en su solicitud de certificado.

Lo que está a punto de ingresar es lo que se denomina un Nombre distinguido o un DN.

Hay bastantes campos, pero puede dejar algunos en blanco

Para algunos campos habrá un valor predeterminado,

Si ingresa '.', el campo dejarse en blanco.

—–

Nombre del país (código de 2 letras) [DE]:Nombre del estado o provincia (nombre completo) [Algún estado]:Nombre de la localidad (p. ej., ciudad) []:Organización Nombre (p. ej., empresa) [Internet Widgits Pty Ltd]:Nombre de la unidad organizativa (p. ej., sección) []:Nombre común (p. ej., su nombre o el nombre de host de su servidor) []:Dirección de correo electrónico []:Uso de la configuración de /tmp/ openvas-mkcert-client.2827/stdC.cnf

Compruebe que la solicitud coincida con la firma

Firma ok

El nombre distinguido del sujeto es el siguiente

nombre del país :PRINTABLE:'DE'

l ocalityName :PRINTABLE:'Berlin'

commonName :PRINTABLE:'om'

El certificado se debe certificar hasta el 5 de agosto a las 19:43:32 2015 GMT (365 días) Escriba la base de datos con 1 entrada nueva

Base de datos actualizada

Sus certificados de cliente están en /tmp/openvas-mkcert-client.2827 .Tendrá que copiarlos a mano.

Ahora reconstruya la base de datos de OpenVAS (si es necesario)

# openvasmd --rebuild

Una vez completado, inicie el administrador de OpenVAS.

# openvasmd

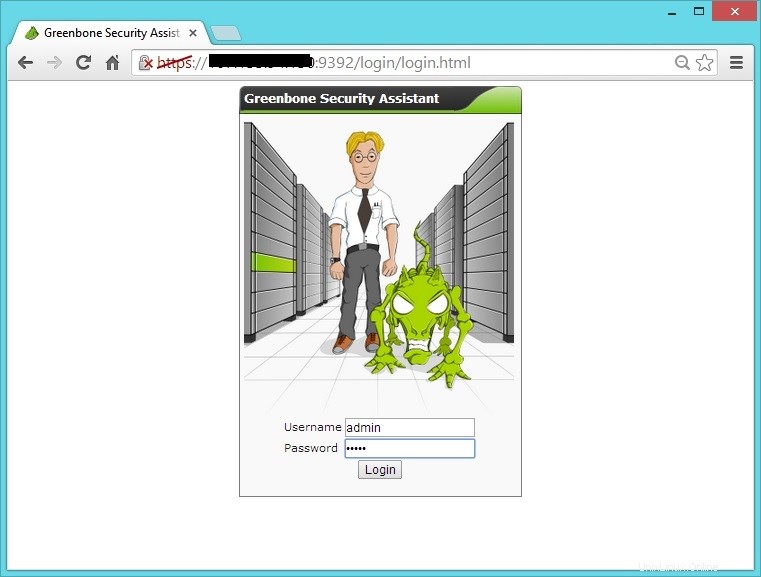

Abra su navegador y apunte a https://your-ip-address:9392 . Inicie sesión como administrador con la contraseña creada por usted.

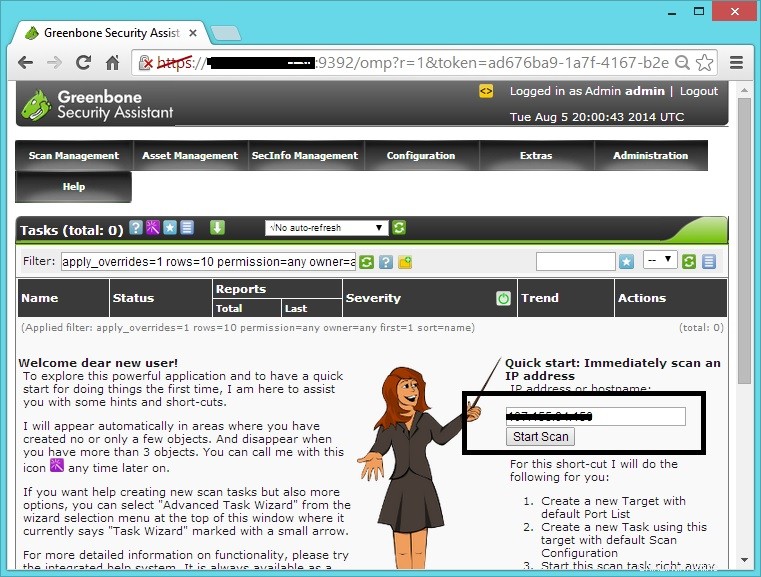

Puede iniciar el escaneo rápido ingresando la dirección IP en el campo de escaneo rápido.

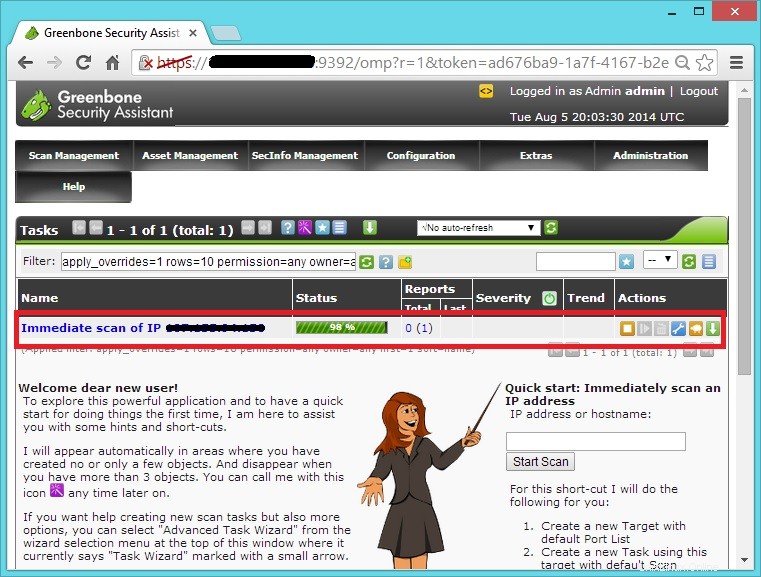

Después de eso, vería la tarea inmediata como se muestra a continuación. actualmente se ha completado el 98 % del escaneo

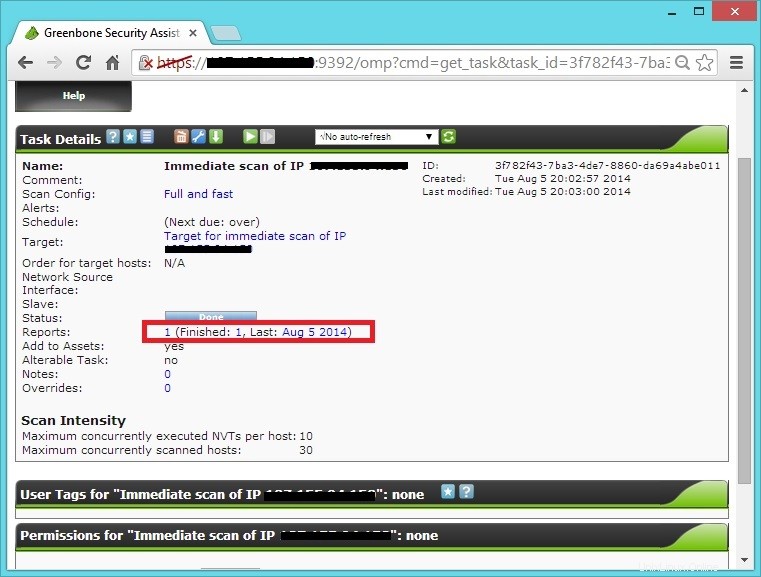

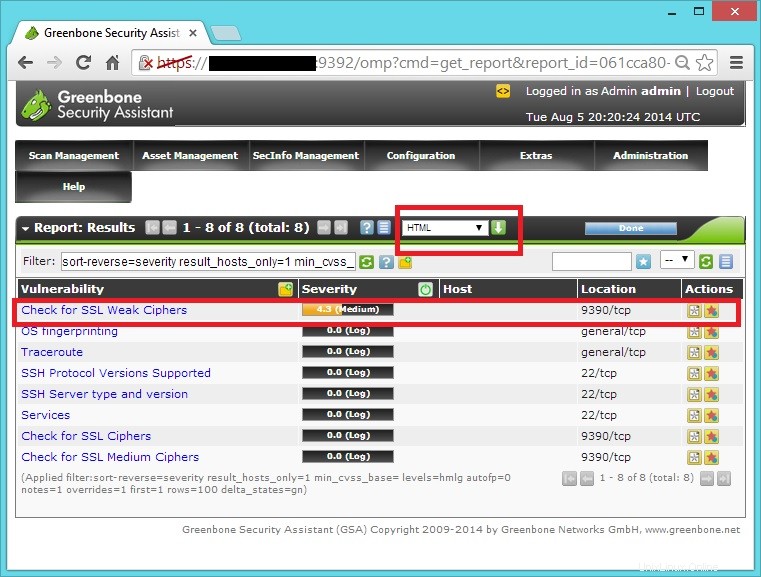

Haga clic en la tarea para ver los detalles del escaneo, los detalles serán como a continuación. Una vez que se complete el escaneo, haga clic en "Fecha" para ver el informe.

En la página del informe, tiene la opción de descargar el informe en varios formatos, como pdf, html, xml, etc., o puede hacer clic en cada vulnerabilidad para ver la información completa.

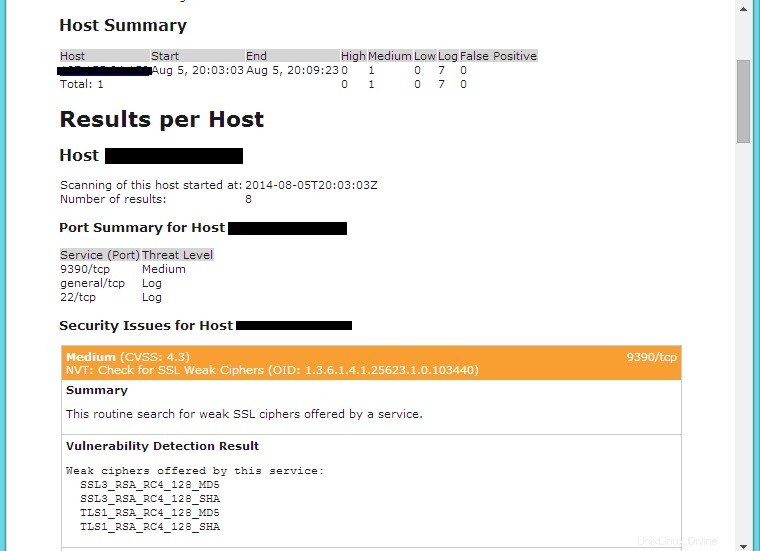

El informe real se verá a continuación.

Eso es todo, coloque sus valiosos comentarios a continuación.