Al instalar un sistema de administración de contenido para su sitio web, es fácil volverse perezoso y asumir que hará todo el trabajo por usted. Un CMS como Joomla ciertamente hace que las cosas sean más convenientes y le permite publicar un sitio web pulido muy rápidamente, pero eso no significa que no deba tomarse un tiempo adicional para asegurarlo.

Si su sitio web ejecuta Joomla, puede usar la utilidad JoomScan contra su sitio para descubrir vulnerabilidades o simplemente información general que puede ayudar en un ataque contra su sitio. Una vez que esté al tanto de los puntos débiles del sitio, puede tomar las medidas adecuadas para protegerlo. JoomScan funciona de manera similar a WPScan, que se utiliza para escanear sitios de WordPress en busca de vulnerabilidades.

En esta guía, veremos cómo usar JoomScan en Kali Linux. JoomScan en sí mismo no es una herramienta que se pueda usar maliciosamente al realizar escaneos simples en un sitio, a menos que considere que el tráfico adicional en sí mismo es malicioso. Pero los atacantes pueden aprovechar la información que revela sobre un sitio para lanzar un ataque. Por lo tanto, asegúrese de tener permiso para escanear un sitio web cuando use esta herramienta.

En este tutorial aprenderás:

Usando JoomScan en Kali Linux

Requisitos de software y convenciones de la línea de comandos de Linux | Categoría | Requisitos, convenciones o versión de software utilizada |

|---|

| Sistema | Kali Linux |

| Software | JoomScan |

| Otro | Acceso privilegiado a su sistema Linux como root o a través de sudo comando. |

| Convenciones | # – requiere que los comandos de Linux dados se ejecuten con privilegios de root, ya sea directamente como usuario root o mediante el uso de sudo comando

$ – requiere que los comandos de Linux dados se ejecuten como un usuario normal sin privilegios |

Cómo usar JoomScan

Puede instalar JoomScan en su sistema (o actualizarlo, si ya está instalado) con el administrador de paquetes apt usando los siguientes comandos en la terminal.

$ sudo apt update

$ sudo apt install joomscan

Hemos configurado un servidor de prueba con Apache y Joomla instalados. Siga nuestros comandos de ejemplo a continuación mientras verificamos la seguridad de nuestro sitio web de prueba.

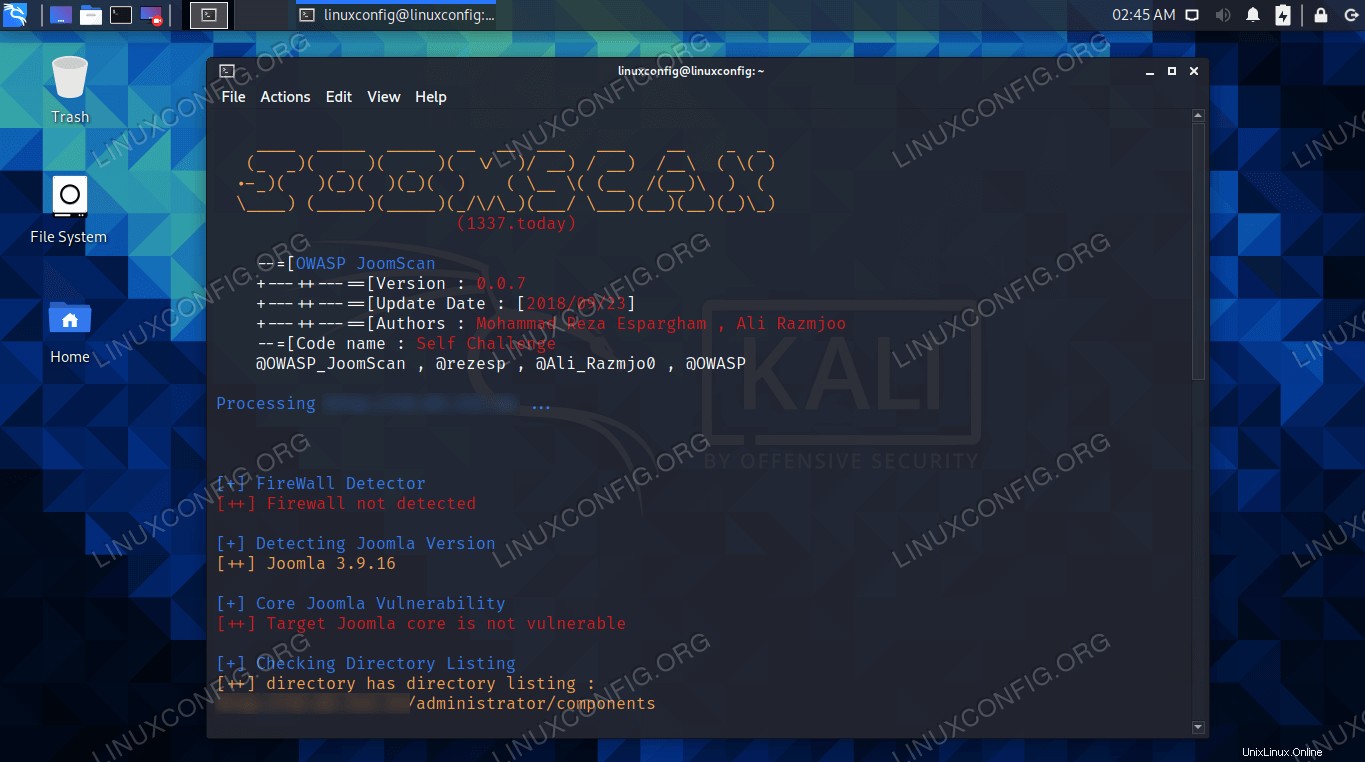

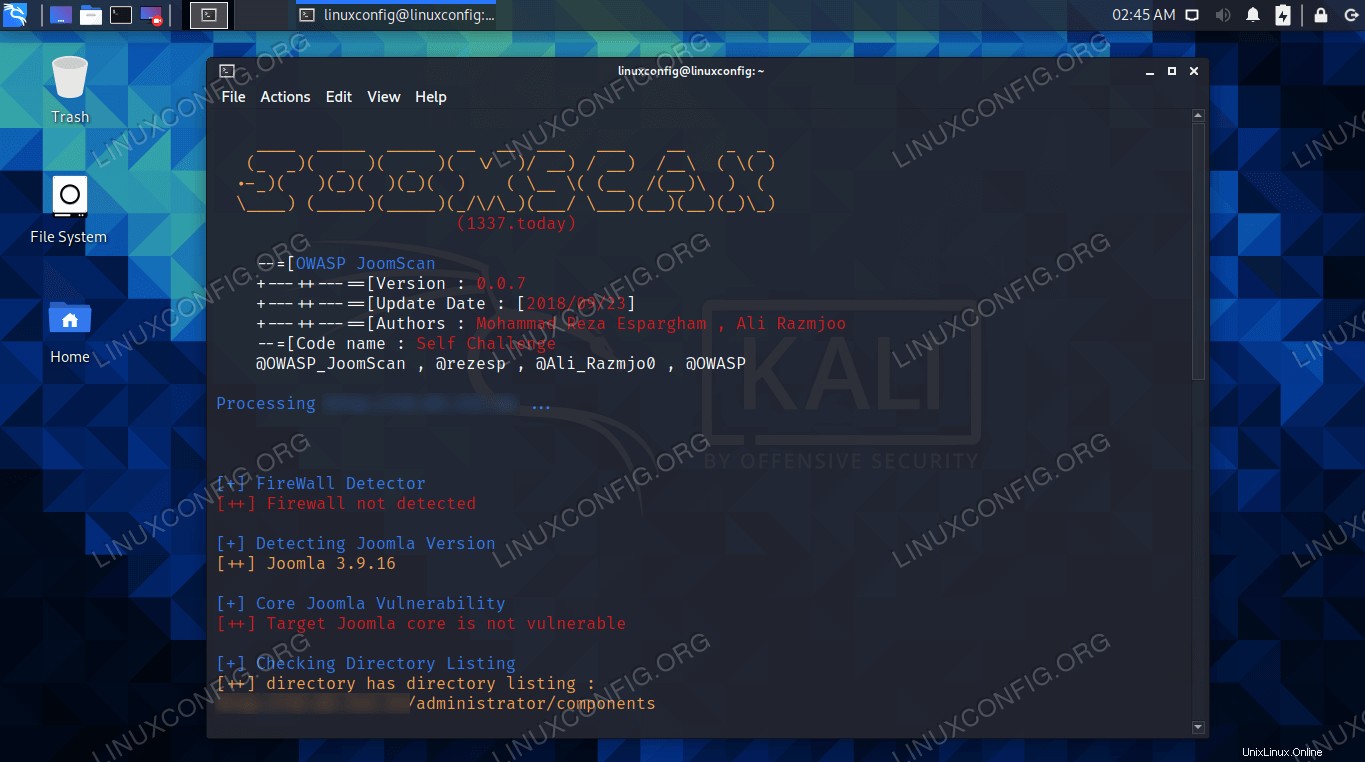

Usa el --url y especifique la URL del sitio de Joomla para escanearlo con JoomScan.

$ joomscan --url http://example.com

JoomScan luego realizará un escaneo contra el sitio web, que generalmente concluye en unos segundos.

Algunas cosas reveladas por el escaneo son las siguientes:

- Tipo de cortafuegos que se utiliza para proteger el sitio

- Qué versión de Joomla se está ejecutando

- Si esa versión tiene vulnerabilidades principales

- Directorios con listados disponibles

- URL de inicio de sesión de administrador

- URL encontradas dentro de robots.txt

- Copia de seguridad y archivos de registro

- Página de registro de usuario

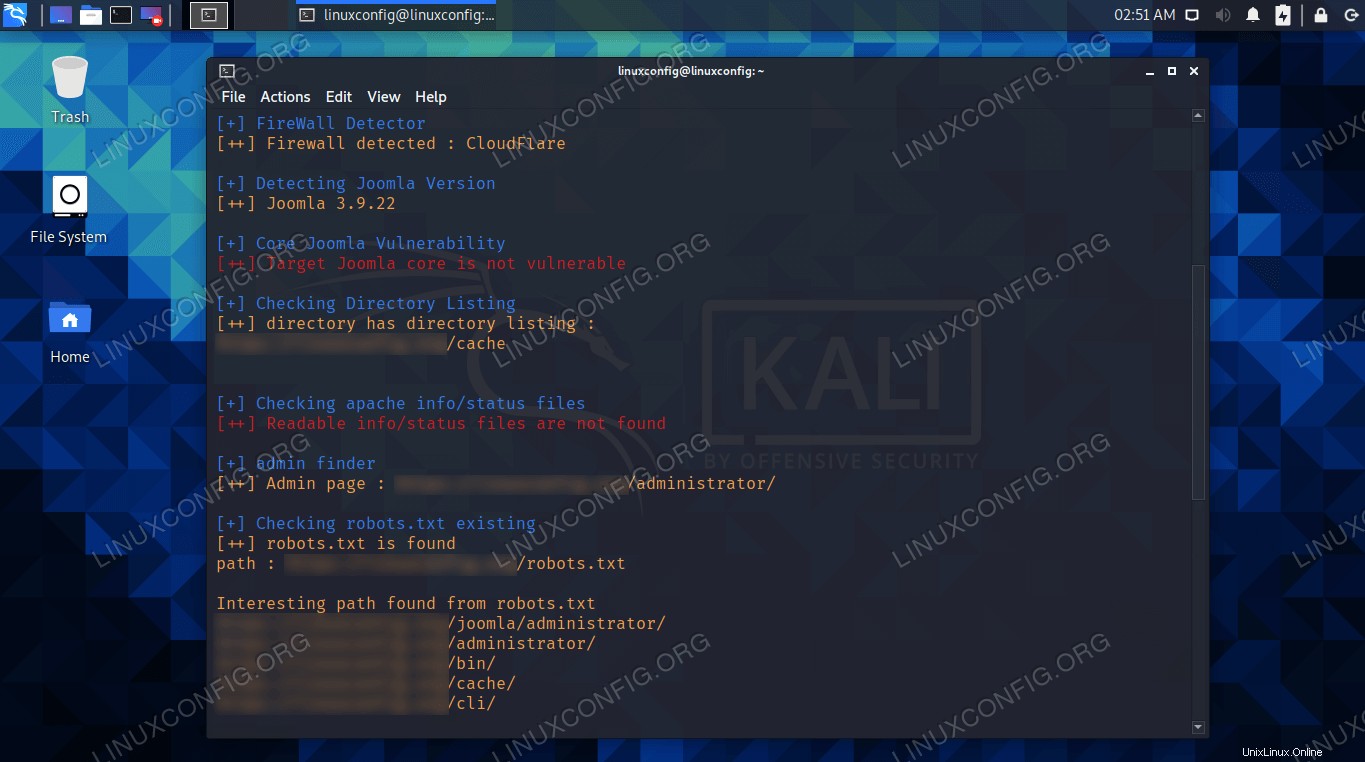

Hallazgos de JoomScan

Hallazgos de JoomScan

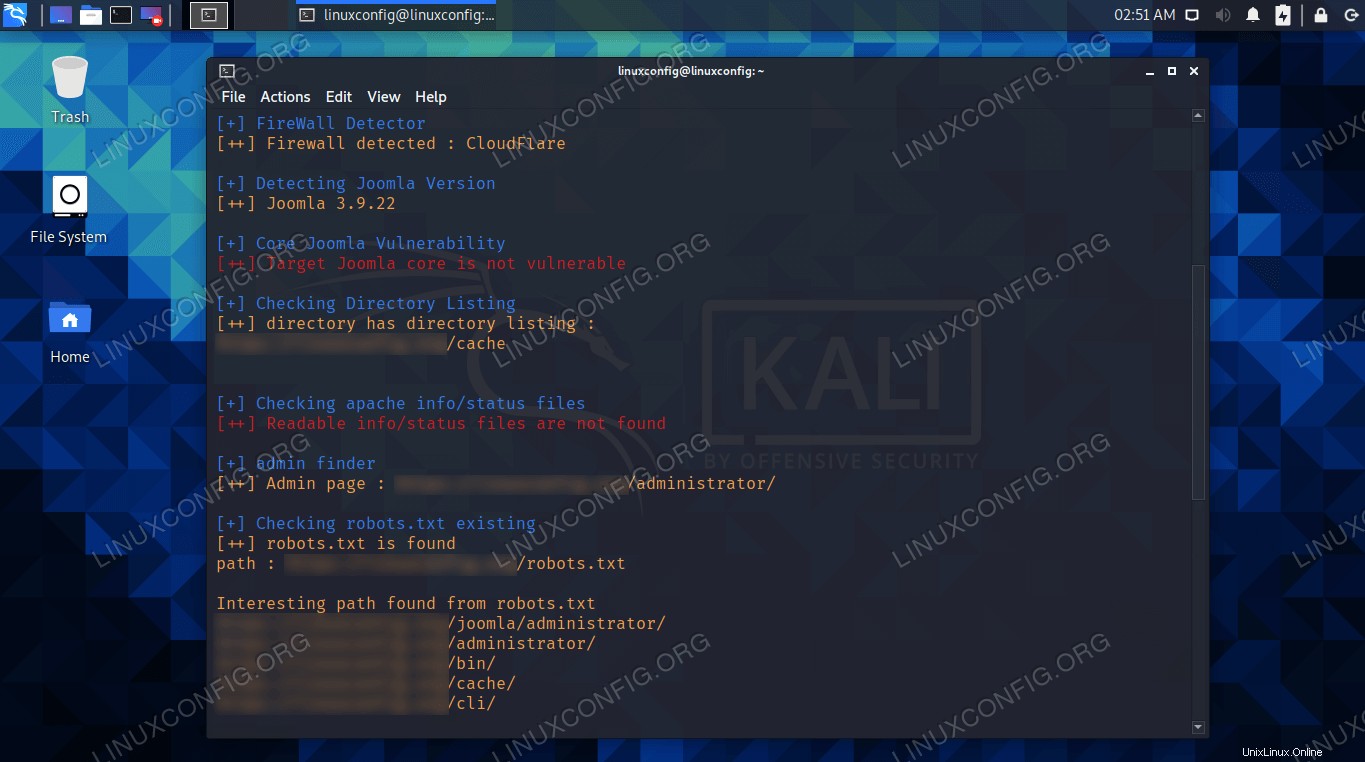

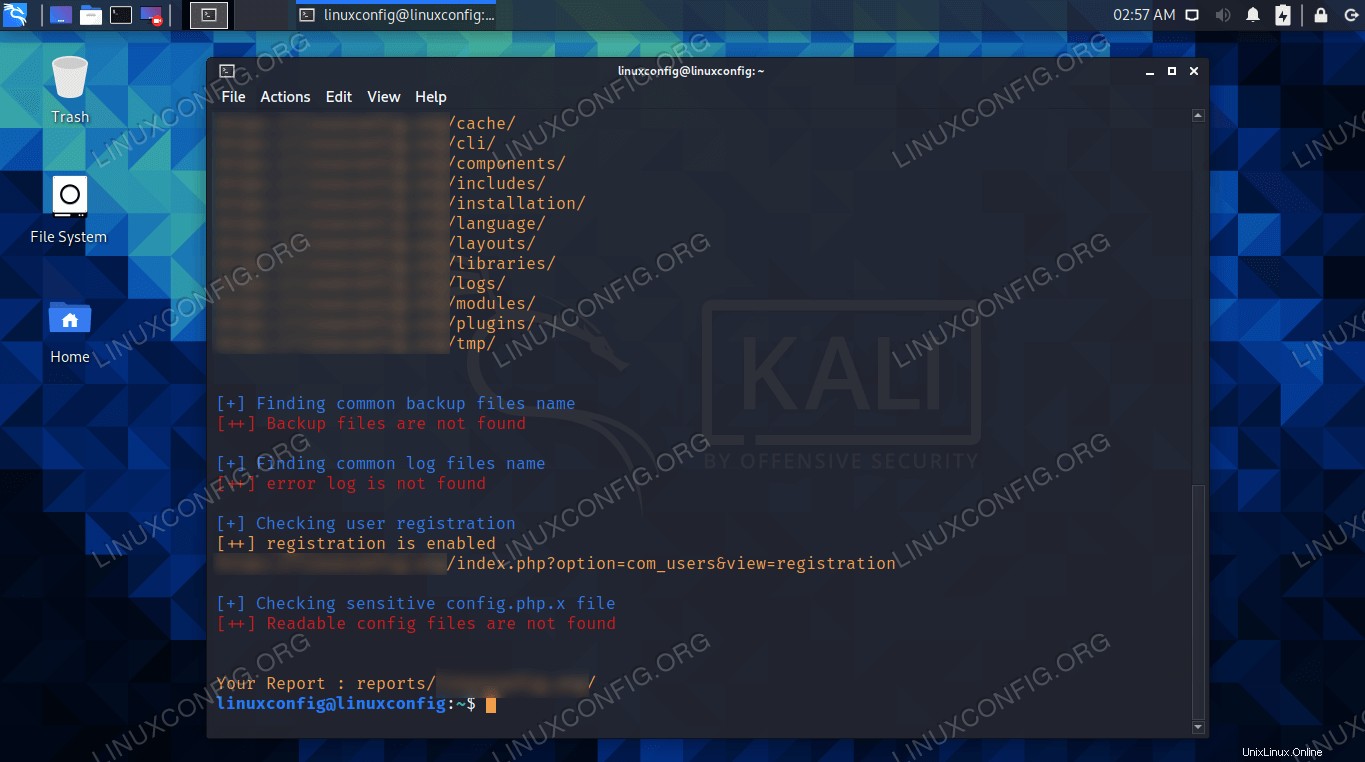

Parte de esta información es útil para los atacantes. El escaneo muestra que las listas de directorios están activadas, lo que potencialmente permite a los atacantes encontrar archivos que el propietario pensó que estaban ocultos. Conocer la URL de administración significa que un atacante puede usar Hydra u otra herramienta similar para lanzar un ataque de diccionario contra las credenciales de inicio de sesión.

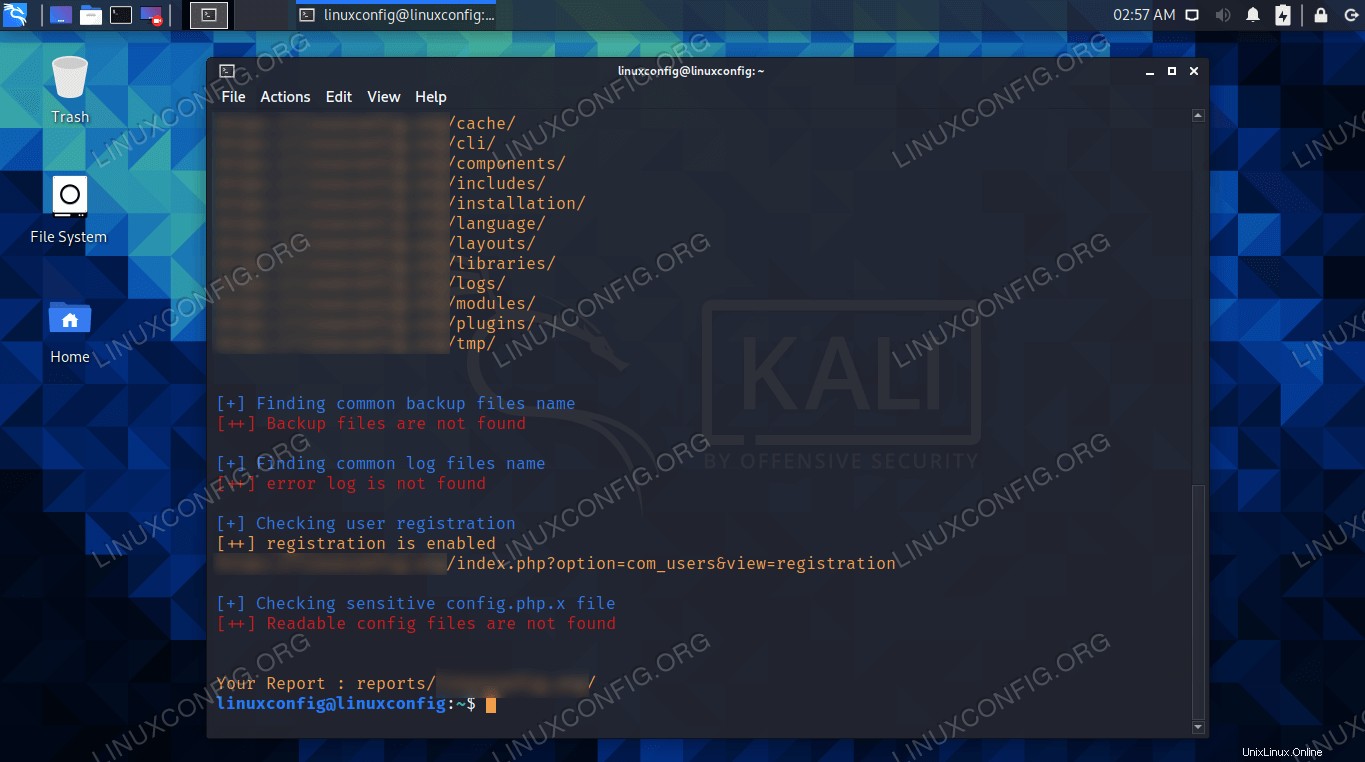

Informe completo de JoomScan

Informe completo de JoomScan

En los resultados de las pruebas de nuestras capturas de pantalla, no se han descubierto vulnerabilidades, pero el hecho de que nuestra página de administración se encuentre fácilmente y la lista de directorios esté activada puede ser motivo de preocupación.

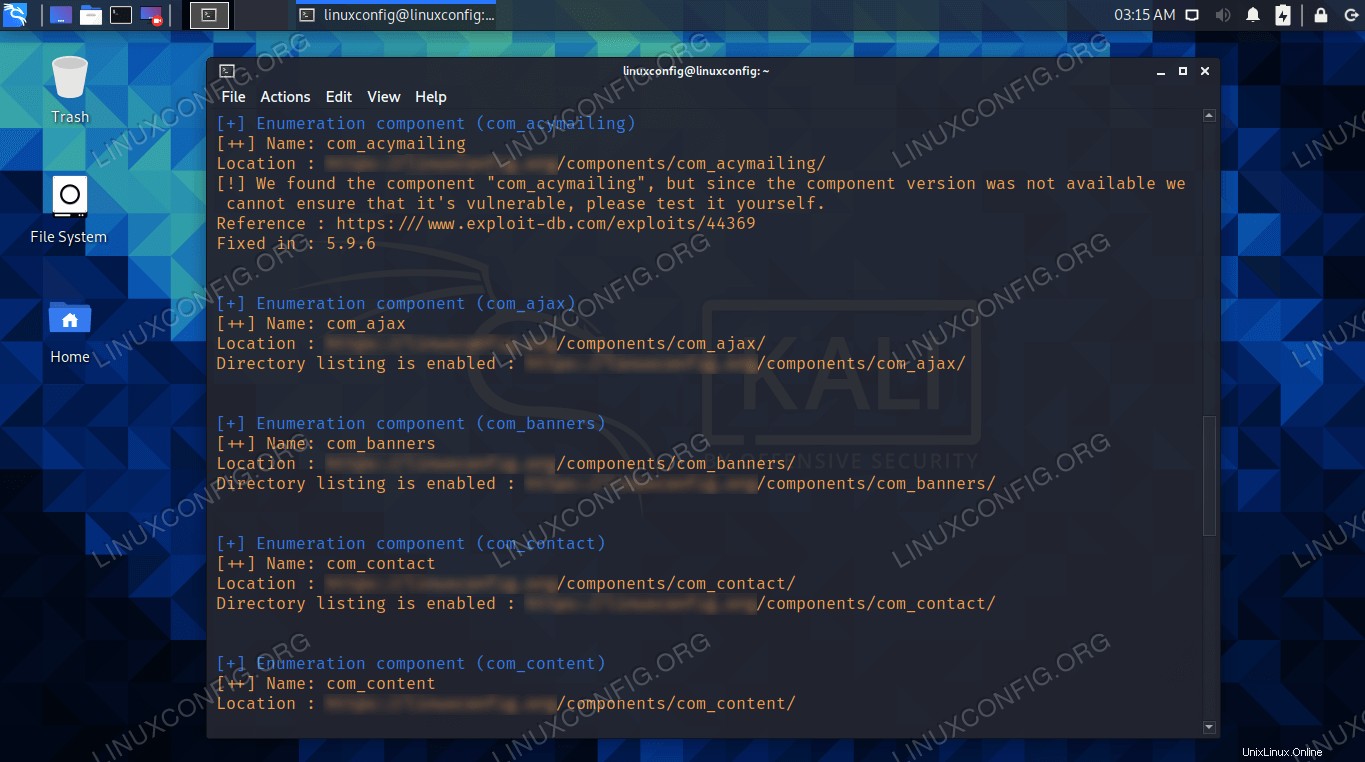

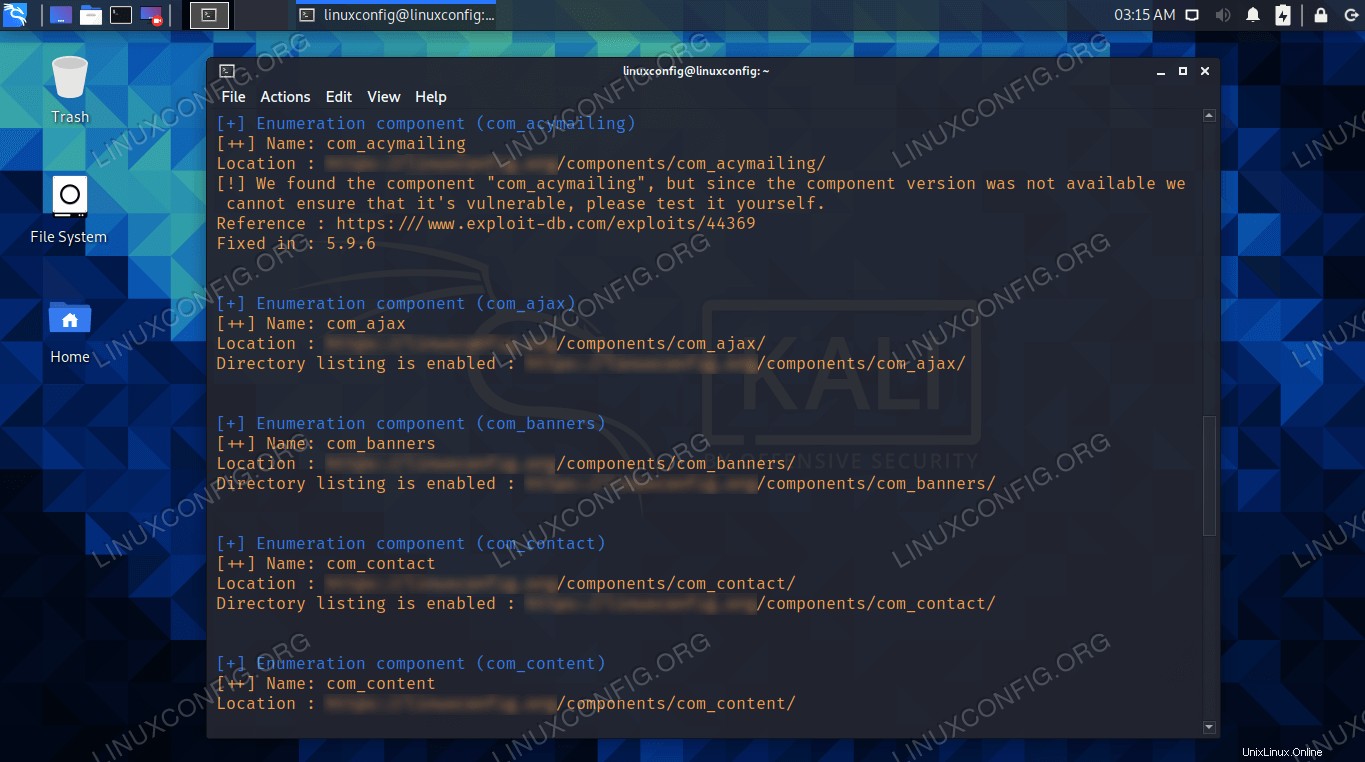

JoomScan también puede enumerar componentes, lo que revelará qué software Joomla adicional ha instalado el propietario del sitio. Si alguno de ellos tiene agujeros de seguridad conocidos, actuará como otro vector de ataque.

$ joomscan --url http://example.com --enumerate-components

Componentes, vulnerabilidades y listados de directorios de Joomla expuestos

Componentes, vulnerabilidades y listados de directorios de Joomla expuestos

JoomScan no solo enumerará los componentes que utiliza un sitio, sino que si contienen alguna vulnerabilidad conocida, JoomScan lo alertará y le proporcionará un enlace para que pueda leer más al respecto.

Otras opciones para JoomScan incluyen la capacidad de configurar un agente de usuario o un agente aleatorio.

$ joomscan --url http://example.com --user-agent "Googlebot/2.1 (+http://www.googlebot.com/bot.html)"

OR

$ joomscan --url http://example.com --random-agent

Use un proxy para escanear el sitio de Joomla con --proxy opción.

$ joomscan --url www.example.com --proxy http://127.0.0.1:8080

Para ver todas estas opciones en cualquier momento, consulte el menú de ayuda de JoomScan.

$ joomscan --help

Pensamientos finales

En esta guía, aprendimos cómo escanear un sitio Joomla con JoomScan en Kali Linux. Vimos varias opciones para especificar con el comando, que pueden ayudarnos a aprender sobre los componentes en el sitio o cubrir nuestras huellas a través de proxies y agentes de usuario.

Usando JoomScan en Kali Linux

Usando JoomScan en Kali Linux  Hallazgos de JoomScan

Hallazgos de JoomScan  Informe completo de JoomScan

Informe completo de JoomScan  Componentes, vulnerabilidades y listados de directorios de Joomla expuestos

Componentes, vulnerabilidades y listados de directorios de Joomla expuestos