Nmap (Network Mapper) es conocido popularmente como la navaja suiza del administrador de sistemas. Dado que las cosas en una red corporativa no funcionan tan bien como se desea, esos tickets de depuración/"Sálvame" pueden acumularse en su registro de trabajo.

Nmap viene a su rescate. En este artículo, exploro seis casos prácticos de uso de Nmap.

Uso de Nmap

Nmap le permite escanear su red y descubrir no solo todo lo que está conectado a ella, sino también una amplia variedad de información sobre qué está conectado, qué servicios está operando cada host, etc. Permite una gran cantidad de técnicas de escaneo, como UDP, conexión TCP (), TCP SYN (medio abierto) y FTP. También ofrece una amplia variedad de tipos de escaneo, incluidos Proxy (ataque de rebote), Identidad inversa, ICMP (barrido de ping), FIN, barrido ACK, Xmas, barrido SYN, protocolo IP y escaneo nulo. Consulte la sección Técnicas de escaneo de la página del manual para obtener más detalles.

Nmap también ofrece una serie de funciones avanzadas, como la detección del sistema operativo (SO)

a través de huellas dactilares de TCP/IP, escaneo sigiloso, retraso dinámico y cálculos de retransmisión, escaneo paralelo, detección de hosts inactivos a través de pings paralelos, escaneo de señuelo, detección de filtrado de puertos, escaneo RPC directo (sin mapeador de puertos), escaneo de fragmentación y destino y puerto flexibles especificación.

Exploremos algunos de los casos de uso práctico que pueden ayudarlo a manejar su red.

Caso de uso uno

La sintaxis de Nmap descrita en la página del manual es la siguiente:

nmap [ <Scan Type> ...] [ <Options> ] { <target specification> }

Hay muchas opciones de interruptores que se pueden usar junto con Nmap, pero centrémonos en la práctica. Para este caso de uso, escanee el nombre de host con nmap <hostname> comando como este:

Caso de uso dos

Si tiene más de un host que necesita escanear, enumere todos los hosts en un hosts.txt expediente. Luego, use el comando nmap -iL <file containing host names> , así:

Caso de uso tres

Al usar Nmap, es posible identificar el sistema operativo (SO) de un host, lo cual es útil para un barrido de inventario de su red. Utilice el -A cambiar para determinar el sistema operativo para un sistema remoto. Por ejemplo, ejecutando:

$ nmap -A localhost.example.com resultó en:

Caso de uso cuatro

Nmap puede ayudarlo a obtener una comprensión más profunda de los problemas de seguridad de su red. Para determinar si un host remoto tiene un cortafuegos habilitado y qué puertos están filtrados, use -sA . La palabra filtered en el resultado a continuación sugiere que este host está habilitado con un firewall:

Caso de uso cinco

Siempre que queramos verificar los puntos débiles de un host, primero debemos analizar los puertos abiertos (conocidos), para tener una idea de qué servicios están habilitados en ese host. Usando el -p switch, Nmap escanea el rango de puertos especificado, como se muestra a continuación:

Caso de uso seis

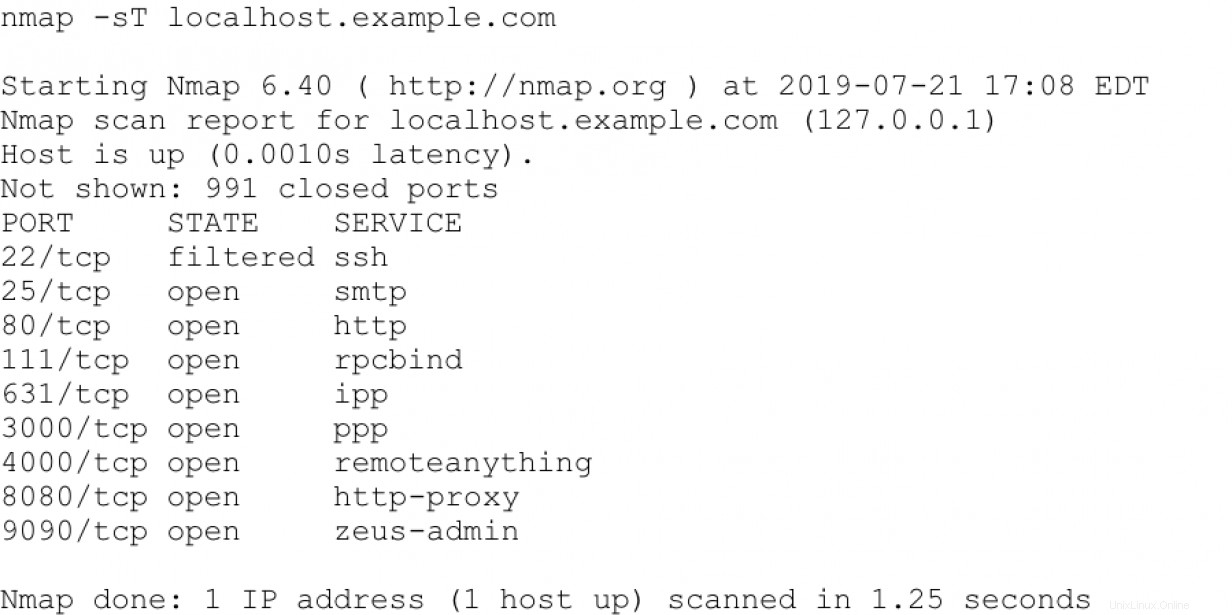

Para realizar un escaneo sigiloso en busca de información de TCP, use -sT opción. Este tipo de escaneo es útil cuando no puede usar -sS (SYN), que es el valor predeterminado y es más sigiloso que el escaneo de conexión TCP que se muestra a continuación:

Explorar más

Estos seis casos de uso lo llevarán en la dirección correcta con Nmap. A medida que descubra más del poder de Nmap como herramienta de descubrimiento e inventario de redes, verá que Nmap es una parte esencial de su caja de herramientas de administrador de sistemas.

Sin embargo, tenga cuidado con Nmap. Obtenga permiso para usarlo o informe a su personal de TI y de seguridad que está realizando barridos y sondeos de la red para que sus alertas de monitoreo no desencadenen un incidente de seguridad. Nmap es utilizado por todos los matices del espectro de piratas informáticos, por lo que esta advertencia debe tomarse en serio. Como con cualquier herramienta eléctrica en su caja de herramientas, hay tanto utilidad como peligro.