Introducción

Es importante recordar que Burp Suite es un paquete de software, y es por eso que se necesitaba una serie completa para cubrir incluso lo básico. Debido a que es una suite, también hay más herramientas integradas que funcionan en conjunto entre sí y el proxy con el que ya está familiarizado. Estas herramientas pueden hacer que probar cualquier número de aspectos de una aplicación web sea mucho más simple.

Esta guía no va a entrar en todas las herramientas, y no va a profundizar demasiado. Algunas de las herramientas de Burp Suite solo están disponibles con la versión de pago de la suite. Otros generalmente no se usan con tanta frecuencia. Como resultado, se seleccionaron algunos de los más utilizados para brindarle la mejor descripción práctica posible.

Todas estas herramientas se pueden encontrar en la fila superior de pestañas en Burp Suite. Al igual que el proxy, muchos de ellos tienen subpestañas y submenús. Siéntase libre de explorar antes de acceder a las herramientas individuales.

Objetivo

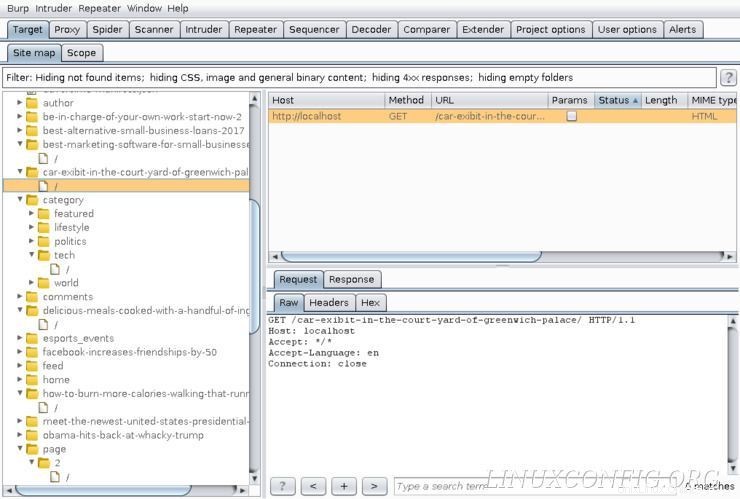

Target no es una gran herramienta. En realidad, es más una vista alternativa para el tráfico recopilado a través del proxy de Burp Suite. Target muestra todo el tráfico por dominio en forma de lista plegable. Probablemente notará algunos dominios en la lista que definitivamente no recuerda haber visitado. Eso se debe a que esos dominios suelen ser lugares donde se almacenaron activos como CSS, fuentes o JavaScript en una página que visitó, o son el origen de los anuncios que se mostraron en la página. Puede ser útil ver a dónde se dirige todo el tráfico en una solicitud de una sola página.

Debajo de cada dominio de la lista hay una lista de todas las páginas desde las que se solicitaron datos dentro de ese dominio. Debajo de eso podría haber solicitudes específicas de activos e información sobre solicitudes específicas.

Cuando selecciona una solicitud, puede ver la información recopilada sobre la solicitud que se muestra al lado de la lista plegable. Esa información es la misma que pudo ver en la sección Historial HTTP del proxy, y tiene el mismo formato. Target le ofrece una forma diferente de organizarlo y acceder a él.

Repetidor

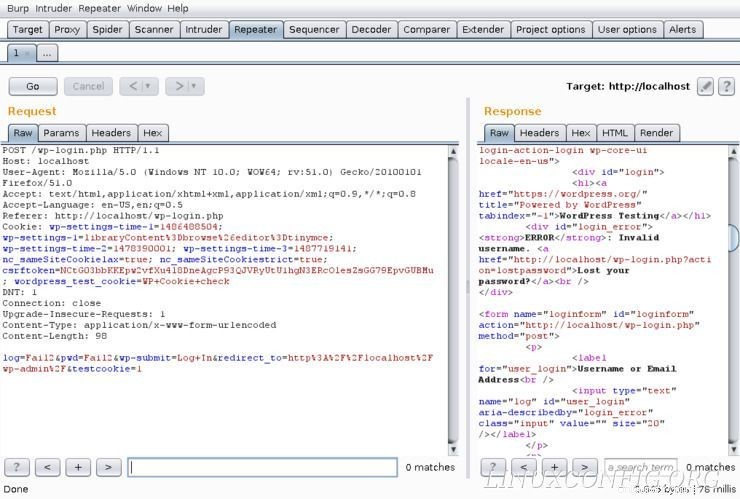

El repetidor es, como sugiere su nombre, una herramienta que le permite repetir y modificar una solicitud capturada. Puede enviar una solicitud al repetidor y repetir la solicitud tal como estaba, o puede modificar manualmente partes de la solicitud para recopilar más información sobre cómo el servidor de destino maneja las solicitudes.

Encuentre su solicitud de inicio de sesión fallida en su Historial HTTP. Haga clic con el botón derecho en la solicitud y seleccione "Enviar a repetidor". Se resaltará la pestaña Repetidor. Haga clic en él y verá su solicitud en el cuadro de la izquierda. Al igual que en la pestaña Historial HTTP, podrá ver la solicitud en varias formas diferentes. Haga clic en "Ir" para enviar la solicitud nuevamente.

La respuesta del servidor aparecerá en el cuadro de la derecha. Esto también será como la respuesta original que recibió del servidor la primera vez que envió la solicitud.

Haga clic en la pestaña "Parámetros" para la solicitud. Intente editar los parámetros y enviar la solicitud para ver qué obtiene a cambio. Puede cambiar su información de inicio de sesión o incluso otras partes de la solicitud que pueden producir nuevos tipos de errores. En un escenario real, podría usar el repetidor para sondear y ver cómo responde un servidor a diferentes parámetros oa la falta de ellos.

Intruso

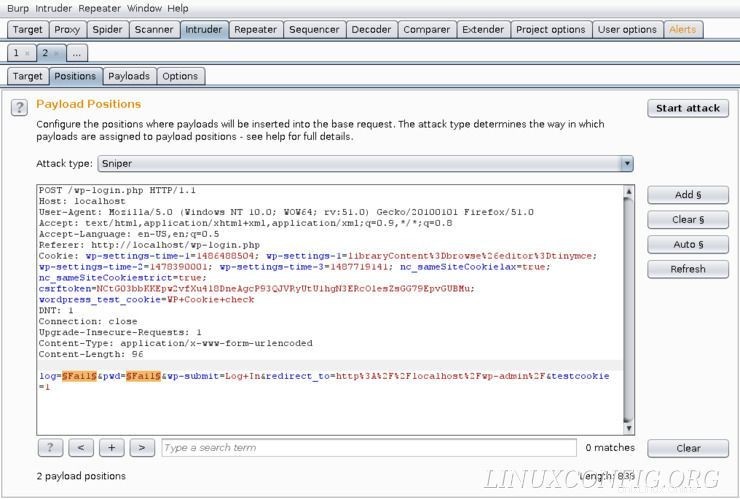

La herramienta de intrusos es muy similar a una aplicación de fuerza bruta como Hydra de la última guía. La herramienta de intrusos ofrece algunas formas diferentes de lanzar un ataque de prueba, pero también tiene capacidades limitadas en la versión gratuita de Burp Suite. Como resultado, probablemente sea una mejor idea usar una herramienta como Hydra para un ataque completo de fuerza bruta. Sin embargo, la herramienta de intrusos se puede usar para pruebas más pequeñas y puede darle una idea de cómo responderá un servidor a una prueba más grande.

La pestaña "Objetivo" es exactamente lo que parece. Ingrese el nombre o IP de un objetivo para probar y el puerto en el que desea probar.

La pestaña "Posiciones" le permite seleccionar las áreas de la solicitud que Burp Suite sustituirá en las variables de una lista de palabras. De forma predeterminada, Burp Suite elegirá las áreas que comúnmente se probarían. Puede ajustar esto manualmente con los controles en el lateral. Borrar eliminará todas las variables, y las variables se pueden agregar y eliminar manualmente resaltándolas y haciendo clic en "Agregar" o "Eliminar".

La pestaña "Posiciones" también le permite seleccionar cómo Burp Suite probará esas variables. Sniper revisará cada variable a la vez. Battering Ram los recorrerá todos usando la misma palabra al mismo tiempo. Pitchfork y Cluster Bomb son similares a los dos anteriores, pero usan múltiples listas de palabras diferentes.

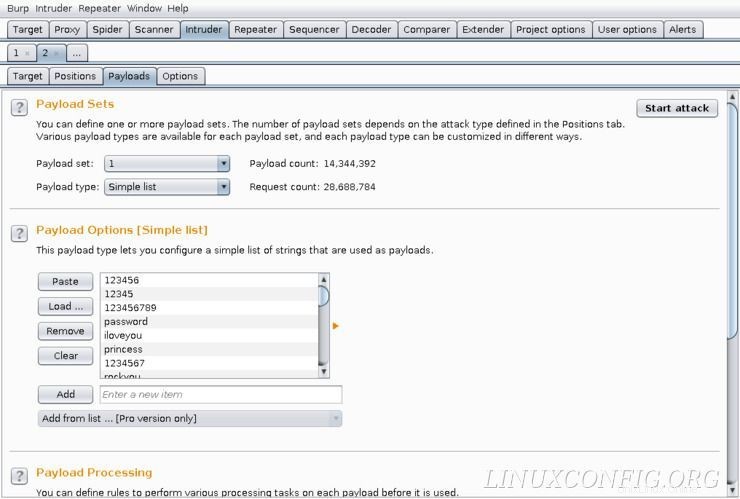

La pestaña "Cargas útiles" le permite crear o cargar una lista de palabras para probar con la herramienta de intrusos.

Comparador

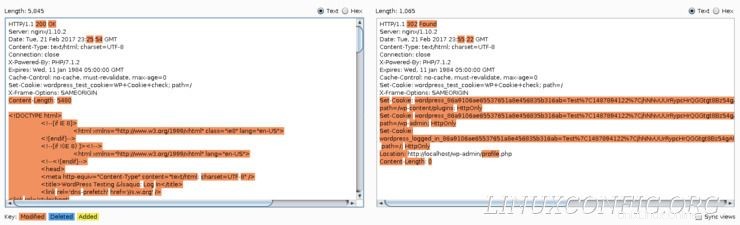

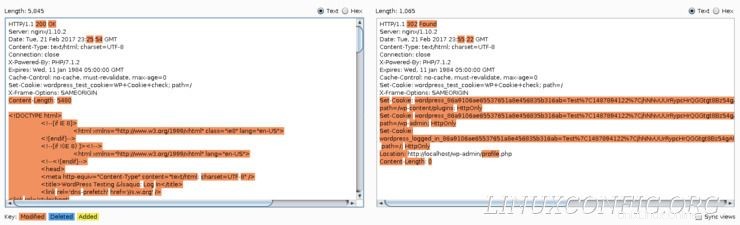

La última herramienta que cubrirá esta guía es "Comparador". Una vez más, la herramienta de comparación bien nombrada compara dos solicitudes una al lado de la otra, para que pueda ver más fácilmente las diferencias entre ellas.

Regrese y busque la solicitud de inicio de sesión fallida que envió a WordPress. Haz clic con el botón derecho y selecciona "Enviar para comparar". Luego encuentre el exitoso y haga lo mismo.

Deben aparecer en la pestaña "Comparador", uno encima del otro. En la esquina inferior derecha de la pantalla hay una etiqueta que dice "Comparar..." con dos botones debajo. Haga clic en el botón "Palabras".

Se abrirá una nueva ventana con las solicitudes una al lado de la otra y todos los controles con pestañas que tenía en el Historial HTTP para formatear sus datos. Puede alinearlos fácilmente y comparar conjuntos de datos como encabezados o parámetros sin tener que pasar de una solicitud a otra.

Pensamientos finales

¡Eso es todo! Ha superado las cuatro partes de esta descripción general de Burp Suite. A estas alturas, tiene una comprensión lo suficientemente sólida como para usar y experimentar con la suite Burp por su cuenta y usarla en sus propias pruebas de penetración para aplicaciones web.