Obtener IDEA de privacidad

Usamos la última versión 0.9.1 de privacyIDEA.

Obtén el servidor de privacyidea, ya sea a través de pip o de github:

$ clon de git https://github.com/privacyidea/privacyidea.git

En el directorio principal, simplemente puede iniciar el servidor usando el comando de pegado:

$ python setup.py build

$ paster serve config/privacyidea.ini.example

Iniciando servidor en PID 29608.

serviendo en 0.0.0.0:5001 vista en http://127.0.0.1 :5001

privacyIDEA utiliza una autenticación integrada para los usuarios administrativos. Las cuentas de administrador se encuentran en config/admin-users.

En el repositorio de git hay un admin (contraseña:prueba) y un admin2 (contraseña:secreto). Debe eliminar este archivo y crear un nuevo administrador:

$ herramientas/privacyidea-create-pwidresolver-user -u admin -p yourPassword -i 1000> config/admin-users

Ahora puede iniciar sesión en la interfaz de usuario de administración en http://localhost:5001 con el usuario "[email protected]" y la contraseña "yourPassword".

Registrar un Yubikey

Obtenga el cliente de administración de privacyidea. Para registrar el Yubikey necesitas los módulos pyusb y python-yubico.

$ clon de git https://github.com/privacyidea/privacyidea.git

Ahora puede llamar al comando para registrar el yubikey. El cliente creará una clave secreta, la almacenará en el yubikey y enviará la clave secreta al servidor para la creación del nuevo token:

$ ./privacyideaadm -U http://localhost:5001 [email protected] -C yubikey_mass_enroll --yubislot=1

Ingrese la contraseña para '[email protected]':

Ingrese la siguiente yubikey.

Encontrado Yubikey con número de serie '00508326'

{ u'status':True, u'value':True}

Inserte el siguiente yubikey.^C

En la gestión web ahora verás un token con el serial UBOM..., que significa "Yubikey, Modo Juramento". Al presionar el botón Yubikey se emitirá un valor OTP de 6 dígitos. ¡Intentalo!

¿Dónde están mis usuarios?

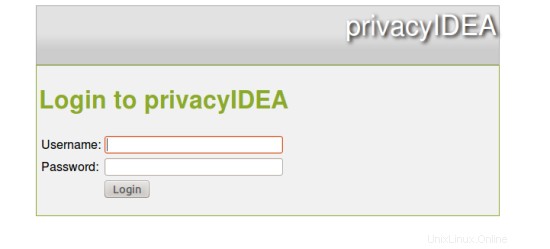

Apunte su navegador a la administración de privacidadIDEA http://localhost:5001. Verá un formulario de inicio de sesión. Este inicio de sesión lo utilizan los usuarios normales para acceder al portal de autoservicio, pero también los administradores para acceder a la interfaz de administración de tokens.

Inicie sesión con la cuenta de administrador que creó. Recuerde agregar un @admin, por lo que si creó un uso superruth, debe iniciar sesión como [email protected]

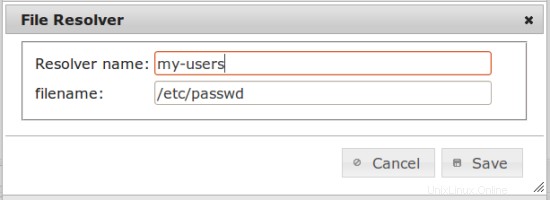

Ahora crea su primer Resolver, que de hecho es una especie de puntero a la ubicación donde se encuentran sus usuarios.

Vaya a privacyIDEA Config -> useridresolvers elija "nuevo" y cree un resolber de "archivo plano" desde su /etc/passwd

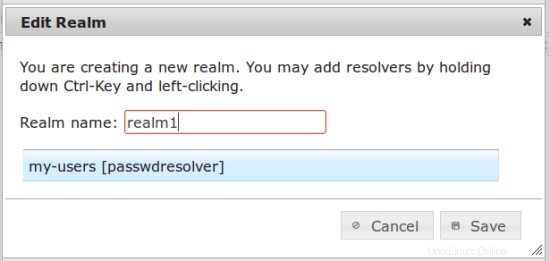

Ahora pones el resolutor en un reino. Vaya a configuración de privacidadIDEA -> reinos, cree un nuevo reino, ingrese un nombre de reino y seleccione el resolver que acaba de crear.

Podrá ver los usuarios en la pestaña "vista de usuario".

Seleccione el usuario y seleccione el token. Haga clic en el botón "asignar" en el lado izquierdo. El token ahora pertenece al usuario, puede ingresar un PIN adicional como "prueba".

¡Compruébalo!

Como el token ahora pertenece al usuario, el usuario ahora puede autenticarse con este token.

Vuelva a insertar el yubikey.

Usaremos la API web para probar la autenticación. En su navegador puede llamar a:

http://localhost:5001/validate/check?user=bin&pass=test......

que le dará el siguiente resultado:

{

"version": "privacyIDEA 0.9",

"jsonrpc": "2.0",

"result": {

"status": true,

"value": true

},

"id": 0

}

"valor":"verdadero" significa que la autenticación fue exitosa.

Al ser una bifurcación de LinOTP, a partir de ahora, privacyIDEA usa la misma API con la misma respuesta que LinOTP. Es decir. puede usar módulos/complementos de autenticación que también se pueden usar para LinOTP.

Si todo sale mal, deberías echar un vistazo a la pestaña de auditoría.

Producción

Para un uso productivo, debe usar una base de datos como MySQL o PostgreSQL y el servidor web Apache o nginx en lugar del paster. Esto será parte de un próximo tutorial.