La Raspberry Pi es una serie de pequeñas computadoras de placa única. Son bastante baratos y se adaptan bien para ejecutar un servidor de copia de seguridad o un servidor VoIP. En febrero de 2015 se lanzó Raspberry Pi 2. Tiene más RAM, una CPU más nueva y cuenta con 4 puertos USB integrados.

El precio actual de la Raspberry Pi 2 es de $ 35.-. Sin embargo, además, necesita algunas otras cosas:

- Tarjeta microSD:Raspberry Pi 2 requiere una tarjeta microSD para arrancar. Cualquier debería hacer con 4 GB o más. Para el servidor de respaldo, 4 GB deberían ser suficientes. Es posible que desee obtener uno que lea rápido.

- Cargador de energía micro USB:también necesitará una fuente de alimentación. Está alimentado por un puerto micro usb, por lo que es muy probable que tengas un cargador en casa de un teléfono móvil antiguo que ya no necesitas.

- Almacenamiento USB externo:dado que este tutorial se trata de configurar un servidor de respaldo, también necesita obtener un almacenamiento USB externo. Tal vez un disco duro externo de 512 GB sea suficiente, tal vez necesite una unidad de 4 TB. Todo depende de sus necesidades de almacenamiento.

- Carcasa:Lo último es la carcasa. No necesita estrictamente una carcasa, pero si no usa una, tendrá toda la placa base tirada en algún lugar y es más probable que se dañe.

Entonces, los costos totales serán como $ 35.- para la Raspberry Pi, alrededor de $ 10.- para la tarjeta microSD, alrededor de $ 10.- para el estuche, nada para el cargador micro USB ya que probablemente tenga uno, y luego cualquiera que sea el externo costos de la unidad USB.

Además, para recuperar copias de seguridad, configuro samba y el recurso compartido está en modo de solo lectura sin ninguna credencial requerida. Si se configura correctamente de acuerdo con esta guía, solo estará disponible en la LAN y rechazará cualquier intento de conexión desde fuera de la LAN. Configurar también usuarios de samba y diferentes credenciales iría más allá del alcance de este manual. Hay muchos otros procedimientos que lo explican y podría incorporarse fácilmente si fuera necesario.

Configurando la Raspberry Pi como servidor de respaldo

Configurar la Raspberry Pi como servidor de respaldo es la parte "más" difícil, ya que primero debe mostrar una imagen y luego preparar todo. Sin embargo, la guía paso a paso debería guiarlo.

1. Descargar imagen de Raspian

Primero descargue la imagen actual de Raspian desde aquí https://www.raspberrypi.org/downloads/

2. Flashea la imagen en la tarjeta microSD

Después de descargar la imagen, deberá actualizarla en la tarjeta microSD. Dado que ya existen excelentes guías para hacer esto, no tiene sentido repetirlo aquí. Mejor sigue la guía aquí

3. Primer Arranque / Configuración

Después de haber flasheado la Raspberry Pi con la imagen de Raspian, adjunte una pantalla HDMI y enciéndala. En el primer arranque, se le presentará una pantalla de configuración. Esa pantalla de configuración es bastante simple y hay algunas cosas que debes configurar.

Descargo de responsabilidad:las fotos se tomaron con un teléfono celular, por lo que no son tan buenas.

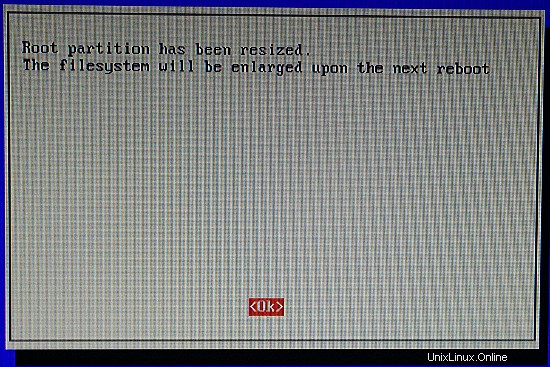

4. Expandir sistema de archivos

Primero queremos tener disponible el espacio completo en la tarjeta SD. Para las copias de seguridad, realmente no importa, ya que se almacenarán en una unidad externa de todos modos. Sin embargo, me gusta tener el espacio disponible. Así que seleccione 1 Expandir sistema de archivos y luego se le indicará con una notificación que en el próximo reinicio, el sistema de archivos se expandirá.

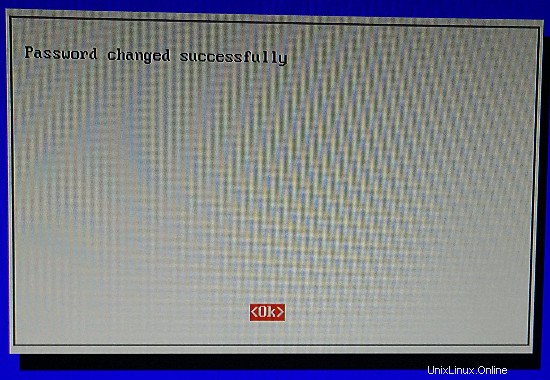

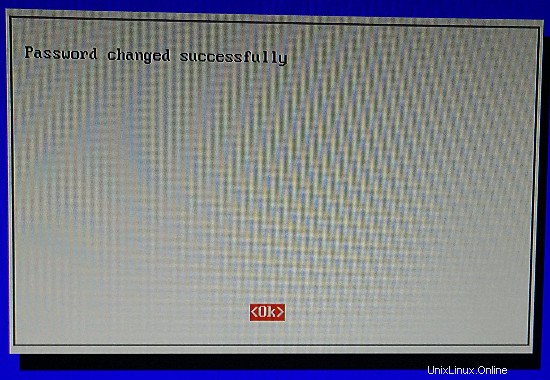

5. Cambiar contraseña de usuario

Luego queremos modificar la contraseña predeterminada para el usuario "pi". Así que seleccione 2 Cambiar contraseña de usuario y luego escriba la contraseña deseada dos veces, cada vez seguida de Intro. Nuevamente, se le solicitará una notificación de que se cambió la contraseña.

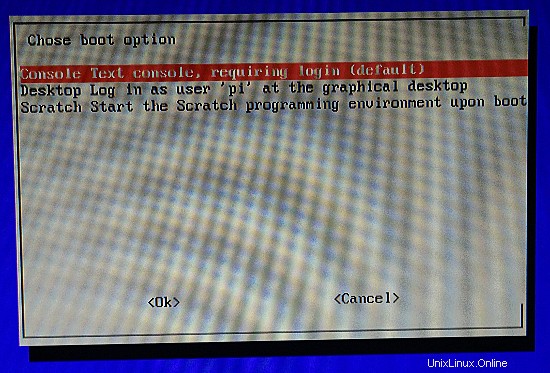

6. Inicio de sesión en la consola

Luego queremos asegurarnos de que no iniciamos y gui. Por lo tanto, seleccione 3 Habilitar arranque en el escritorio/Scratch. En la siguiente pantalla, seleccione Consola Consola de texto, que requiere inicio de sesión (predeterminado).

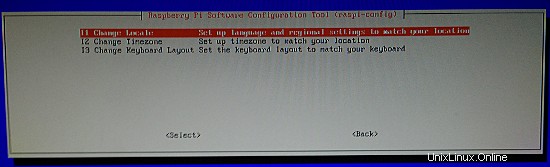

7. Localización

Luego, queremos configurar el idioma del sistema y otros idiomas disponibles, la distribución del teclado, etc. Para eso, vamos a 4 Opciones de internacionalización. Cuando ingrese eso, se le presentará para cambiar los idiomas, la zona horaria y el idioma del teclado. Todos los diálogos son sencillos, así que no entraré en más detalles.

Aviso:si ha seleccionado una de esas opciones, terminará nuevamente en la pantalla de configuración principal.

8. Opciones avanzadas

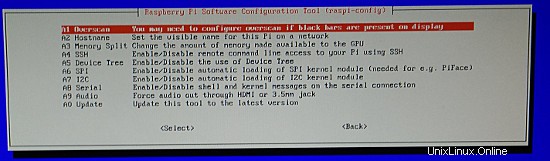

Ahora ve a las 8. Opciones Avanzadas. Ahí tenemos otro montón de cosas que podemos configurar. Los tres importantes son A2 Hostname, A3 Memory Split y A4 SSH.

9. Establecer el nombre de host

El nombre de host le permitirá acceder a Raspberry Pi por su nombre de host en la LAN. Cuidado:solo puedes usar letras y números. En este ejemplo, utilizo como nombre de host rpi2bu, abreviatura de Raspberry Pi 2 Backup, pero todo depende de usted.

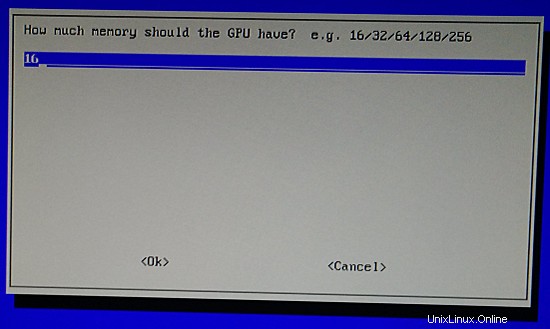

10. División de memoria

Dado que queremos ejecutar esta Raspberry Pi como servidor de respaldo, no queremos desperdiciar RAM valiosa en la GPU. Recuerde:este es un servidor sin cabeza. Así que establece la división de RAM en 16 MB.

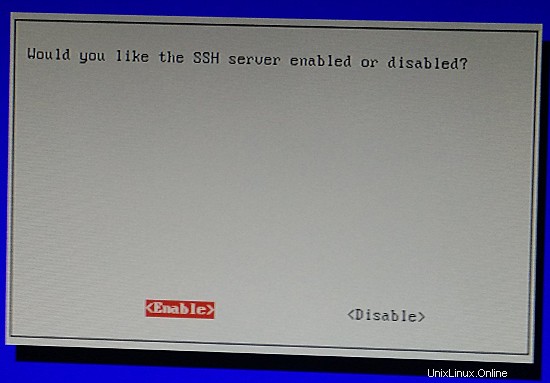

11. Habilitar servidor OpenSSH

Dado que haremos nuestras copias de seguridad con rsync a través de ssh y dado que el acceso ssh es bueno para la administración remota de Raspberry Pi, habilite también el servidor OpenSSH en el menú de opciones avanzadas.

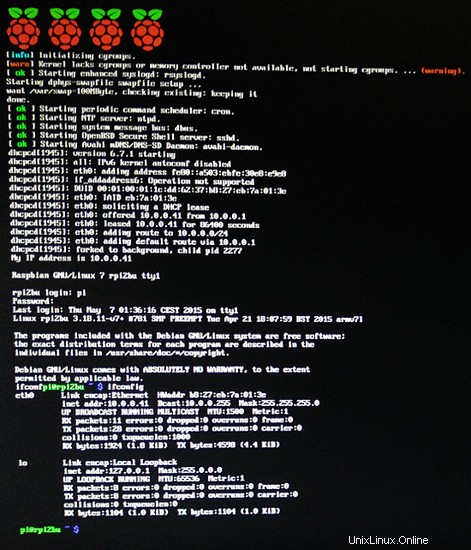

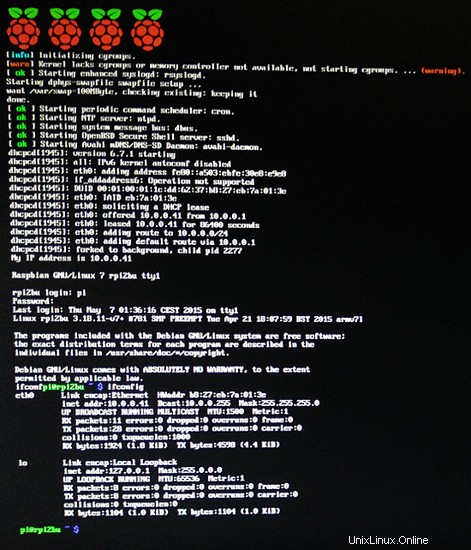

11. Finalizar y reiniciar

Entonces, esas son todas las cosas que se configurarán desde la pantalla de configuración y ahora puede seleccionar

12. Actualice e instale los paquetes necesarios

Para tener la Raspberry Pi como servidor de respaldo necesitaremos instalar dos paquetes adicionales:rsync y samba. Rsync es la herramienta que sincroniza los archivos de su computadora con Windows/Linux y samba luego hará que las copias de seguridad estén disponibles en la red (en modo de solo lectura).

Dado que siempre hay muchos cambios y actualizaciones, primero ejecutamos:

sudo apt-get update && sudo apt-get upgrade

y luego instalamos los paquetes requeridos por:

sudo apt-get install rsync samba

Aviso:el usuario predeterminado pi puede ejecutar comandos del sistema como root con el comando sudo. Cuando usa el comando sudo, se le solicita nuevamente su contraseña de inicio de sesión. Esta contraseña también se almacenará en caché durante algún tiempo, por lo que ejecutar dos comandos sudo uno tras otro solo debería activarse una vez que se ingrese la contraseña.

13. Continúe con la conexión SSH remota o en la Raspberry Pi

Los siguientes pasos se pueden realizar en la propia Raspberry Pi o a través de una conexión ssh. Prefiero las conexiones ssh y en Linux solo uso Konsole en mi KDE. En Windows, puedes usar Putty o Kitty

14. Ubique y formatee la unidad USB externa

Antes de configurar el servidor Samba, debemos montar la unidad USB externa y crear un usuario de respaldo. Antes de que podamos montar la unidad USB externa, necesitaremos formatearla y saber que es UUID. Entonces, antes de conectar su unidad USB externa, ejecute:

ls -al /dev/disk/by-uuid

y devolverá algo como esto:

total 0 drwxr-xr-x 2 root root 100 Mai 19 18:22 . drwxr-xr-x 6 root root 120 Jan 1 1970 .. lrwxrwxrwx 1 root root 15 Mai 19 18:22 13d368bf-6dbf-4751-8ba1-88bed06bef77 -> ../../mmcblk0p2 lrwxrwxrwx 1 root root 15 Mai 19 18:22 15CD-3B79 -> ../../mmcblk0p1

Ahora conecte la unidad USB externa y ejecute el comando nuevamente. Verás, el resultado es diferente y hay un nuevo dispositivo allí.

total 0 drwxr-xr-x 2 root root 100 Mai 19 18:22 . drwxr-xr-x 6 root root 120 Jan 1 1970 .. lrwxrwxrwx 1 root root 15 Mai 19 18:22 13d368bf-6dbf-4751-8ba1-88bed06bef77 -> ../../mmcblk0p2 lrwxrwxrwx 1 root root 15 Mai 19 18:22 15CD-3B79 -> ../../mmcblk0p1 lrwxrwxrwx 1 root root 10 Mai 19 18:22 eac53de3-9f06-4e46-999c-684da279298b -> ../../sda1

Esto nos dice dos cosas. El nuevo dispositivo es /dev/sda1 y su uuid es eac53de3-9f06-4e46-999c-684da279298b. Cuando adjunta varios discos, el sda1 puede cambiar. Entonces, para fines de montaje más adelante, solo usaremos su UUID, que no cambiará siempre que las particiones no se modifiquen o se formatee la partición; sin embargo, estamos a punto de formatear la partición en un sistema de archivos adecuado.

Antes de que podamos usarlo, tendremos que formatear esta unidad. Prefiero ext4, pero algunas personas pueden preferir btrfs por sus verificaciones instantáneas e integridad. Para formatearlo como ext4 simplemente ejecute este comando:

sudo mkfs.ext4 /dev/sda1

Advertencia:asegúrese de usar la etiqueta de dispositivo adecuada; de lo contrario, podría destruir los datos en un dispositivo diferente.

Como se dijo, el formateo también hace que cambie el UUID, por lo que debe ejecutar nuevamente el comando mencionado anteriormente y tomar nota del nuevo UUID.

15. Monte la unidad USB externa

Lo siguiente es que tenemos que montarlo. Aquí debes decidir dónde quieres montarlo. Opté por montar la unidad en el directorio de inicio del usuario de respaldo. Podría haberlo montado como /home también si quisiera. Sin embargo, si tengo que hacer varias copias de seguridad, me gusta hacerlas en unidades individuales. Entonces, un usuario =1 unidad y la unidad se monta en el directorio de inicio del usuario. En Rasperry Pi, puede conectar directamente 4 dispositivos USB, por lo que es fácil expandirlo a otro usuario si es necesario. Antes de montarlo, agrego el usuario de respaldo correspondiente; en este ejemplo, llamo a ese usuario bu. Para crear ese usuario, ejecute el siguiente comando:

sudo adduser bu

Se le pedirá nuevamente dos veces que proporcione una contraseña para ese usuario.

Una vez que se agrega el usuario, puede montar la unidad externa fácilmente allí con el siguiente comando:

sudo mount /dev/sda1 /home/bu

Sin embargo, antes de que podamos usarlo, se debe dar un último paso. Debe cambiar la propiedad de la carpeta montada ahora también al usuario bu:

sudo chown bu:bu /home/bu

Entonces, ahora hemos montado la unidad USB externa y configurado los permisos correspondientes. Si ejecuta ahora el siguiente comando, verá que /dev/sda1 está montado en /home/bu

df -h

Filesystem Size Used Avail Use% Mounted on rootfs 15G 2.4G 12G 18% / /dev/root 15G 2.4G 12G 18% / devtmpfs 484M 0 484M 0% /dev tmpfs 98M 236K 98M 1% /run tmpfs 5.0M 0 5.0M 0% /run/lock tmpfs 195M 0 195M 0% /run/shm /dev/mmcblk0p1 56M 19M 37M 34% /boot /dev/sda1 2.7T 260M 2.6T 1% /home/bu

Dado que ya tengo algunos datos de prueba en la unidad USB externa, muestra que ya he usado 260 MB. En un disco nuevo debería ser cero.

16. Monte la unidad USB externa al arrancar

Todo parece encontrar, pero después de reiniciar, la unidad USB externa ya no está montada. Por lo general, solo agregaría una entrada a /etc/fstab, pero hay un problema con el arranque rápido y la detección de USB demasiado lenta. La solución es bastante fácil.

Editar:/boot/cmdline.txt

y verás que hay una línea que contiene:

dwc_otg.lpm_enable=0 console=ttyAMA0,115200 console=tty1 root=/dev/mmcblk0p2 rootfstype=ext4 elevator=deadline rootwait

Simplemente agregue rootdelay=10 para que se vea ahora:

dwc_otg.lpm_enable=0 console=ttyAMA0,115200 console=tty1 root=/dev/mmcblk0p2 rootfstype=ext4 elevator=deadline rootwait rootdelay=10

Siguiente edición /etc/fstab

y agregue esto al final de ese archivo

UUID=eac53de3-9f06-4e46-999c-684da279298b /home/bu ext4 defaults 0 2

Por supuesto, utilice su propio UUID en lugar del que se proporciona en el ejemplo anterior.

Así que ahora nos hemos asegurado de que las unidades USB externas se monten en /home/bu incluso después de reiniciar. Si conecta más de un dispositivo USB, que nunca he probado, y nota que no los agregué correctamente, entonces tal vez extienda rootdealy a más de 10.

17. Configurar Samba

A continuación, configuraremos samba para que todas las copias de seguridad estén disponibles en la red. Samba es un demonio que actúa proporcionando recursos compartidos de red a los que también se puede acceder a través de Windows utilizando el protocolo smb.

Simplemente edite /etc/samba/smb.conf y reemplace el contexto del archivo de configuración con esto:

[global]

workgroup = WORKGROUP

server string = %h server

; wins support = no

; wins server = w.x.y.z

dns proxy = no

; name resolve order = lmhosts host wins bcast

name resolve order = bcast lmhosts host wins

socket options = TCP_NODELAY IPTOS_LOWDELAY SO_KEEPALIVE

; interfaces = 127.0.0.0/8 eth0

; bind interfaces only = yes

hosts allow = 127.0.0.1, 10.0.0.0/24

hosts deny = 0.0.0.0/0

log file = /var/log/samba/log.%m

max log size = 1000

# syslog only = no

syslog = 0

panic action = /usr/share/samba/panic-action %d

security = user

encrypt passwords = true

map to guest = bad user

guest account = bu

# valid users = root

#======================= Share Definitions =======================

[Backup]

comment = Backup Share

path = /home/bu

read only = yes

guest only = yes

guest ok = yes

hosts allow = 127.0.0.1, 10.0.0.0/24

force user = bu

force group = bu

hosts deny = 0.0.0.0/0 Para asegurarme de que no se filtre nada fuera de la LAN, configuré en la sección global para denegar todas las direcciones IP y solo permitir localhost, así como la LAN. Yo uso 10.0.0.x para mi LAN. Es probable que utilice 192.168.0.0, así que cámbielo en consecuencia.

También en la sección global, verá que la cuenta de invitado es el usuario bu y en el recurso compartido real puede ver que los invitados tienen acceso y que es acceso de solo lectura.

Guarde y salga del archivo y reinicie samba:

sudo /etc/init.d/samba restart

Con esto, no hemos terminado de configurar los servicios.

18. Archivo de control de copia de seguridad en Raspberry Pi

Cree y edite /home/bu/backups.sh y rellénelo con el siguiente contenido:

#!/usr/bin/env bash

basePath="/home/bu"

action="${1}"

function checkMonth ()

{

now=$(date +"%Y-%m")

last=$(<checkMonth.txt)

if [[ ${now} != ${last} ]]

then

# New Month

mkdir -p "${basePath}/current/"

rm -Rf "${basePath}/current/"*

echo "${now}" > "checkMonth.txt"

fi

}

function makeHardlink ()

{

# Make hardlink copy

now=$(date +"%Y-%m-%d_%H-%M")

mkdir -p "${basePath}/old/${now}"

cp -al "${basePath}/current"* "${basePath}/old/${now}"

}

function checkFree ()

{

# Check if old files need to be deleted

freeSpace=$( df -P | grep "${basePath}" | awk '{print $4}' )

curUse=$( cd "${basePath}/current" | du -s | awk '{print $1}' )

estUse=$(( curUse * 2 ))

echo "${freeSpace} - ${curUse} - ${estUse}"

while [[ ${freeSpace} -le ${estUse} ]]

do

echo "Not enough space... removing old backups..."

IFS= read -r -d $'\0' line < <(find "${basePath}/old" -type d -maxdepth 1 -printf '%[email protected] %p\0' 2>/dev/null | sort -z -n)

oldDir="${line#* }"

rm -Rf "${oldDir}"

freeSpace=$( df -P | grep "${basePath}" | awk '{print $4}' )

echo "${freeSpace} - ${curUse} - ${estUse}"

done

}

case ${action} in

newMonth)

checkMonth

;;

hardLink)

makeHardlink

checkFree

;;

esac Este script tiene dos propósitos. Debe ejecutarse antes y después de cada copia de seguridad.

La función checkMonth verá si hay un nuevo mes desde la última copia de seguridad. Como sabe, el disco duro puede corromperse o, más bien, algunas partes pueden fallar. Si eso sucede, ya no podrá acceder a los archivos de datos en los sectores dañados. Sin embargo, crear una copia de seguridad completa cada vez requiere mucho espacio en disco. Para ahorrar espacio en el disco, vinculo las copias de seguridad, lo que significa que solo escribo los archivos "índice" del sistema de archivos nuevos que apuntan a los mismos datos. Entonces, si el sector de datos se corrompe, el archivo ya no se puede recuperar para todos los archivos vinculados, ya que todos apuntan a los mismos datos. Para minimizar ese riesgo, me aseguro de que cada mes se escriba un conjunto de copia de seguridad nuevo completo. Esto comerá en su espacio de almacenamiento. P.ej. si tiene 400 GB de datos, eso significa que en el mes 1 utilizará 400 GB + archivos alterados. En el mes 2 utilizará otros 400 GB + archivos alterados, etc.

Esto también significa que la primera sincronización y la primera sincronización en un nuevo mes llevará mucho tiempo. Todos los demás son rápidos.

La función makeHardlink en realidad creará la copia de enlace duro de la última copia de seguridad. Una copia de enlace duro casi no requiere espacio y en una copia de seguridad, solo los archivos nuevos se escriben de nuevo. También en combinación con la copia de enlace duro, ejecuto la función checkFree.

La función checkFree comprueba el espacio libre de /home/bu. También comprueba el tamaño utilizado por la última copia de seguridad. Si el espacio libre es menos del doble que la última copia de seguridad, comenzará a eliminar las copias de seguridad antiguas hasta que vuelva a tener el doble de espacio libre. Tiendo a pensar que si ya tiene 400 GB de datos de los que desea hacer una copia de seguridad, es poco probable que al día siguiente o en la próxima copia de seguridad tenga más de 800 GB.

Juntos, esto significa que puede utilizar este mecanismo de copia de seguridad "para siempre". Eliminará automáticamente las copias de seguridad antiguas si el espacio libre es demasiado pequeño.

Después de guardar ese script, hágalo ejecutable y cambie la propiedad al usuario bu:

sudo 0755 /home/bu/backups.sh

sudo chown bu:bu /home/bu/backups.sh

Eso es todo en el lado de Raspberry Pi.

Hacer copias de seguridad a Rasperry Pi desde Linux

Para hacer copias de seguridad en Raspberry Pi, solo necesita agregar su usuario actual (o root si lo desea) a la cuenta de usuario de copia de seguridad de Raspberry Pi.

Supongo que ya tiene instalado un cliente ssh y que tiene una clave pública que puede usar. Eventualmente necesitarás instalar rsync primero.

19. Crear una clave ssh pública

Si aún no tiene una clave pública, cree una:

ssh-keygen -t rsa -b 4096 -C "[email protected]"

Por supuesto, reemplácelo con su correo electrónico o complete cualquier cosa si lo desea.

20. Copie la clave ssh pública al usuario de respaldo de Rasperry Pi

Luego, debe copiar su clave pública en la cuenta de usuario de respaldo de Raspberry Pi:

ssh-copy-id ~/.ssh/id_rsa.pub [email protected]

Reemplace bu y rpi2bu con su usuario de respaldo y nombre de host reales. Si por algún motivo el nombre de host no puede detectar la Raspberry Pi, utilice su dirección IP.

21. Crear secuencia de comandos de copia de seguridad en el escritorio

Ahora que podemos iniciar sesión en Raspberry Pi sin necesidad de proporcionar una contraseña, necesitamos un pequeño script bash que haga la copia de seguridad. Cree un archivo backup.sh en el escritorio.

Edite ~/Desktop/backup.sh" y agregue esto

#!/usr/bin/env bash # Check for new month ssh [email protected] '/home/bu/backups.sh newMonth' # Run rsync backup rsync -avzpH --partial --delete ~/ [email protected]:/home/bu/current/ # Make backup and check regarding free space ssh [email protected] '/home/bu/backups.sh hardLink'

Luego hazlo ejecutable:

chmod 0755 ~/Desktop/backup.sh

Y eso es todo, por supuesto, no olvide configurar el nombre de host para Raspberry Pi y modifique el usuario si usa algo diferente.

Hacer copias de seguridad en Rasperry Pi desde Windows

En Windows es un poco más difícil ya que faltan todas esas buenas herramientas *nix. Especialmente ssh y rsync. Sin embargo, la solución simple aquí es instalar cygwin con los paquetes correspondientes.

22. Descargar Cygwin

Primero necesitamos descargar e instalar cygwin. Descárgalo desde aquí. Lo más probable es que desee utilizar la versión de 64 bits.

23. Instale Cygwin con los paquetes requeridos

Cuando finalice la descarga del instalador de Cygwin, ejecútelo. A continuación, se le pedirá un par de entradas. Proporcione información de acuerdo con la lista a continuación:

Elija una fuente de descarga -> Instalar desde Internet

Seleccione Directorio de instalación raíz -> C:\cygwin

Directorio de paquetes local -> C:\Usuarios\

Seleccione su conexión a Internet -> Conexión directa

Elija un sitio de descarga -> Seleccione un sitio de descarga que esté cerca de usted

Luego se le presentará el cuadro de diálogo Seleccionar paquetes. Aquí es importante seleccionar rsync y openssh. Mejor puede filtrar la lista con el cuadro de búsqueda. Simplemente escriba rsync y luego lo encontrará en la carpeta Net. Haga clic en él y luego Bin? la columna debe ser revisada ahora. Repita esto para openssh.

Luego comenzará a descargar todos los paquetes y los instalará. Dado que descargará muchas herramientas *nix, llevará un poco de tiempo.

24. Crear una clave ssh pública

Después de la instalación de cygwin, incluidos rsync y openssh, tendrá una nueva entrada "Cygwin" en su menú de inicio. Dentro de esa entrada, encontrará el enlace para la Terminal Cygwin. Ejecuta esto y se abrirá una terminal. En la terminal, creamos la clave ssh pública emitiendo este comando:

ssh-keygen -t rsa -b 4096 -C "[email protected]"

Por supuesto, reemplácelo con su correo electrónico o complete cualquier cosa si lo desea.

25. Copie la clave ssh pública al usuario de respaldo de Rasperry Pi

Luego, debe copiar su clave pública en la cuenta de usuario de respaldo de Raspberry Pi:

ssh-copy-id ~/.ssh/id_rsa.pub [email protected]

Reemplace bu y rpi2bu con su usuario de respaldo y nombre de host reales. Si por algún motivo el nombre de host no puede detectar la Raspberry Pi, utilice su dirección IP.

26. Crear secuencia de comandos de copia de seguridad en el escritorio

Ahora abre tu editor de texto e ingresa lo siguiente:

REM Just a little script for making backups REM Check if it's a new month c:\cygwin\bin\ssh.exe [email protected] '/home/bu/backups.sh newMonth' REM Make backup with rsync c:\cygwin\bin\rsync -avzpH --partial --delete -e "c:\cygwin\bin\ssh.exe" /cygdrive/c/Users [email protected]:/home/bu/current/ REM Make hardlink copy and clean up space if necessary c:\cygwin\bin\ssh.exe [email protected] '/home/bu/backups.sh hardLink'

Guarde este archivo como backup.bat

en su escritorio (o en cualquier otra ubicación).

Es importante que la extensión del archivo sea .bat para que Windows lo ejecute.

Si instaló Cygwin en cualquier otra carpeta, proporcione la ruta correspondiente (de manera predeterminada, utilizará c:\cygwin64 para la instalación de 64 bits). Modifique también el nombre de host de Raspberry Pi y el usuario de respaldo si usó algo diferente.

Cuando haga clic ahora en el archivo backup.bat en su escritorio, se abrirá una terminal y se realizará la copia de seguridad. También puede ejecutarlo desde el Comando de Windows (cmd.exe) para que no se cierre automáticamente cuando termine.

Revisando tus copias de seguridad

Solo hacer copias de seguridad es solo la mitad del trato. Deberá verificar que (a) se hayan realizado copias de seguridad y (b) que pueda usarlas para restaurar las cosas si es necesario.

Para simplificar esto, configuramos samba antes. Si está configurado correctamente si verifica el entorno de red, entonces debería tener una computadora/servidor llamado rpi2bu en su vecindario. En Windows, simplemente abra el Explorador, vaya a Red y espere de 2 a 3 segundos para que aparezca. En Linux, p. en Dolphin, simplemente haga clic en el icono Red en la barra lateral de lugares. Luego puede ingresar a esa computadora / servidor sin ninguna credencial y luego le mostrará un recurso compartido llamado Copia de seguridad. Cuando ingrese a ese recurso compartido, verá dos carpetas actual y antigua y dos archivos backups.sh y checkMonth.txt. Puede volver a copiar los archivos en su computadora, pero como samba está configurado como de solo lectura, no puede eliminar los archivos.

Así que copie algunos archivos a su computadora y verifique que funcionen bien. Si es así, ha realizado correctamente una copia de seguridad.