Nmap es una utilidad de auditoría de seguridad y descubrimiento de red gratuita y de código abierto que se usa ampliamente en la comunidad de usuarios de Linux, ya que es fácil de usar pero muy potente. Nmap funciona enviando paquetes de datos a un objetivo específico (por IP) e interpretando los paquetes entrantes para determinar qué publicaciones están abiertas/cerradas, qué servicios se están ejecutando en el sistema escaneado, si los firewalls o filtros están configurados y habilitados, y finalmente qué sistema operativo se está ejecutando. Esas capacidades se utilizan por una amplia variedad de razones y howtoforge.com no fomenta ni sugiere el uso de Nmap con fines maliciosos.

Instalar Nmap

En primer lugar, debe tener el paquete "nmap" instalado en su sistema.

En CentOS

yum install nmap

En Debian

apt-get install nmap

En Ubuntu

sudo apt-get install nmap

Uso del escáner de seguridad Nmap

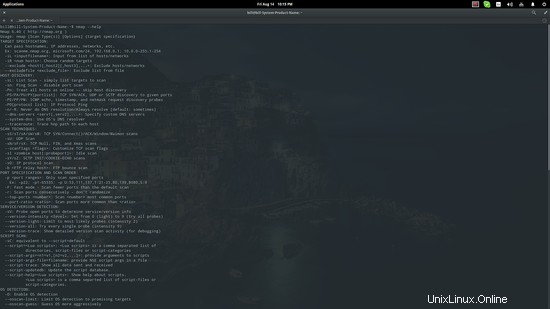

Luego, puede ejecutar el comando "nmap" en una terminal, acompañado de la dirección IP o del sitio web del objetivo y los diversos parámetros disponibles. Para obtener una descripción general de todos los parámetros con los que se puede usar nmap, use el comando "nmap –help".

Para presentarle nmap, le daré algunos ejemplos de uso junto con una breve explicación que, con suerte, permitirá al lector modificar cada comando según sus necesidades.

sudo nmap -sS [IP address] or [website address]

Este es un comando básico que se puede usar para verificar rápidamente si un sitio web está activo (en ese caso, usé la IP de howtoforge.com) sin crear ninguna interacción "registrable" con el servidor de destino. Tenga en cuenta que también se muestran cuatro puertos abiertos.

sudo nmap -O --osscan-guess [IP address] or [website address]

Este comando le indica a nmap que intente adivinar qué sistema operativo se ejecuta en el sistema de destino. Si se filtran todos los puertos (que es el caso de la captura de pantalla), este comando de "adivinación" será la mejor opción, pero los resultados no pueden considerarse confiables. Los números porcentuales dan la idea de incertidumbre.

sudo nmap -vv [IP address] or [website address]

Este es un comando de escaneo de ping que es útil cuando se desea verificar los puertos abiertos de un objetivo.

sudo nmap -sV [IP address] or [website address]

Este comando permite al usuario comprobar los servicios que se ejecutan en el destino. Tenga en cuenta que la información "cloudflare-ngnix" se agregó junto a los servicios de los puertos abiertos.

Zenmap - Una GUI para Nmap

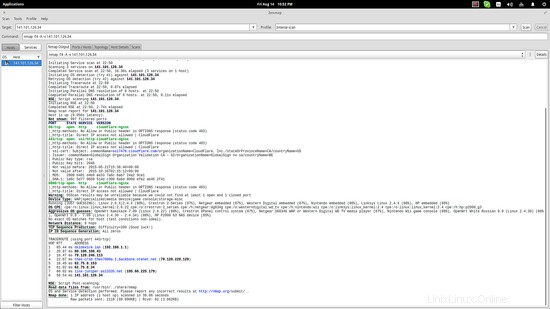

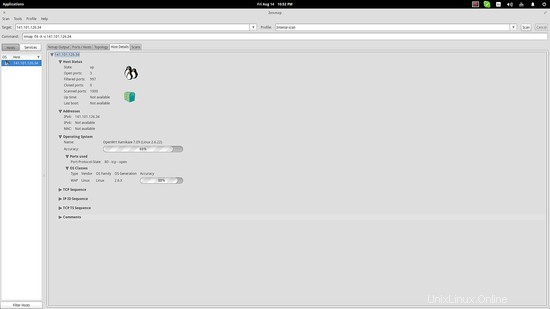

Todo lo anterior es bueno y puede profundizar más probando varias opciones y ver qué puede aprender sobre un objetivo, pero para aquellos que desean un enfoque más fácil de usar, deben instalar el paquete "zenmap" que es una herramienta GUI para Nmap. Puede encontrar más información sobre zenmap aquí.

Además del hecho de que Zenmap ofrece cuadros convenientes para insertar la IP (o la dirección del sitio web) de su objetivo y genera resultados de una manera más agradable a la vista y con el resaltado adecuado, su principal ventaja es el hecho de que ofrece comandos Nmap preestablecidos que puede seleccione y ejecute rápidamente. Además, el software ofrece una herramienta de comparación de pruebas, un trazador de topología y la capacidad de guardar escaneos para revisión y evaluación del administrador.

Enlaces

- Nmap