Wireshark (anteriormente Ethereal) es un FOSS (software gratuito y de código abierto) para el analizador de protocolos de red. Se puede utilizar para solucionar problemas de red, analizar protocolos de comunicación como TCP, DNS, HTTP, etc. Hay muchas características que diferencian a Wireshark de muchos de sus homólogos:

- Captura de paquetes en tiempo real y análisis fuera de línea.

- Detalles del paquete en un formato legible por humanos.

- Reglas de colores para paquetes.

¿Qué vamos a cubrir?

En esta guía, aprenderemos "Cómo usar Wireshark para capturar y analizar paquetes". Estamos utilizando Kali Linux como sistema operativo base para esta guía. Comencemos ahora.

Capturando paquetes con Wireshark

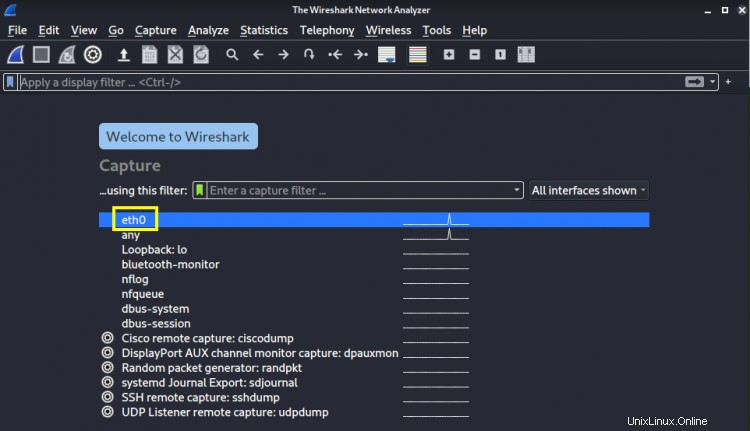

Después de iniciar Wireshark, verá una lista de dispositivos desde los que capturar paquetes.

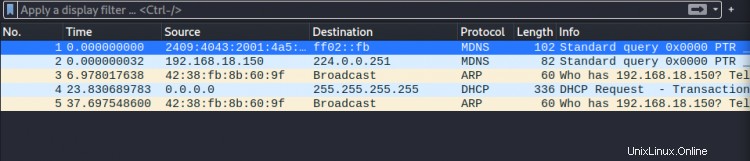

Seleccione un dispositivo para comenzar a capturar paquetes haciendo doble clic en su nombre. Seleccionemos la interfaz 'eth01' en nuestro caso. Como puede ver después de seleccionar el dispositivo, algunos paquetes comienzan a aparecer en la pantalla.

En modo promiscuo, Wireshark también mostrará paquetes distintos a los dirigidos a nuestra interfaz de red. Este modo viene habilitado de forma predeterminada, de lo contrario, puede ir a ' Capturar> Opciones' y marque “Habilitar modo promiscuo en todas las interfaces” casilla de verificación (en la parte inferior de la ventana).

Para dejar de capturar el tráfico, presione el icono del cuadrado rojo en la parte superior izquierda de la ventana . Si desea inspeccionar sus capturas más tarde, simplemente puede guardarlas haciendo clic en ' Archivo> Guardar'. Del mismo modo, puede descargar archivos de captura y abrirlos para inspeccionarlos haciendo clic en 'Archivo> Abrir' . Localice su archivo y ábralo.

Codificación de colores de Wireshark

Wireshark usa diferentes esquemas de color para indicar diferentes tipos de tráfico. Por ej. El color azul claro se usa para UDP, el violeta para TCP y el negro para paquetes con errores. Para ver el significado y modificar estos colores ve a ' Ver> Reglas para colorear ' .

Filtrado de paquetes con Wireshark

Wireshark tiene una función de filtrado para filtrar el tráfico específico de su interés. La forma más fácil de usar esta función es usar la barra de búsqueda ubicada al principio de la lista de paquetes o la tabla que muestra el resumen del tráfico como se muestra a continuación. Por ej. si desea filtrar el tráfico 'TCP', ingrese TCP en la barra de búsqueda. Veremos este proceso más adelante en este tutorial.

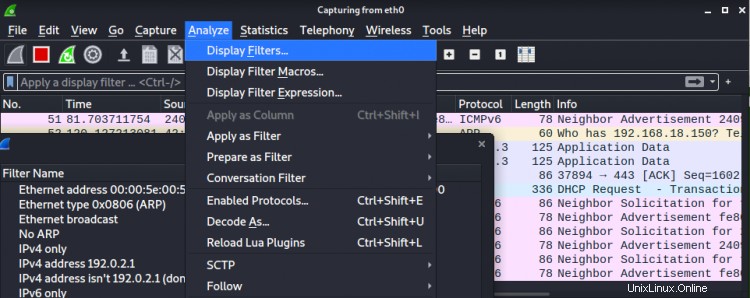

Wireshark también incluye filtros predeterminados en la sección 'Analizar> Mostrar filtros'. Puede elegir uno desde aquí y también puede guardar sus filtros personalizados aquí para el futuro.

Además de filtrar el tráfico, también puede ver las conversaciones TCP completas entre el cliente y el servidor . Para ello, haga clic con el botón derecho en un paquete y pulse ‘Seguir> Flujo TCP’ opción. Cuando cierre esta ventana, aparecerá automáticamente un filtro en la barra de búsqueda de filtros.

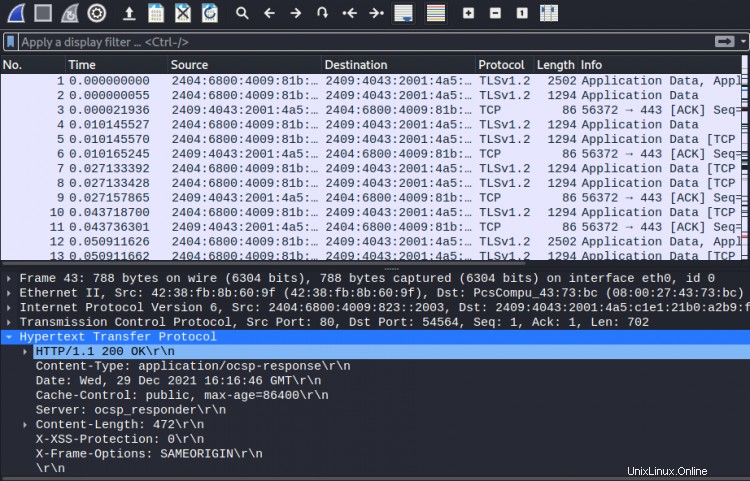

Inspección de paquetes con Wireshark

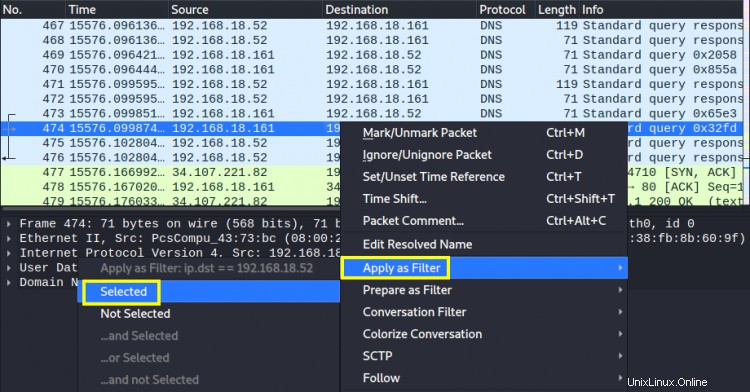

En la tabla que muestra el resumen del tráfico, haga clic en un paquete para ver sus diversos detalles. Esta es otra forma de crear un filtro personalizado. Cuando haga clic derecho en cualquier detalle, verá la opción 'Aplicar como filtro' y su submenú. Seleccione cualquier submenú para crear ese filtro:

Prueba de Wireshark

Tomemos ahora un ejemplo práctico para capturar e inspeccionar el tráfico en una interfaz de red usando Wireshark. En nuestro caso, hemos instalado Wireshark en Kali Linux y estamos interactuando con la interfaz ethernet 'eth0'. Ahora haz los siguientes pasos:

1. Después de iniciar Wireshark, seleccione la interfaz de la lista de dispositivos en la página de inicio. Haga clic en el icono azul en la barra superior izquierda o haga doble clic en el nombre de la interfaz para iniciar la captura.

2. Ahora inicie un navegador web y abra una página web como ‘www.howtoforge.com’ . Una vez cargada la página, detenga la captura presionando el ícono rojo cerca del botón de inicio.

3. La ventana de captura ahora tiene todos los paquetes que se transfirieron desde y hacia su sistema. Los diferentes tipos de tráfico se muestran en diferentes códigos de color como azul, negro, amarillo claro, etc.

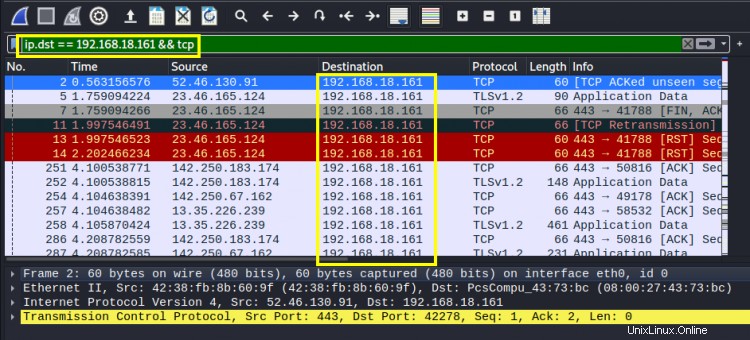

4. Si está buscando paquetes de un protocolo específico como TCP, use la barra de filtro para filtrar esas conexiones. Hay muchos procesos en segundo plano que se ejecutan en un sistema que utiliza el acceso a la red y, por lo tanto, intercambia paquetes con una red externa. Podemos filtrar paquetes que están destinados a nuestro sistema utilizando la función de filtrado de Wireshark. Por ej. para filtrar los paquetes TCP destinados a nuestro sistema, utilice el filtro:

ip.dst =='su_sistema_ip' &&tcp

Reemplace la etiqueta 'your_system_ip' con la IP de su sistema. En nuestro caso es 192.168.18.161. Veamos ahora el contenido de estos paquetes, haga clic con el botón derecho en cualquier paquete y, desde la lista de opciones, vaya a: 'Seguir -> Seguir flujo TCP' . Una nueva ventana debería verse similar a la ventana que se muestra a continuación:

Si no puede usar Wireshark para la conexión de red en tiempo real, también puede usar un archivo de rastreo de paquetes descargado.

Conclusión

Wireshark es una herramienta muy importante para analizar lo que sucede en su red. Tiene una amplia aceptación entre varios sectores de TI, como agencias gubernamentales, organizaciones comerciales e instituciones educativas. Al solucionar problemas de red, la inspección de paquetes es un paso muy importante y Wireshark juega un papel vital aquí. Se ha convertido en un estándar de la industria para analizar el tráfico de red.