TShark está diseñado como una CLI o interfaz de línea de comandos de Wireshark para capturar y analizar paquetes directamente desde la CLI. La mayoría de las personas desconocen TShark en comparación con Wireshark de uso común. TShark viene incluido con Wireshark. Esto es particularmente útil cuando una GUI no está disponible. Todas las opciones utilizadas en Wireshark también se admiten aquí. Por ej. los paquetes capturados pueden almacenarse en un archivo y luego recuperarse para su análisis. El formato de archivo de captura predeterminado es pcapng, que es el mismo que usa Wireshark. El beneficio de usar TShark es que se puede incluir en scripts (se puede usar dentro de un script de python) y se puede usar en sistemas remotos a través de SSH. El inconveniente es, por supuesto, que no tiene una GUI.

Al igual que Wireshark, TShark está disponible para los principales sistemas operativos:Linux, Mac OS, Windows.

¿Qué vamos a cubrir aquí?

En este tutorial, le explicaremos acerca de TShark y le presentaremos algunos casos de uso básicos. Vamos a sumergirnos con TShark. Para esta guía, usaremos Kali Linux, que viene pre-enviado con WireShark y TShark.

¿Qué necesitarás?

De hecho, es necesario tener un conocimiento profundo de los conceptos de redes informáticas y protocolos relacionados como TCP/IP, etc. Además, en algunos casos, es posible que se requieran derechos administrativos.

Instalación de TShark

TShark viene preinstalado en Kali Linux. Para instalar en el sistema Ubuntu/Debian use el comando:

$ sudo apt install tshark

Para otras distribuciones, use la forma de instalación predeterminada para instalar TShark. Para verificar la versión de TShark en su sistema, abra una terminal e ingrese:

$ tiburón -v

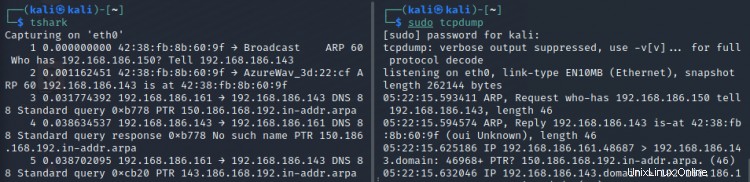

TShark vs Tcpdump

TSark tiene la misma capacidad que Wireshark. TShark funciona de la misma manera que tcpdump cuando no se usa ninguna opción. Incluso TShark es capaz de reemplazar tcpdump. Comparemos las dos herramientas por un momento. Mire la captura de pantalla a continuación, hemos ejecutado ambas herramientas sin ninguna opción:

Si observa detenidamente, notará que la salida de TShark es más legible por humanos en comparación con volcado de tcp. TShark usa la biblioteca pcap para capturar paquetes. De forma predeterminada, escribirá el archivo de salida en formato pcapng. Si desea algún otro formato, utilice la opción '-F' para enumerar y seleccionar entre los formatos disponibles.

Práctica con TShark

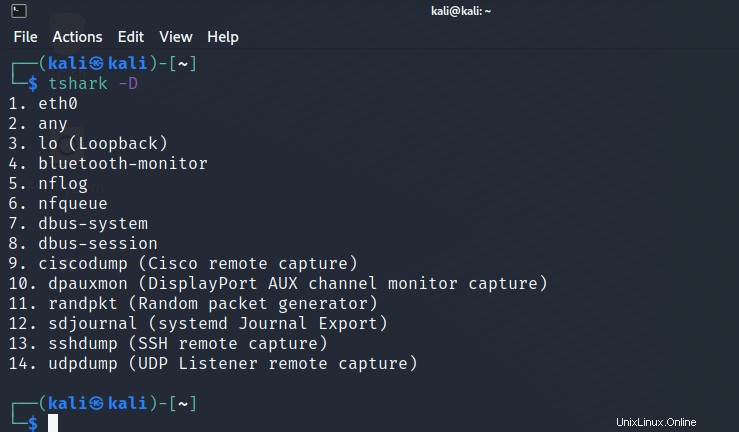

Pasemos ahora a ver algunos casos de uso de TShark. Primero comenzamos con la verificación de la interfaz disponible para que TShark capture. Dependiendo de su método de instalación, es posible que necesite tener privilegios 'sudo'. Ejecute el siguiente comando para obtener la lista de interfaces disponibles:

$ tiburón –D

Elegir la interfaz para escuchar

Por defecto, TShark captura en la primera interfaz que ve. Por lo tanto, de la lista anterior, TShark establecerá su objetivo en 'eth0'. Por lo tanto, si no especificamos la interfaz, automáticamente utilizará la interfaz 'eth0'. Sin embargo, queremos definir explícitamente la interfaz, necesitaremos usar la opción '-i':

$ tshark -i eth0

De esta manera, TShark capturará todo lo que pasa por él. Si queremos, podemos limitar el límite de captura a unos pocos paquetes, digamos a 10 paquetes, usando la opción '-c' o conteo de paquetes:

$ tshark -i eth0 -c 10

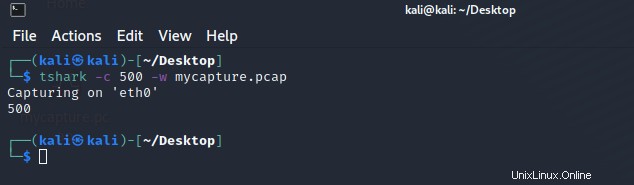

Almacenando los archivos de captura

Una cosa buena que tiene TShark es que podemos guardar las capturas en un archivo para su uso posterior. En el comando anterior, use la opción '-w' para guardar la captura en un archivo, diga mycapture.pcap:

$ tshark -c 500 -w micaptura.pcap

Para leer el archivo anterior, use el comando:

$ tshark -r mycapture.pcap

El resultado del comando anterior se mostrará en el terminal.

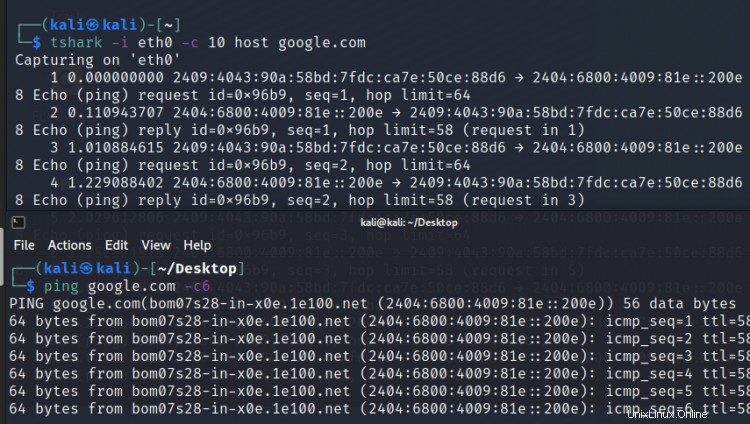

Especificación de un host de destino

Podemos configurar TShark para filtrar el tráfico que va y viene de un host específico, por ej. google.com. Para demostrarlo, enviemos una solicitud de ping a "google.com"

$ hacer ping a google.com

Ahora ejecutamos el comando TShark para capturar el tráfico anterior:

$ tshark -i eth0 -c 10 host google.com

Nota: También podemos usar la dirección IP del host en lugar del nombre de host.

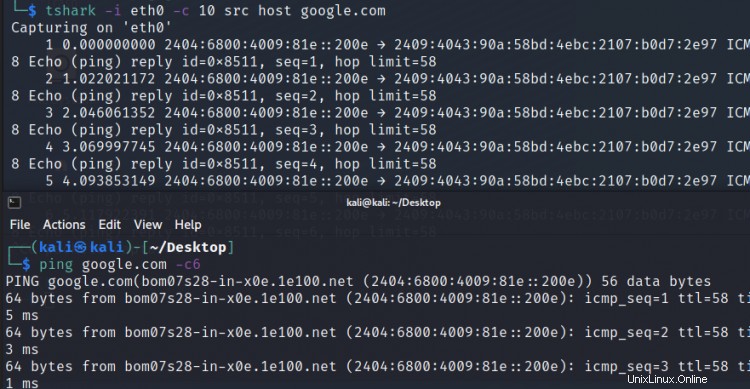

El comando anterior contiene todas las solicitudes de ping enviadas hacia y desde el host (google.com). Para filtrar el tráfico entrante, use el comando:

$ tshark -i eth0 src host google.com

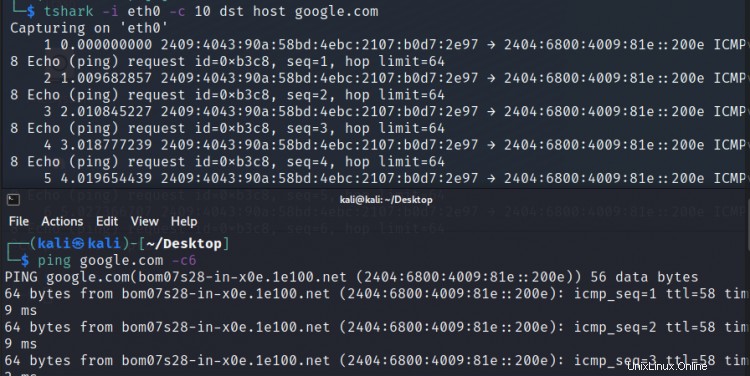

De la misma manera, use el siguiente comando para filtrar el tráfico saliente:

$ tshark -i eth0 host dst google.com

Al igual que una solicitud de ping, también podemos ejecutar un escaneo Nmap y guardar nuestros resultados en un archivo o analizarlo directamente con TShark.

Conclusión

TShark es una herramienta muy esencial para los analizadores de seguridad. Este artículo solo toca la superficie para hacerle saber lo que puede hacer con TShark. Hay todo un mundo de grandes posibilidades con TShark. Para explorar más sobre TShark, vaya a https://www.wireshark.org/docs/ donde encontrará videos de capacitación, guías, etc. Las páginas man de TShark también almacenan enormes fuentes de información.