Esta publicación trata sobre la auditoría de seguridad con Lynis

Introducción

Originalmente tenía la intención de escribir sobre cómo asegurar un sistema de servidor/estación de trabajo. Sin embargo, cambié de opinión después de darme cuenta de que ya existe esta herramienta probada en batalla llamada lynis que hace la auditoría por nosotros y también

nos proporciona sugerencias.

Lynis es una herramienta de auditoría de seguridad para sistemas operativos basados en Unix. En este artículo, voy a inspeccionar mi instalación predeterminada de Debian 11 con lynis y tratar de asegurar. Lynis realiza un análisis en profundidad del sistema. Esto incluye comprobaciones básicas como permisos en el sistema de archivos e incluso realizar pruebas específicas del software y las bibliotecas que están instaladas en un sistema.

De esta manera, solo usa y prueba los componentes relacionados con el sistema en el que está escaneando. Como ejemplo, para un servidor web solo incluirá las pruebas relacionadas con el servicio web después de realizar la verificación general.

Auditoría de seguridad con Lynis:instalación y realización de auditorías

Lynis es un software popular. Como tal, lo instalamos fácilmente en varios sistemas. En Debian, puedo instalarlo usando apt :

doas apt install -y lynis

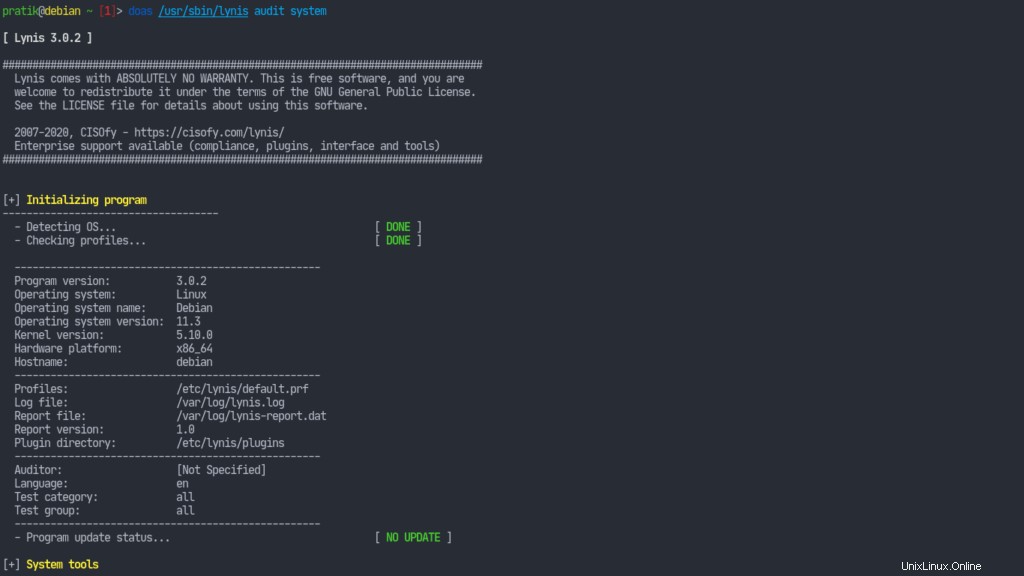

Ahora es el momento de probarlo. Estamos provistos de un montón de comandos. Podemos leer sobre ellos desde su página de manual. Para preguntarle a lynis para realizar una ejecución de auditoría del sistema:

sudo lynis audit system

Esto llevará algún tiempo.

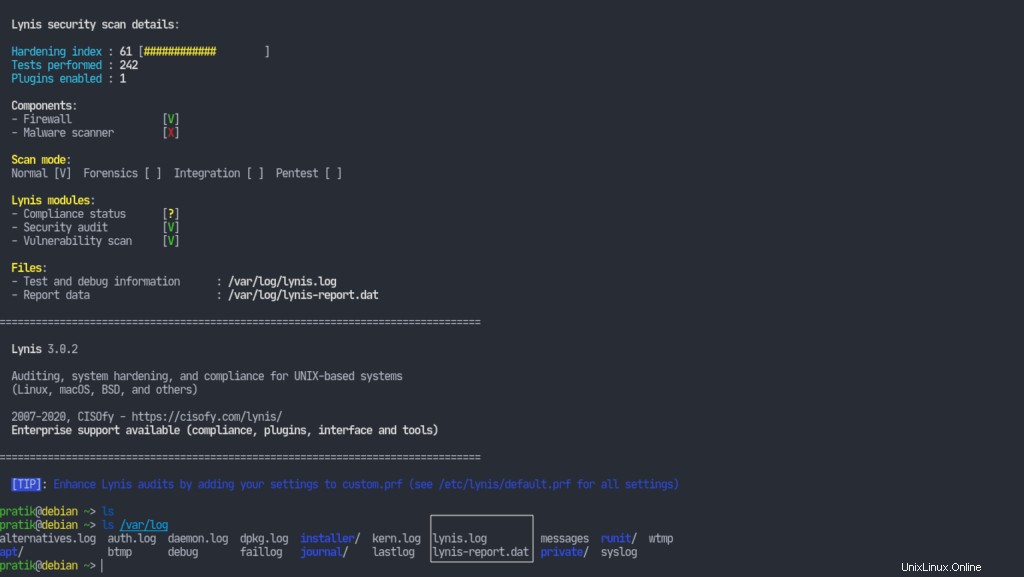

Lynis le da a nuestro sistema una puntuación de 61 , lo que significa que necesita algo de trabajo. También nos ha proporcionado dos archivos de registro para que los veamos. El lynis.log almacena todos los detalles técnicos del escaneo y el lynis-report.dat contiene las advertencias y sugerencias para que las veamos. Entonces, veamos qué sugerencias nos ha dado Lynis. Habrá toneladas de sugerencias.

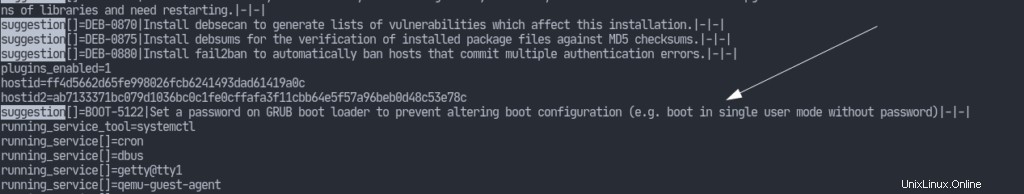

Configuración de una contraseña de cargador de arranque

Una de las sugerencias que ofrece Lynis aquí es establecer una contraseña para el gestor de arranque. Es de conocimiento común que puede ir al menú de su cargador de arranque, modificar la configuración de parámetros del kernel init=/bin/bash y restablezca fácilmente su contraseña de root. A veces, esto puede representar una amenaza para la seguridad. Es posible que deseemos asegurarnos de que ningún principal no autorizado pueda cambiar los parámetros de arranque. Siempre que establecer una contraseña de cargador de arranque no garantiza necesariamente todo. Es un nivel requerido en los múltiples niveles de seguridad que debe tener un sistema.

Anteriormente hemos tratado este tema en nuestro blog. Sin embargo, la tecnología está evolucionando rápidamente y algunos comandos se han quedado obsoletos. Por lo tanto, solo incluiré las últimas técnicas aquí.

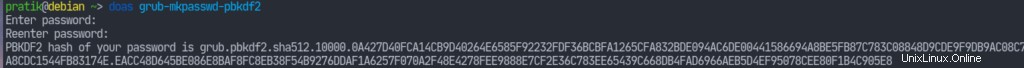

Así es como establece una contraseña para grub. Ejecute grub-mkpasswd-pbkdf2 comando y proporcione una contraseña.

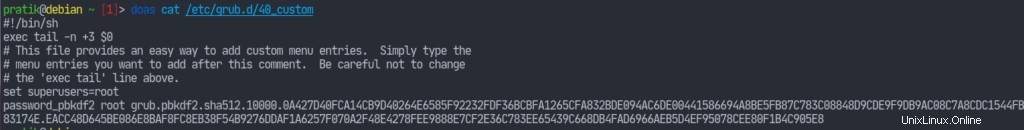

Ahora copie el texto que grub dice que es su contraseña y agregue lo siguiente a /etc/grub.d/40_custom , reemplazando los valores apropiados:

set superusers="<username>"

password_pbkdf2 <username> <copied password>

Ahora cambie los permisos del archivo de configuración para que solo sea modificable por root (doas es como sudo ):

doas chmod 600 /etc/grub.d/40_custom

Vuelva a generar los archivos de configuración de grub:

doas grub-mkconfig -o /boot/grub/grub.cfg

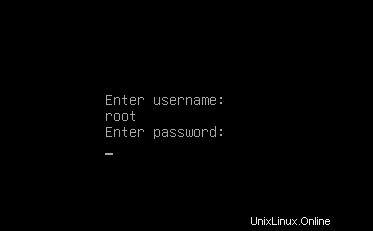

Luego, si reiniciamos el sistema e intentamos modificar los parámetros de arranque ingresando e en el menú del gestor de arranque, GRUB nos solicitará el nombre de usuario y la contraseña.

Asegurar un sistema es un proceso muy largo. Ergo, he decidido no cubrir todas las sugerencias que Lynis me ha dado en este único artículo. Más bien, esto será como una serie de artículos de varias partes donde repaso las sugerencias dadas por lynis y proceder a asegurar mi sistema aún más. Eso es todo por ahora; ¡Estén atentos para más!

Referencias

- Sitio web oficial

- Lynis – SourceForge

- Consejos y trucos de GRUB:Arch Wiki