Nmap o Network Mapper es sin duda la mejor herramienta de reconocimiento utilizada por los probadores de penetración modernos. Esta aplicación de código abierto ha recorrido un largo camino desde su creación y demostró ser un punto de inflexión en la seguridad de la red. Nmap se usa ampliamente para determinar información crítica de una sola red o rango de redes. Hay una lista interminable de comandos robustos de Nmap que permiten a los investigadores de seguridad detectar vulnerabilidades en una red. Los usuarios malintencionados también aprovechan mucho Nmap para determinar un punto de entrada a redes no autorizadas. Además, una gran biblioteca de scripts preconstruidos hace que Nmap sea más poderoso que nunca.

Comandos de Nmap para administradores de sistemas

Puede encontrar fácilmente problemas en redes externas simplemente realizando algunos escaneos Nmap simples. Tiene una excelente documentación, por lo que no tendrá que memorizar diferentes comandos de Nmap por completo. Puede encontrar fácilmente información del manual si sabe qué funcionalidad está buscando. Además, un conjunto preconstruido de sólidos scripts NSE ayuda a automatizar tareas comunes.

Comandos básicos de Nmap para principiantes

Dado que Nmap ofrece una combinación masiva de comandos, es esencial dominar primero los comandos básicos. Le mostraremos cómo realizar escaneos de red simples usando Nmap en la siguiente sección.

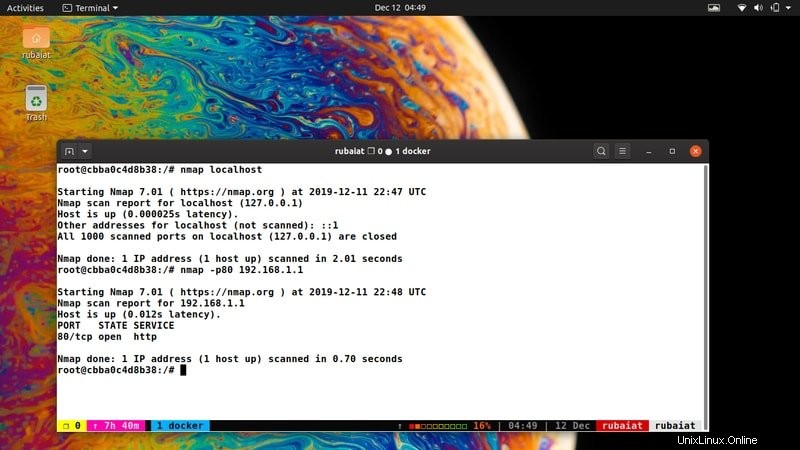

1. Escanear un único host

Un host es cualquier máquina conectada a una red en particular. Nmap permite a los administradores escanear hosts usando su dirección IP o nombre de host fácilmente. El siguiente comando escanea los 1000 puertos comunes y enumera todos los puertos abiertos, su estado y servicio.

$ nmap 192.168.1.1

Puede reemplazar la IP con el nombre de host si lo desea, como se muestra a continuación.

$ nmap hostname

2. Escanear varios hosts

- - Escanear múltiples hosts al mismo tiempo también es muy fácil usando Nmap. Puede hacerlo simplemente ingresando la IP o los nombres de host uno tras otro. El siguiente ejemplo le demuestra esto.

$ nmap 192.168.1.1 192.168.1.3 192.168.1.5 $ nmap hostname1 hostname2 hostname3

Nmap también proporciona una abreviatura útil para esto.

$ nmap 192.168.1.1,3,5

3. Rango de escaneo de direcciones IP

También puede escanear un rango de direcciones IP a la vez. El siguiente comando muestra esto en acción.

$ nmap 192.168.1.1-15

Este comando escaneará los primeros quince hosts de la subred. Mucha gente también usa el comodín para este propósito. Si agrega comodines a su búsqueda, se inspeccionarán todos los hosts disponibles.

$ nmap 192.168.1.*

Para escanear una subred completa, use el siguiente comando.

$ nmap 192.168.1.1/16

4. Leer hosts desde archivo y escanear

Nmap puede leer direcciones de host de archivos y luego escanearlos en busca de información de puertos. Primero, cree un archivo que contenga algunos hosts, como se muestra.

$ echo -e "192.168.1.1-10 \nlocalhost" >> /tmp/hosts $ cat /tmp/hosts

Ahora los hosts deben contener dos líneas que consisten en localhost y el rango de IP dado. Use el siguiente comando para leer esto usando Nmap.

$ nmap -iL /tmp/hosts

5. Excluir hosts de Nmap Scan

La opción –exclude permite a los usuarios excluir hosts específicos de un rango de IP determinado. Puede utilizar la opción –excludefile para excluir hosts de un archivo. Los siguientes comandos le demuestran esto.

$ nmap 192.168.1.1/24 --exclude 192.168.1.1,3,5 $ nmap -iL /tmp/hosts --excludefile /tmp/exclude

Aquí, el archivo /tmp/exclude contiene los hosts que no le interesan al usuario. No mostramos este archivo para que nuestra guía sea lo más concisa posible.

6. Aumentar el nivel de detalle del escaneo

La búsqueda predeterminada proporciona información bastante limitada. Nmap ofrece la opción -v para agregar más detalles a su búsqueda. Cuando se usa, esta bandera obligará a Nmap a generar información adicional sobre su búsqueda.

$ nmap -v 192.168.1.1

Simplemente agregar esta bandera mejorará la información de salida por un margen considerable. Además, también ayuda a los principiantes a visualizar cómo funciona Nmap bajo el capó.

7. Detectar información del SO

Nmap es una opción adecuada para muchos cuando se trata de detección remota de sistemas operativos. El indicador -A le dice a Nmap que busque y muestre información del sistema operativo sobre los hosts que está probando.

$ nmap -A 192.168.1.1 $ nmap -A -v 192.168.1.1

Por lo tanto, puede agregar el indicador -v para obtener información adicional sobre el resultado de su búsqueda. Es una excelente manera de dominar los comandos de Nmap para principiantes. El siguiente comando le muestra cómo detectar la información del sistema operativo para los hosts que residen en un archivo.

$ nmap -v -A -iL /tmp/hosts

8. Obtener información de firewall de hosts

Cualquier administrador de sistemas de la competencia mantendrá las redes protegidas por cortafuegos. Esto puede proporcionar información irrelevante a posibles búsquedas de Nmap. Sin embargo, puede averiguar fácilmente si un host está protegido por un firewall usando el siguiente comando.

$ nmap -sA 192.168.1.1 $ nmap -v -sA 192.168.1.1

Si es un usuario principiante de Nmap, le sugerimos que use el indicador detallado v tanto como sea posible. Le ayudará a comprender el funcionamiento de Nmap con mucho detalle.

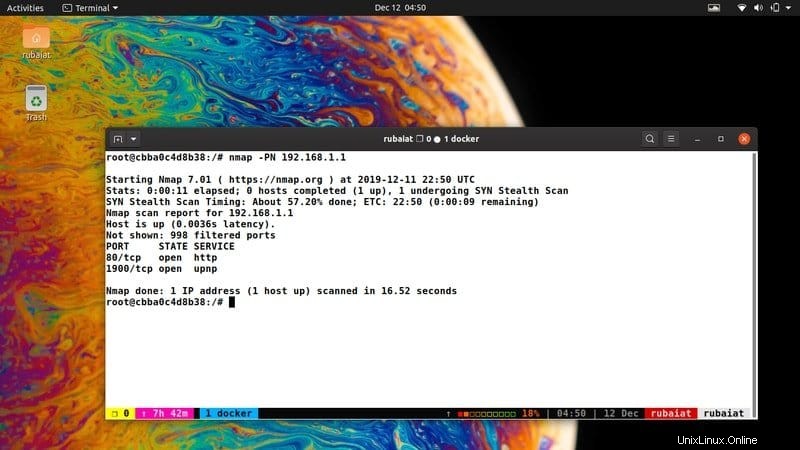

9. Analizar hosts protegidos por cortafuegos

Los hosts protegidos por cortafuegos externos tienden a enviar información innecesaria a escáneres remotos como Nmap. Si ha descubierto que su host de interés está protegido de esa manera, use el siguiente comando.

$ nmap -PN hostname $ nmap -PN 192.168.1.1

La dirección IP anterior representa el enrutador inalámbrico en mi red. Puede buscar cualquier host utilizando la IP o el nombre de host.

10. Escanear hosts IPv6

Aunque todavía no son las principales, las direcciones IPv6 existen y se convertirán en la representación estándar de los hosts remotos en un futuro cercano. Nmap ya implementa soporte para escaneo IPv6. El siguiente comando le muestra cómo hacer esto.

$ nmap -6 hostname $ nmap --6 2001:0db8:85a3:0000:0000:8a2e:0370:7334

La representación hexadecimal denota el host en el segundo ejemplo. Puede agregar indicadores adicionales para aumentar la calidad de los resultados de búsqueda de Nmap.

Comandos cotidianos de Nmap para administradores de red

Nmap ofrece una cantidad interminable de comandos y scripts útiles para administradores de red, piratas informáticos éticos y evaluadores de penetración. Discutimos algunos comandos comunes pero esenciales en la siguiente sección.

11. Escanear hosts en busca de puertos específicos

Nmap permite a los administradores verificar hosts solo para algunos puertos específicos. Los siguientes comandos demostrarán esto con los ejemplos necesarios.

$ nmap -p 21,22,80,443 localhost $ nmap -p 21,22,80,443 192.168.1.1

También puede especificar un rango de puertos, como se muestra a continuación.

$ nmap -p 1-65535 localhost

Este comando escaneará su red localhost en busca de todos los puertos comunes.

12. Métodos adicionales de escaneo de puertos

Nmap puede descubrir e inspeccionar todo tipo de puertos. Los siguientes ejemplos demuestran cómo escanear puertos UDP, usar comodines, etc. Para escanear puertos UDP, use el siguiente comando.

$ nmap -p U:53, 67, 111 192.168.1.1

Para escanear puertos TCP y UDP, use la siguiente sintaxis.

$ nmap -p -T:20-25,80,443 U:53, 67, 111 192.168.1.1

El siguiente busca puertos usando un comodín. Buscará todas las configuraciones de puertos disponibles para el host dado.

$ nmap -p "*" 192.168.1.1

El siguiente comando de Nmap busca solo los 10 puertos más comunes.

$ nmap --top-ports 10 192.168.1.1

13. Listar hosts sin escaneo de puertos

Dado que el escaneo de puertos de un host es intrusivo, muchos administradores no escanean directamente sus hosts en busca de puertos. Más bien, usan Nmap para enviar un ping simple para obtener una lista de hosts disponibles en una red. Los atacantes maliciosos también aprovechan estos métodos en un intento de permanecer invisibles.

$ sudo nmap -sn 192.168.1.0/24

Necesitará privilegios de sudo para aprovechar al máximo este comando. De lo contrario, Nmap no podrá enviar la solicitud TCP ACK y es posible que se pierdan hosts potenciales.

14. Realice un análisis rápido de hosts

Si usa Nmap para escanear hosts y puertos aleatorios, llevará bastante tiempo. En su lugar, podría usar el modo rápido en el que Nmap busca solo los puertos más comunes y aumenta el tiempo de exploración por algunos factores.

$ nmap -F 192.168.1.0/24 $ nmap -F localhost

La -F flag ingresa a Nmap en este modo rápido.

15. Mostrar solo puertos abiertos

Los escaneos de puertos de Nmap enumeran todos los puertos abiertos y filtrados para un host. Puede limitar su salida solo a aquellos hosts que tienen puertos abiertos. Sin embargo, este comando también imprime puertos posiblemente abiertos que quizás estén filtrados por aplicaciones externas.

$ nmap --open 192.168.1.1 $ nmap --open localhost

16. Vea por qué un puerto está en un estado determinado

Nmap permite a los usuarios investigar por qué un determinado puerto se encuentra en un estado específico. Deberá utilizar la opción -razón para obtener tales resultados. El siguiente comando demuestra esto en acción.

$ nmap --reason localhost $ nmap --reason 192.168.1.1

Los comandos anteriores mostrarán las razones detrás del estado actual de un puerto. Esta información es de gran ayuda en la depuración y permite a los expertos visualizar mejor sus puertos de destino.

17. Mostrar rutas e interfaces de red

Comprender las configuraciones de red es esencial tanto para los analistas de seguridad como para los usuarios malintencionados. Ambos quieren saber cómo se conecta un anfitrión potencial con la red mundial. Puede usar Nmap para delinear fácilmente las interfaces y rutas de un host seleccionado. El siguiente comando mostrará esto en acción.

$ nmap --iflist

El comando anterior mostrará las rutas e interfaces con información como el nombre del dispositivo, IP, puerta de enlace, etc.

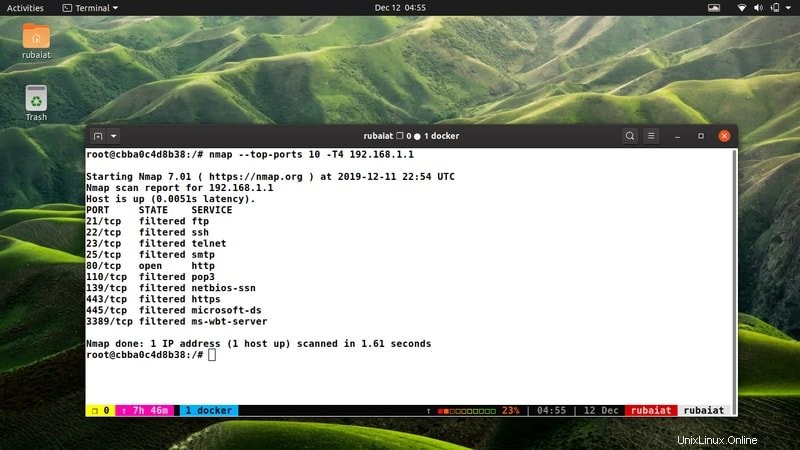

18. Establecer plantilla de tiempo

Una de las características más útiles de Nmap son sus robustos parámetros de tiempo. Puede controlar fácilmente la cantidad de tiempo que tarda cada escaneo de Nmap usando la opción -T. Los siguientes comandos muestran esto en acción.

$ nmap --top-ports 10 -T4 192.168.1.1

Este comando tardará mucho menos tiempo en completarse en comparación con la sintaxis estándar. Puede cambiar el valor de -T de 0 a 5, donde 5 denota la exploración más agresiva y 0 la más educada. Sin embargo, los parámetros de tiempo agresivos pueden hacer que Nmap bloquee los hosts bajo inspección. El escaneo Nmap predeterminado utiliza -T3.

19. Habilitar detección de sistema operativo

Aunque le mostramos cómo obtener información específica del sistema operativo mediante la opción -A, hay otra forma de hacerlo. El indicador -O habilita la detección del sistema operativo para un host o rango de hosts.

$ nmap -v -O localhost $ nmap -O 192.168.1.1/24

Es posible que estos comandos de Nmap no reconozcan algunos sistemas operativos, especialmente si están protegidos con firewalls. El siguiente ejemplo le muestra cómo usar la detección agresiva del sistema operativo para superar esto.

$ nmap -O --osscan-guess 192.168.1.1/24

20. Detectar información de servicio y versión

Los siguientes comandos demuestran cómo puede usar Nmap para detectar información de servicio y versión. Los usuarios malintencionados suelen utilizar esto para comprobar si un host está ejecutando algún servicio vulnerable o no.

$ nmap -sV 192.168.1.1/24

Agregar -sV habilita la detección de versiones de Nmap. Proporciona información muy similar a la que obtuvo anteriormente con la opción -A. Dado que este comando escanea todos los hosts disponibles para la subred 192.168.1.1/24, puede llevar más tiempo. El siguiente ejemplo acelera este proceso usando la opción -T mencionada anteriormente.

$ nmap -T5 -sV 192.168.1.1/24

21. Escanear hosts usando TCP SYN

A menudo encontrará firewalls de sistemas remotos que bloquean los pings ICMP estándar enviados por sus escaneos de puertos Nmap habituales. Puede usar el escaneo TCP SYN para salir de esta situación.

$ sudo nmap -PS20-25,80,110,443 192.168.1.1/24

El comando anterior permite que Nmap descubra si un host está activo y escanea sus puertos sin completar la comunicación TCP estándar.

22. Escanear hosts usando TCP ACK

El método TCP ACK funciona casi como el comando anterior. Sin embargo, funcionan muy bien para encontrar la existencia incluso de los hosts remotos más protegidos. Dado que los paquetes TCP ACK envían datos de reconocimiento a través de conexiones TCP establecidas, los hosts remotos deben informarles su ubicación.

$ sudo nmap -PA20-25,80,110,443 192.168.1.1/24

Los dos comandos anteriores permiten a los usuarios especificar puertos como lo hacen con -p. Sin embargo, ni -PS ni -PA permiten ningún espacio después de ellos. Así que tenga esto en cuenta, de lo contrario sus búsquedas no traerán información válida.

23. Obtener huellas dactilares del sistema operativo

OS Fingerprinting se refiere a la recopilación de información pasiva de hosts remotos durante las comunicaciones de red. Nmap permite a los administradores del sistema hacer esto fácilmente, como se demuestra a continuación. Esto es útil para encubrir la presencia de su exploración del cortafuegos del sistema remoto y seguir obteniendo información relevante del sistema operativo.

$ nmap -sT 192.168.1.1/24

El esquema de conexión anterior se conoce como escaneo de conexión TCP en Nmap.

24. Escanear utilizando protocolos IP

En algún momento puede encontrarse con hosts que no permiten los protocolos IP que está enviando. Puede solucionar este problema determinando qué protocolos IP permite el host mediante el siguiente comando.

$ nmap -v -sO 192.168.1.1

Una vez que obtenga los protocolos admitidos, puede usar el comando Nmap apropiado para escanear este host.

25. Buscar debilidades en Firewall/IDS

Es muy común que los probadores se topen con firewalls o sistemas de detección de intrusos que rechazan los intentos de escaneo de Nmap. Afortunadamente, los sólidos comandos de Nmap permiten a los usuarios sortear este problema brindándoles información sobre el firewall. Los siguientes comandos le demostrarán esto.

$ nmap -sN 192.168.1.1 $ nmap -sF 192.168.1.1 $ nmap -sX 192.168.1.1

El primer comando envía un indicador de TCP nulo, el segundo establece el bit FIN y el último establece los bits FIN, PSH y URG. Engañan a los cortafuegos sin estado para que proporcionen información sobre el estado de un puerto.

Comandos de Nmap para hackers éticos

Los hackers éticos son profesionales que buscan fallas potenciales, incluidas fallas de red en las infraestructuras de TI. Utilizan combinaciones avanzadas de las opciones de Nmap para solucionar las cosas rápidamente. La siguiente sección muestra algunos de estos comandos.

26. Escanear hosts remotos usando SCTP

El escaneo SCTP es una técnica de escaneo silenciosa pero útil preferida por los probadores debido a su efectividad. Solo los sistemas IDS altamente configurados pueden detectar tales escaneos, por lo que funcionan muy bien en escenarios de la vida real.

$ sudo nmap -sZ --top-ports 20 -T4 192.168.1.1/24

El comando anterior busca los 20 puertos comunes principales para la subred especificada. Puedes omitir el parámetro de tiempo si quieres ser más sigiloso y no tienes problema en esperar unos minutos más.

27. Escanear hosts remotos usando Idle Scan

También conocido como análisis de host zombi, este tipo de análisis crea literalmente un host zombi en la red y analiza otros hosts desde ese host.

$ sudo nmap -sI 192.168.1.103 192.168.1.101

En el comando anterior, 192.168.1.103 es el host zombie y 192.168.1.101 es la máquina remota de destino.

28. Escanear hosts remotos usando ARP Pings

Este es el mejor comando de Nmap para descubrir hosts remotos a partir de ahora. Dado que ningún firewall puede bloquear las solicitudes ARP, esta es una técnica útil para los probadores de redes experimentados.

$ sudo nmap -PR 192.168.1.1

Sin embargo, deberá tener acceso a la red local si desea utilizar este comando. Pero no debería ser un problema para los probadores de penetración profesionales.

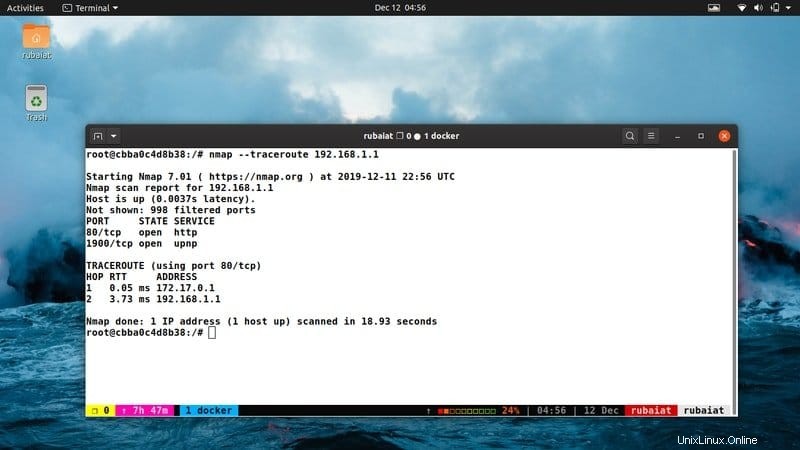

29. Determinar la ruta al host remoto

Si es un administrador de sistemas experimentado, es probable que ya haya trabajado con traceroute. Es una herramienta UNIX convincente que mapea rutas a máquinas de destino en una red. El siguiente comando demuestra cómo puede usar traceroute desde Nmap.

$ sudo nmap --traceroute 192.168.1.1

Este comando generará las distancias HOP y los tiempos para llegar al destino.

30. Deshabilitar la resolución DNS inversa para todos los hosts

De forma predeterminada, Nmap realiza una resolución DNS inversa solo para los hosts que se descubren en línea. Sin embargo, disminuyen el rendimiento de Nmap por un factor considerable. Los piratas informáticos éticos suelen desactivar esto para todos los hosts, ya que podrían obtener información de DNS legalmente de sus clientes.

$ nmap -n 192.168.1.1

Esto aumentará su velocidad de búsqueda por un margen significativo. Usualmente uso esto en lugar de -T para mantener mi velocidad de búsqueda mientras mantengo el anonimato.

31. Recuperar información de la versión

Anteriormente, obtuvimos información de la versión para el sistema operativo y otros servicios. El problema es que la mayoría de las veces Nmap muestra los servicios predeterminados asociados con un puerto. Esto puede causar problemas a los evaluadores, ya que los hosts pueden usar cualquier otro servicio en lugar del servicio predeterminado para algunos puertos.

$ nmap -V 192.168.1.1

Este comando mostrará mucha información relevante, como la plataforma, las herramientas de compilación, etc.

32. Detección de versión de control

Le mostramos cómo detectar información de versión de servicios remotos usando el indicador estándar -sV. El siguiente comando demuestra cómo controlar la detección de versiones utilizando comandos Nmap similares.

$ nmap -sV --version-intensity 5 192.168.1.1

Esto realiza una detección de versión muy agresiva y es probable que alarme al host remoto. Puede reducir el valor de la opción –version-intensity para aumentar el anonimato. Sin embargo, esto limitará la detección de versiones. El siguiente comando realiza un ligero acaparamiento del host especificado.

$ nmap -sV --version-intensity 1 192.168.1.1

33. Escanear hosts usando fragmentos de IP

Nmap permite a los administradores del sistema escanear hosts remotos mediante la utilización de paquetes IP fragmentados. Básicamente, divide los paquetes IP en partes pequeñas y los hace difíciles de detectar a través de IDS/cortafuegos externos.

$ sudo nmap -f 192.168.1.1

Los usuarios también pueden establecer compensaciones personalizadas mediante la opción –mtu, como se muestra a continuación.

$ sudo nmap --mtu 16 192.168.1.1

34. Usar direcciones IP de señuelo

Dado que la mayoría de los sistemas comerciales están protegidos por firewalls altamente configurados, a menudo detectan escaneos de puertos remotos muy rápido. Esto es problemático tanto para los auditores de seguridad como para los interruptores de sistemas intrusivos. Nmap permite a los usuarios usar IP de señuelo para encubrir su identidad con este fin.

$ nmap --top-ports 10 -D10.1.1.2, 10.1.1.4, 10.1.1.6 192.168.1.1

Supongamos que su IP es la segunda (10.1.1.4) y está escaneando 192.168.1.1. Ahora el host remoto sabrá sobre el escaneo pero no puede estar seguro de su origen.

Aproveche el motor de secuencias de comandos de Nmap (NSE)

El motor de secuencias de comandos Nmap (NSE) es una característica sólida que permite a los usuarios utilizar una gran cantidad de secuencias de comandos sólidas para realizar un reconocimiento efectivo. La siguiente sección muestra algunos comandos Nmap comunes que aprovechan los scripts NSE.

35. Usar secuencias de comandos seguras predeterminadas

NSE viene precargado con una gran cantidad de scripts seguros que realizan sus tareas excepcionalmente bien. El siguiente comando utiliza el script seguro predeterminado para la detección de versiones.

$ nmap -sV -sC 192.168.1.1

Por lo general, escanear con secuencias de comandos NSE en lugar de opciones estándar brindará información más precisa. El comando anterior ejecuta el script de detección de versión predeterminado para Nmap.

36. Usar secuencias de comandos NSE específicas

Puede ubicar todos los scripts NSE disponibles en su sistema usando el comando $ localizar *.nse. Estos scripts se escriben con Lua y permiten a los usuarios crear scripts personalizados que desee. El siguiente comando usa un script NSE específico llamado whois-ip .

$ nmap --script=whois-ip.nse scanme.nmap.org

Puede reemplazar fácilmente el nombre de host con su IP de destino para obtener información relevante de whois. Tenga en cuenta que la extensión .nse no es obligatoria.

37. Buscar archivos/directorios comunes

El http-enum.nse El script NSE envía más de 2000 consultas para archivos y directorios comunes. Puede usar este script para obtener información crítica sobre si algunos servicios conocidos existen en un servidor remoto o no.

$ nmap -n --script=http-enum.nse 192.168.1.1

Este comando intentará obtener información esencial del servicio utilizando dicho script.

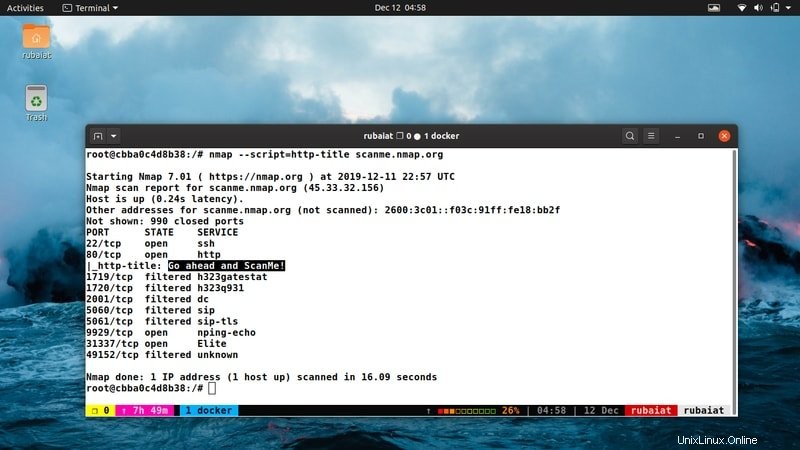

38. Obtener títulos de página HTTP

Puede utilizar el http-title de Nmap script para obtener los títulos de páginas web remotas. Esto puede ser extremadamente útil para deducir el contenido de los servidores remotos. Consulte el siguiente comando para ver esto en acción.

$ nmap --script=http-title 192.168.1.1

Este comando buscará y mostrará el título HTTP.

39. Use varias categorías de secuencias de comandos

De forma predeterminada, los scripts NSE se clasifican según su uso, como bruto, descubrimiento, explotación y vulnerabilidad. Puede indicarle a Nmap que use todos los scripts que pertenecen a algunas categorías, como se muestra a continuación.

$ nmap --script discovery,brute 192.168.1.1

El comando anterior utilizará todos los scripts NSE que pertenecen a las categorías descubrimiento y bruto. Por lo tanto, intentará descubrir hosts disponibles e intentará forzarlos por fuerza bruta.

40. Usar comodines para la selección de guiones

Nmap le permite usar el carácter comodín "*" para seleccionar todos los scripts que coincidan con algunos criterios. El siguiente comando utilizará todos los scripts que comienzan con ssh.

$ nmap --script "ssh*" 192.168.1.1

Puede agregar opciones adicionales a este tipo de comandos de Nmap para una mayor flexibilidad.

41. Usar expresiones booleanas para la selección de guiones

Nmap permite a los usuarios seleccionar sus scripts NSE usando expresiones booleanas como and, or, not. Los siguientes comandos demostrarán algunos ejemplos de esto.

$ nmap --script "not vuln" 192.168.1.1 $ nmap --script "default or broadcast" 192.168.1.1 $ nmap --script /path/to/scripts 192.168.1.1

El primer ejemplo carga todos los scripts NSE excepto vuln. El segundo comando carga scripts de categorías predeterminadas o de transmisión. El ejemplo final carga scripts desde un directorio. Puede escribir scripts NSE personalizados y cargarlos de esta manera.

42. Obtenga la documentación del guión

Dado que Nmap ofrece una gran cantidad de scripts predeterminados y personalizados, es difícil recordar los detalles sobre ellos. Afortunadamente, Nmap ofrece una excelente documentación para sus scripts NSE. Los siguientes comandos le mostrarán cómo invocarlos para obtener información detallada.

$ nmap --script-help "ssh-*" $ nmap --script-help "ssh-*" and "discovery"

El primer ejemplo muestra ayuda para todos los scripts que comienzan con ssh- y el segundo muestra scripts de detección junto con los ssh-ones.

Comandos varios de Nmap

Dado que los comandos de Nmap permiten a los usuarios combinar una gran cantidad de opciones, puede crear fácilmente una cantidad interminable de comandos. Describimos algunos comandos de uso frecuente en la siguiente sección.

43. Inspeccionar vulnerabilidad Heartbleed

La vulnerabilidad SSL Heartbleed es una superficie de ataque bien conocida para iniciar atacantes malintencionados. El siguiente comando verifica si un host contiene esta vulnerabilidad usando el script NSE heartbleed.

$ nmap -sV -p 443 --script=ssl-heartbleed 192.168.1.1

El resultado de este comando puede ayudar a los administradores de red a buscar servicios SSL desactualizados y parchearlos antes de cualquier intento de intrusión.

44. Recuperar información de IP

Desenterrar información de IP es una de las primeras tareas que realizan los atacantes remotos cuando verifican un objetivo. Parte de la información IP esencial incluye datos whois, geolocalización, etc. El siguiente comando ilustra el uso de Nmap en dicho reconocimiento pasivo.

$ nmap --script=whois*,ip-geolocation-maxmind,asn-query 192.168.1.1

Este comando encuentra información sobre la entrada whois, la geolocalización y las consultas asn del host remoto mediante scripts NSE listos para usar.

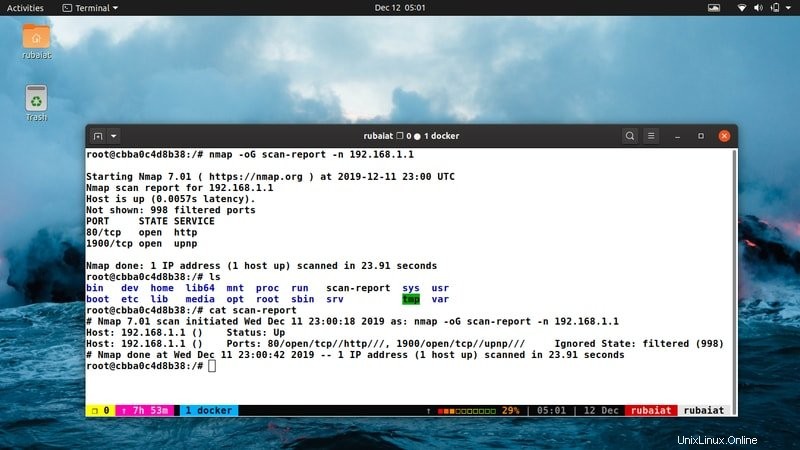

45. Guardar salidas de Nmap

Aunque el formato de salida predeterminado de Nmap es excelente, a menudo querrá guardar la salida de su escaneo para usarla más adelante. Es muy fácil, como puede ver en los siguientes ejemplos.

$ nmap -oN scan-report -n 192.168.1.1 $ nmap -n 192.168.1.1 > scan-report

El primer ejemplo escanea el host remoto y guarda la salida en un archivo llamado informe de escaneo en el directorio actual. También puede hacer esto usando el operador de redirección de Unix, como se demuestra en el segundo ejemplo.

46. Formatos de salida adicionales

Hay varios comandos de Nmap que permiten a los usuarios formatear su salida de manera más conveniente. Los siguientes ejemplos demuestran algunos esenciales para usted.

$ nmap -oX scan-report.xml -n 192.168.1.1 $ nmap -oG scan-report -n 192.168.1.1 $ nmap -oA scan-report -n 192.168.1.1

El primero guarda los resultados del escaneo como un archivo XML. El segundo ejemplo guarda el resultado en un formato al que grep puede acceder fácilmente. El último ejemplo le dice a Nmap que guarde los resultados en todos los formatos.

47. Escanear servicios UDP reflectantes DDoS

A menudo, los atacantes aprovechan los ataques DDoS basados en UDP para derribar objetivos remotos. El siguiente comando de Nmap escanea una red de destino en busca de tales servicios reflexivos de DDoS y proporciona consejos sobre cómo bloquearlos por completo,

$ nmap –sU –A –PN –n –pU:19,53,161 –script=snmp-sysdescr,dns-recursion,ntp-monlist 192.168.1.1

Aunque aparentemente complejo, no es más que un comando con varias opciones y scripts.

48. Enviar resultados de escaneo de Nmap a Nikto

Nikto es un atractivo escáner de vulnerabilidades que se utiliza para detectar archivos peligrosos, CGI mal configurados, servidores heredados, etc. El siguiente comando envía los resultados del análisis de Nmap a Nikto.

$ nmap --top-ports 10 192.168.1.1/24 -oG - | /path/of/nikto.pl -h -

Ahora Nikto usará su resultado de Nmap para realizar su propio escaneo.

49. Agarrar banner usando NSE Script

La captura de banners es una técnica de recopilación de información ampliamente utilizada que revela información de servicio de puertos abiertos en hosts remotos. El siguiente comando captura los banners de una red utilizando el script de banner NSE.

$ nmap --script=banner 192.168.1.1/24

50. Consultar la documentación de Nmap

Dado que Nmap ha crecido en gran medida con el tiempo, es bastante difícil recordar todas sus funciones para los principiantes. Afortunadamente, la documentación de Nmap brinda información excelente para ayudar a los usuarios a comenzar con este problema.

$ nmap --help $ man nmap

El primer comando le proporcionará todas las opciones disponibles para Nmap. Puede consultar el manual si busca información detallada utilizando el último.

Pensamientos finales

Los comandos de Nmap son mucho más poderosos de lo que mucha gente piensa. Los usuarios experimentados pueden descubrir fácilmente servidores web vulnerables e información relacionada con solo unos pocos comandos. Los piratas informáticos confían en dicha información para crear sus hazañas y comprometer hosts remotos. Por lo tanto, es esencial que los administradores de red conozcan estas cosas y solucionen estos problemas para sus infraestructuras.

Otra cosa importante a tener en cuenta al usar tales técnicas de escaneo es la legalidad. A la mayoría de la gente simplemente no le gustará que husmees su red. Por lo tanto, siempre obtenga privilegios autorizados antes de realizar tales tareas. Sin embargo, puede practicarlos en máquinas virtuales personales o plataformas en contenedores.