Network mapper, abreviado como Nmap, es una herramienta de escaneo de red de código abierto que escanea hosts remotos y sondea en busca de una gran cantidad de información, como puertos abiertos, versiones del sistema operativo y versiones de servicios que escuchan en los puertos abiertos. Dependiendo de los argumentos utilizados, Nmap también revela vulnerabilidades subyacentes del sistema asociadas con vulnerabilidades obsoletas basadas en CVSS (Common Vulnerability Scanning System). Por esta razón, Nmap es una valiosa herramienta de reconocimiento para realizar pruebas de penetración y revelar lagunas que los piratas informáticos pueden aprovechar. De hecho, viene preinstalado en Kali y Parrot OS, que son sistemas operativos dedicados a las pruebas de penetración y análisis forense digital.

En este artículo, destacamos algunos de los útiles comandos de Nmap que lo ayudan a recopilar información útil sobre hosts remotos.

Sintaxis básica de Nmap

El comando Nmap más básico consiste en escanear un solo host y solo requiere la dirección IP o el nombre de host del objetivo remoto como argumento.

$ nmap hostname

O

$ nmap remote-host-ip

Profundicemos ahora en algunos casos de uso de Nmap. En esta guía, escanearemos hosts remotos usando Kali Linux.

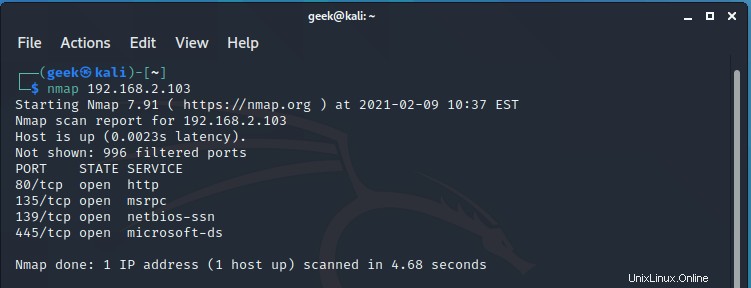

Escanear un solo host remoto

Escanear un solo host es bastante sencillo. Todo lo que necesita es pasar la dirección IP del host remoto o el nombre de dominio como argumento. Por ejemplo,

$ nmap 192.168.2.103

El informe de exploración de Nmap incluye detalles como los puertos abiertos, el estado del puerto y los servicios que escuchan en los puertos.

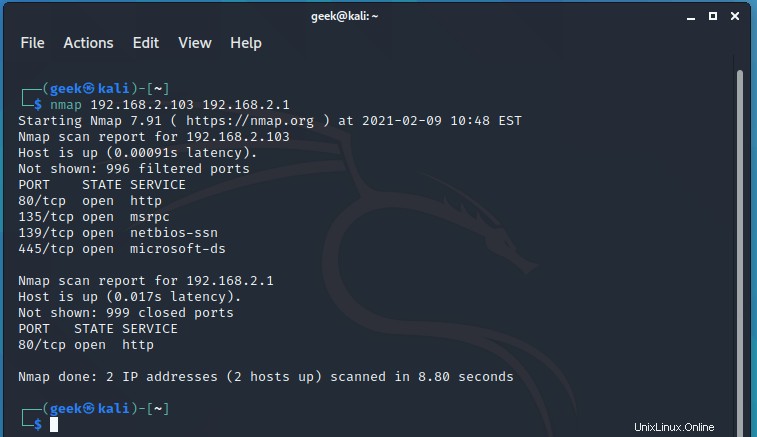

Escanear múltiples hosts remotos

En un escenario en el que tenga varios hosts remotos, simplemente pase sus direcciones IP en una sola línea como se muestra.

$ nmap 192.168.2.103 192.168.2.1

Si desea escanear direcciones IP de host remoto consecutivas, simplemente agregue el sufijo de la dirección de la siguiente manera:

$ nmap 192.168.2.1,2,3,4

El comando anterior escanea los hosts remotos 192.168.2.1, 192.168.2.2, 192.168.2.3, y 192.168.2.4

Escanear una variedad de hosts remotos

Si tiene hosts remotos en un rango de direcciones IP, puede especificar el rango separado por un guión.

$ nmap 192.168.2.100-105

Esto escaneará todos los hosts remotos desde 192.168.2.100 a 192.168.2.105 rango.

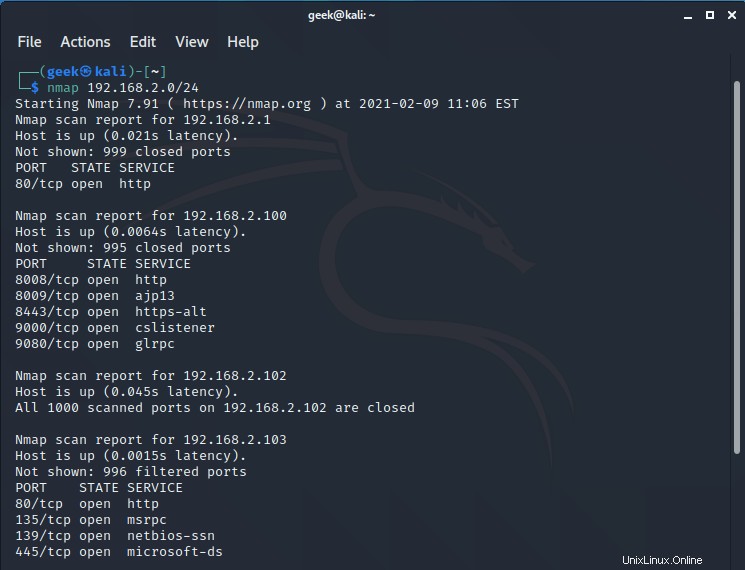

Escanear una subred

Puede escanear una subred completa haciendo uso de la notación CIDR. Por ejemplo, el siguiente comando escanea todos los hosts remotos en 192.168.2.0 subred.

$ nmap 192.168.2.0/24

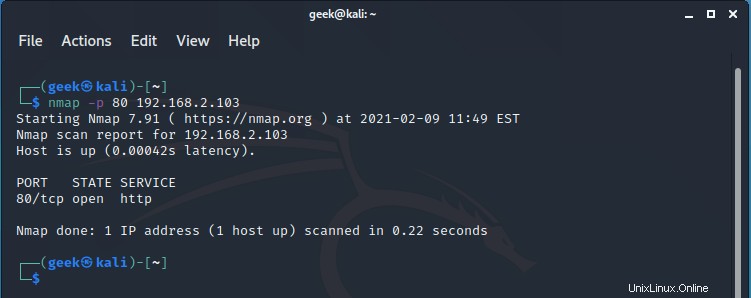

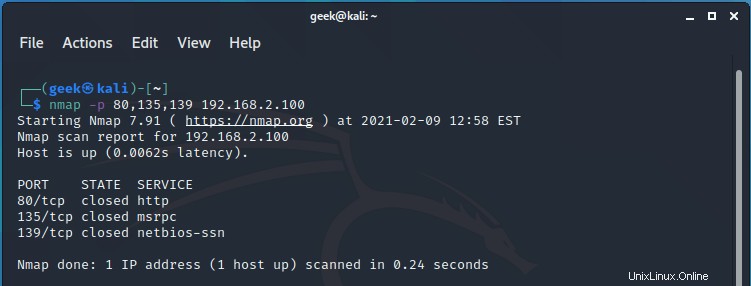

Escaneo de puertos usando Nmap

Puede indicarle a Nmap que escanee explícitamente los puertos abiertos en un host de destino usando -p bandera seguida del número de puerto. En el siguiente ejemplo, buscamos el puerto 80 en el host remoto.

$ nmap -p 80 192.168.2.100

Para especificar múltiples puertos, puede enumerarlos usando comas como se muestra a continuación.

$ nmap -p 80,135,139 192.168.2.100

Para escanear todos los puertos abiertos en un destino, use el –abrir bandera. Aquí, estamos analizando Metasploitable Linux, que es una instancia virtual intencionalmente vulnerable para realizar pruebas de penetración.

$ nmap --open 192.168.2.107

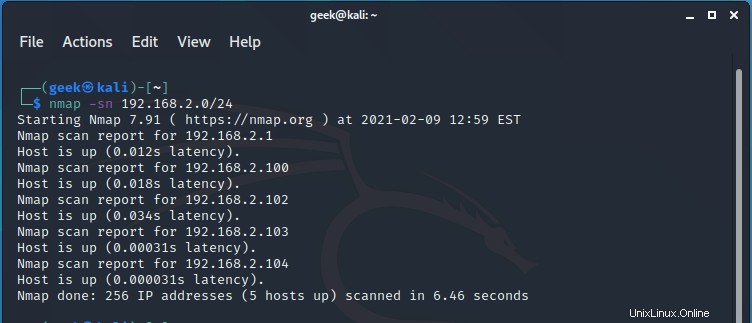

Buscar hosts remotos activos

Si solo desea saber qué hosts remotos están activos en su subred, pase -sn bandera como se muestra. El resultado no será nada sofisticado, solo un breve resumen de los hosts activos.

$ nmap -sn 192.168.2.0/24

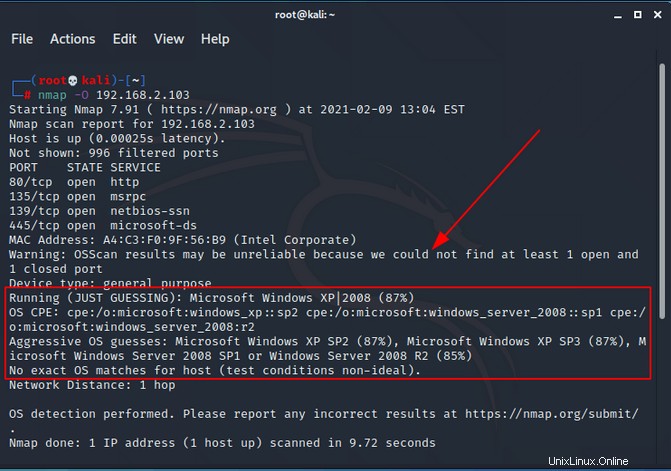

Huellas digitales del sistema operativo

El indicador -O le permite incluso detectar el sistema operativo del host hasta cierto punto. Sin embargo, esto no le brinda la versión exacta del sistema operativo del objetivo. En el siguiente ejemplo, estamos escaneando un host que se ejecuta en Windows 10, pero las conjeturas del sistema operativo sugieren que es probable que el host remoto sea Windows XP SP2 o Windows Server 2008/2008 R2.

# nmap -O 192.168.2.103

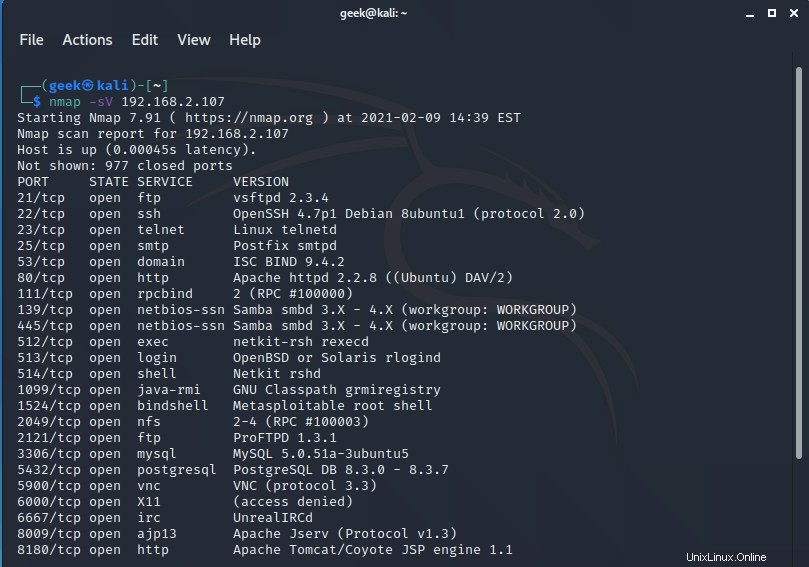

Detección de servicios

Puede llegar al meollo de la cuestión de los servicios que escuchan en los puertos asociados utilizando -sV bandera. Los servicios comunes incluyen SSH (puerto 22), HTTP (puerto 80) y DNS (puerto 53). La detección de servicios es una de las tareas de análisis más críticas. Ayuda a señalar versiones de servicio desactualizadas que pueden hacer que el sistema sea vulnerable a vulnerabilidades y ataques.

$ nmap -sV 192.168.2.107

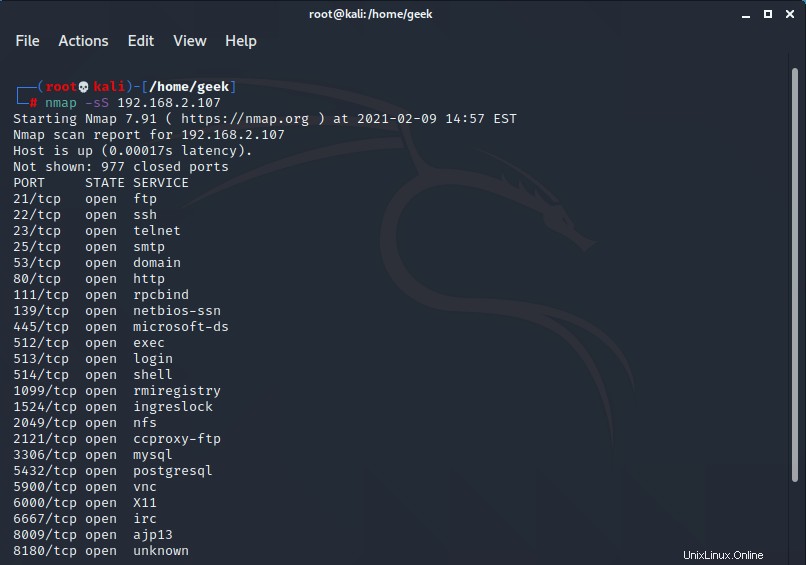

Realice un escaneo sigiloso usando Nmap

Un escaneo sigiloso, también abreviado como escaneo SYN, es un tipo de escaneo discreto que escanea rápidamente múltiples puertos en el menor tiempo posible. Se envía un paquete SYN al objetivo remoto y cuando se recibe la respuesta, Nmap puede informar si el puerto está abierto, filtrado o cerrado.

$ nmap -sS 192.168.2.107

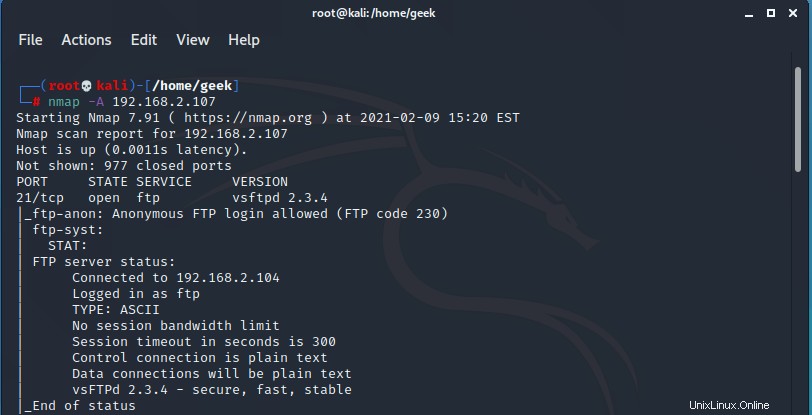

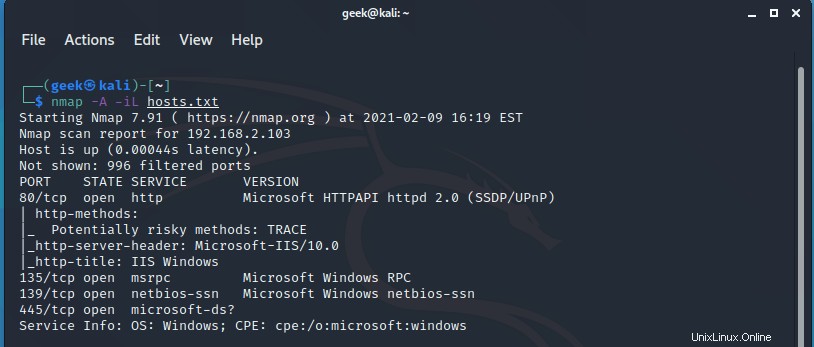

Realizar un escaneo detallado

El -A flag realiza una inspección profunda de los puertos del objetivo remoto y brinda detalles más precisos sobre la versión de los servicios en ejecución y también señala cualquier vulnerabilidad con el servicio.

$ nmap -A 192.168.2.107

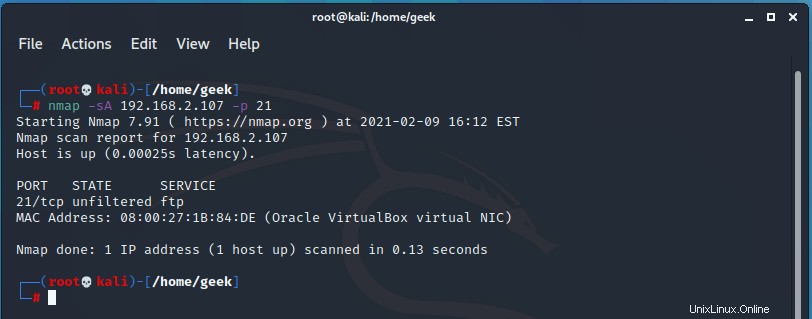

Realizar la identificación del cortafuegos

El Nmap también puede realizar la identificación del cortafuegos para comprobar si los puertos están filtrados o no. El -sA La opción verifica si el firewall está habilitado y debe combinarse con el indicador -p y el número de puerto. "Sin filtrar" implica que el puerto no está detrás de un firewall, mientras que "filtrado" significa que está abierto en un firewall que está habilitado.

$ nmap -sA 192.168.2.107 -p 21

Escanear protocolos TCP o UDP

Si solo desea escanear puertos TCP, use -sT bandera como se muestra.

$ nmap -sT 192.168.2.107

Si elige escanear para revelar solo los protocolos UDP, use -sT opción.

# nmap -sU 192.168.2.107

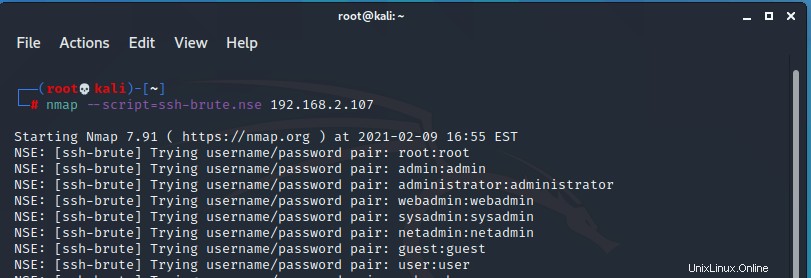

Uso de scripts de Nmap para escanear vulnerabilidades

Nmap Scripting Engine, abreviado como NSE, proporciona scripts de Nmap que amplían las funcionalidades de Nmap. Los scripts de Nmap se utilizan principalmente para investigar vulnerabilidades y detectar malware. Estos scripts vienen preinstalados en Kali Linux y se encuentran en /usr/share/nmap/scripts sendero. Tienen una extensión de archivo .nse única.

Por ejemplo, para verificar si un host remoto puede ser forzado usando SSH, use el siguiente script Nmap.

$ nmap --script=ssh-brute.nse 192.168.2.107

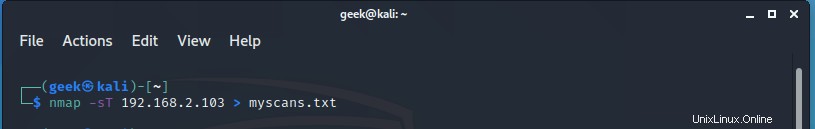

Guardar resultados de análisis de Nmap

Si tiene prisa y desea guardar los resultados de un escaneo de Nmap para revisarlos más adelante, puede usar la redirección mayor que el signo> como se muestra.

$ nmap -sT 192.168.2.103 > myscans.txt

Escanear hosts desde un archivo de texto

Alternativamente, puede escanear sus hosts remotos que están definidos en un archivo de texto. Para leer el archivo, utilice –iL opción.

$ nmap -A iL hosts.txt

Conclusión

Hemos enumerado 15 comandos de Nmap que puede usar para comenzar a escanear sus hosts remotos. Hay cientos y cientos de comandos de Nmap y scripts de Nmap que se utilizan para escanear hosts y detectar vulnerabilidades. Esperamos que ahora tenga los conceptos básicos de Nmap y ejecute comandos para revelar información sobre objetivos remotos. Si está considerando escanear los activos de una organización, asegúrese de solicitar el permiso de la gerencia para no meterse en problemas.