Ahora estamos en la parte 4 de esta serie de cinco partes titulada:Comandos de Linux utilizados con frecuencia por los administradores de sistemas de Linux . Al final de esta serie, cubriremos al menos 50 comandos. Hasta ahora, hemos abordado alrededor de 60 comandos que suelen utilizar los administradores de sistemas de Linux y los usuarios avanzados. Consulte también las partes 1, 2, 3 y 5.

Veamos ahora otro conjunto de comandos y herramientas de línea de comandos que se usan con frecuencia para la administración del sistema de archivos, la seguridad, los permisos, las redes y otras tareas administrativas realizadas en los sistemas Linux. Después de que se publique la parte final de esta serie, agruparé los comandos relacionados y vincularé las cinco partes.

Ya sea un usuario avanzado de escritorio de Linux o un administrador de sistemas de Linux experimentado,

te encontrarás usando estos comandos con frecuencia. (Parte 4 de 5)

Los comandos que se enumeran a continuación son útiles para descargar archivos remotos, usar WHOIS desde la línea de comandos, agregar usuarios, convertir y copiar archivos, etc. También son útiles cuando se intenta arreglar un sistema Linux que no arranca. Del mismo modo, también puede bloquear fácilmente su sistema si no está familiarizado con el uso de algunos de estos comandos. Como tal, recomiendo encarecidamente probar primero algunos de estos comandos en su entorno de prueba y laboratorio doméstico. Consulte la guía de configuración de mi laboratorio doméstico.

1. wget – recupere archivos a través de HTTP, HTTPS, FTP y FTPS.

wget es una herramienta de línea de comandos utilizada para descargar archivos a través de HTTP, HTTPS, FTP y FTPS. Debido a que wget es solo de línea de comandos, esto significa que también se puede llamar desde scripts, trabajos cron y otros métodos que no son GUI. La sintaxis de wget es la siguiente:

wget [option] [url]

Entonces, por ejemplo, si desea descargar el manual oficial de wget (un archivo PDF), puede usar el siguiente comando:

# wget https://www.gnu.org/software/wget/manual/wget.pdf

¿Qué pasa con CURL?

Los wget más comunes la alternativa es curl . Curl admite más protocolos, incluidos FTPS, Gopher, HTTP, HTTPS, SCP, SFTP, TFTP, Telnet, DICT, LDAP, LDAPS, IMAP, POP3, SMTP y URI. Curl es una utilidad extremadamente flexible; puede, por ejemplo, usarlo para probar el TTFB (Tiempo hasta el primer byte) de un sitio web y muchos otros usos.

Aquí hay un ejemplo de un comando curl:

# curl -o /dev/null -w "Conn: %{time_connect} TTFB: %{time_starttransfer} Total: %{time_total} \n" https://haydenjames.io/

El comando anterior ejecuta una verificación TTFB en cualquier URL del sitio web. Usa man curl para obtener una explicación de los argumentos de comando anteriores. Además, lee Todo sobre curl.

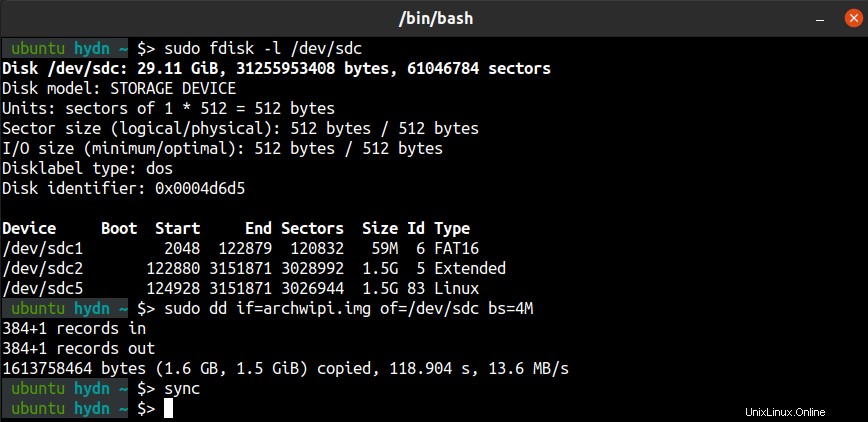

2. dd – convertir y copiar archivos.

Uso de dd – Siempre verifique dos veces que haya seleccionado el nombre de dispositivo correcto.

Originalmente dd significaba “Copiar y convertir” , pero se le cambió el nombre porque la C compilador ya usado cc . (Fuente: man dd de Unix-V7 en PDP-11) Dicho esto, muchos han nombrado sabiamente a dd como el “destructor de datos” o “destructor de discos” .

dd es una utilidad muy versátil disponible para Linux. El dd El propósito principal de la utilidad de línea de comandos es convertir y copiar archivos. Uno de los usos más populares de dd es crear unidades de arranque USB desde un archivo .img o .iso. Por ejemplo, cuando configure por primera vez la Raspberry Pi, deberá copiar el sistema operativo en una memoria USB (también conocida como memoria USB) para la cual puede usar el dd. comando.

Por ejemplo, este es el comando para escribir un .img o .iso en una memoria USB u otro dispositivo de almacenamiento de arranque:

$ sudo dd if=xbmc_new_os.img of=/dev/sdX bs=4M

Cambiar /dev/sdX al correcto nombre del dispositivo.

Advertencia:¡Perderá sus datos si proporciona un nombre de dispositivo incorrecto!

También puede invertir ese comando para hacer una copia de seguridad del USB en su sistema Linux. Sin embargo, si el USB es de 32 GB y el almacenamiento utilizado es de solo 8 GB, entonces no querrá hacer una copia de seguridad de todo el dispositivo de 32 GB. Puede usar el siguiente comando y reemplazar "XXXX" con el número de bloques + 1 del espacio utilizado en el USB. Puede encontrar esto usando fisk -l comando, como se explica a continuación.

$ sudo dd if=/dev/sdx of=new_os_backup.img bs=512 count=XXXX

Cambiar /dev/sdX al nombre de dispositivo correcto.

Hay muchos otros usos de dd dominio. Por ejemplo, el dd El comando puede comparar el rendimiento de los dispositivos de almacenamiento (es decir, el dispositivo de almacenamiento SSD) e incluso puede comparar su CPU.

Lea también: Su proveedor de alojamiento web no quiere que lea esto:Compare su VPS.

Echa un vistazo a man dd .

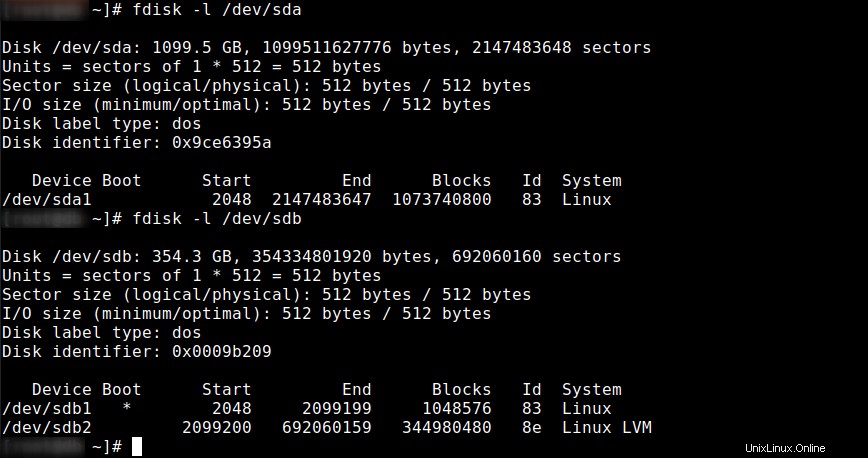

3. fdisk – manipular la tabla de particiones del disco.

La utilidad fdisk se utiliza para realizar cambios en la tabla de particiones de los dispositivos de almacenamiento. Puede usar el siguiente comando para enumerar la tabla de particiones de todos los dispositivos en un sistema Linux.

# fdisk -l

Para mostrar la partición de un dispositivo específico, incluya el nombre del dispositivo. (ver el ejemplo en la captura de pantalla anterior):

# fdisk -l /dev/sda

Dispositivo: Muestra el nombre del dispositivo, seguido del número de partición.

Arranque: La columna Arranque muestra que la primera partición, /dev/sda1, tiene un asterisco (*), lo que indica que esta partición contiene los archivos requeridos por el cargador de arranque para arrancar el sistema.

Inicio y Fin: Muestra el inicio y el final de los bloques utilizados para cada partición.

Bloques: muestra el número de bloques asignados a la partición.

Id y Sistema: Muestra el tipo de partición.

fdisk es una utilidad basada en cuadros de diálogo para la creación y manipulación de tablas de partición. Los dispositivos de bloque se pueden dividir en uno o más discos lógicos llamados particiones. Esta división se registra en la tabla de particiones, que normalmente se encuentra en el sector 0 del disco. fdisk admite tablas de partición GPT, MBR, Sun, SGI y BSD. Una tabla de particiones defectuosa se puede arreglar con fdisk .

Para ingresar a la utilidad controlada por comandos fdisk, use el siguiente comando (reemplace sdX según corresponda):

# fdisk /dev/sdX

Además, lea Particionamiento con fdisk.

Algunos comandos relacionados:parted , blkid , mkfs , fsck , etc.

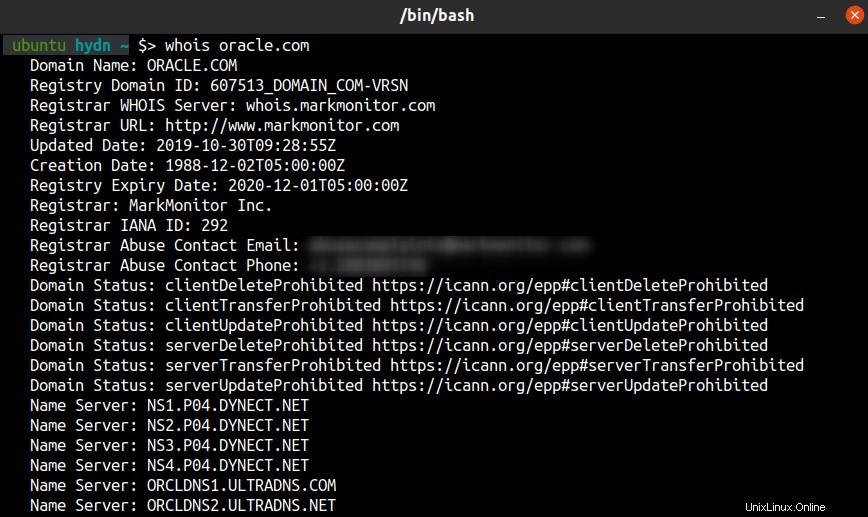

4. whois – cliente para el servicio de directorio whois.

El whois El comando en Linux se puede usar para encontrar información sobre un dominio, como el propietario del dominio, información de contacto, servidores de nombres en uso, etc. Por ejemplo, para encontrar información de dominio para oracle.com, puede usar el siguiente comando:

$ whois oracle.com

whois también consulta whois.networksolutions.com para identificadores de NIC o whois.arin.net para direcciones IPv4 y nombres de red.

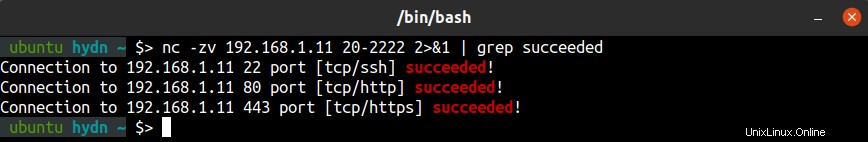

5. nc – utilidad para sockets de dominio TCP, UDP o UNIX

nc (netcat) es una conveniente utilidad de red de línea de comandos. nc se puede usar para escanear puertos, redirigir puertos, escuchar puertos, abrir conexiones remotas, por nombrar solo algunos de sus trucos.

Para buscar el puerto TCP 22 abierto en una máquina remota con la dirección IP 192.168.1.11, usaría el siguiente comando:

$ nc -zv 192.168.1.11 22

Para buscar puertos TCP abiertos 22 y 80 en una máquina remota con la dirección IP 192.168.1.11, usaría el siguiente comando:

$ nc -zv 192.168.1.11 22 80

Para buscar puertos TCP abiertos en una máquina remota con la dirección IP 192.168.1.11 en el rango de puertos de 20 a 8080, usaría el siguiente comando:

$ nc -zv 192.168.1.11 20-8080

Observe que hay una tonelada de conexión rechazada para todos los miles de puertos cerrados. Si desea mostrar solo los puertos abiertos, puede usar:

$ nc -zv 192.168.1.11 1-8080 2>&1 | grep succeeded

Guías y lecturas útiles de Netcat:

- Hoja de trucos de Netcat:Fuente:sans.org

- Hoja de trucos de Netcat:Fuente: Varonis.com

- en.wikipedia.org/wiki/Netcat#Examples

- Página de inicio del Proyecto Netcat

- recuerde usar

man nc.

Hay alternativas a netcat que puede leer en mi lista de 60 comandos y secuencias de comandos de red de Linux.

6. umask – establecer máscara de creación de modo de archivo

umask (máscara de creación de archivos de usuario) es un comando que se utiliza para determinar la configuración de una máscara que controla cómo se establecen los permisos de archivo para los archivos recién creados. También puede afectar la forma en que se cambian explícitamente los permisos de los archivos. Esta agrupación de bits (máscara) restringe cómo se establecen los permisos correspondientes para los archivos recién creados. Umask es usado por open , mkdir y otras llamadas al sistema para modificar los permisos colocados en archivos o directorios recién creados.

Mascara de aprendizaje:

- Qué es Umask y cómo usarlo de manera efectiva

- Umask:configuración de permisos predeterminados de archivo/directorio

- Cada Modo umask Posible

- Configuración predeterminada de umask

7. chmod – cambiar los permisos de acceso de los objetos del sistema de archivos.

chmod (modo de cambio) es el comando y la llamada al sistema que se utiliza para cambiar los permisos de acceso de los archivos y directorios de Linux y para cambiar los indicadores de modo especial. La solicitud de chmod está filtrada por umask. La sintaxis del comando es así:

chmod [options] mode[,mode] filename1 [filename2 ...]

Para cambiar los permisos de acceso a un archivo, puede usar:

$ chmod [mode] filename

Para cambiar los permisos de acceso a un directorio, puede usar:

$ chmod [mode] directoryname

Hay una manera fácil de establecer permisos mediante el uso de modos octales . El permiso de lectura (r) tiene el valor 4 , permiso de escritura (w) el valor 2 y ejecute (x) permiso el valor 1 . Así:

r = 4

w = 2

x = 1

Estos valores se pueden sumar, por ejemplo:

1 =solo ejecutar

2 =solo escribir

3 =escribir y ejecutar (1+2)

4 =solo lectura

5 =leer y ejecutar (4+1)

6 =leer y escribir (4+2)

7 =leer, escribir y ejecutar (4+2+1)

Los permisos de acceso se pueden establecer mediante combinaciones de tres dígitos. Por ejemplo:

chmod 640 file1 = rw- r-- ---

chmod 754 file1 = rwx r-x r--

chmod 664 file1 = rw- rw- r--

Aquí hay un comando de ejemplo usando números octales:

$ chmod 754 myfile

También puede establecer los permisos exactos usando modos simbólicos . Por ejemplo, este comando también establece 754 permisos:

$ chmod u=rwx,g=rx,o=r myfile

Desglose del comando:

u - user

g - group

o - other

= - set the permissions exactly like this.

, - Commas separate the different classes of permissions (no spaces)

rwx = 7

rx = 5

r = 4

Guías y lecturas útiles de chmod:

- hoja de trucos de códigos chmod.

- tarjeta de trucos chmod.

- Cambio de permisos de archivos: Oracle.

- calculadora de permisos de chmod.

8. chown – cambiar el propietario del archivo y el grupo.

En los sistemas Linux, cada archivo está asociado con la propiedad del grupo y un propietario. El chown El comando (cambiar propietario) se utiliza para cambiar la propiedad de los archivos y directorios del sistema de archivos. Un usuario que no sea root no puede cambiar la propiedad de un archivo, incluso si el usuario es el propietario. Solo la cuenta raíz puede realizar un cambio de propiedad, mientras que solo un miembro de un grupo puede cambiar la ID de grupo de un archivo a ese grupo.

Si un usuario sin privilegios desea cambiar la pertenencia a un grupo de un archivo de su propiedad, puede usar chgrp para hacerlo.

El chown la sintaxis del comando es la siguiente:

chown [OPTIONS] [USER][:GROUP] file[s]

[OPTIONS] = additional options. (optional)

[USER] = username or numeric user ID of the owner.

: = used when changing a group of a file.

[GROUP] = used when changing the group ownership of a file.(optional)

FILE = target file.

Aquí hay un comando de ejemplo:

$ chown -v SetUser:SetGroup /var/www/html/webfile

-v = verbose

Guías y lecturas útiles de chown:

- Comando Chown en Linux.

- Cambiar la propiedad del archivo.

- Cambiar el propietario, el grupo y los permisos.

9. chroot – ejecutar comando o shell interactivo con un directorio raíz especial.

La raíz, o “/”, es el punto de montaje de todo el sistema de archivos de Linux, y se puede hacer referencia a cualquier archivo o directorio en la máquina a este punto de montaje. El chroot El comando (cambiar raíz) se usa para cambiar el punto de montaje raíz a una ubicación diferente. Por ejemplo:

# chroot /home/guest/jail

Una de las razones más comunes para realizar este cambio es crear una zona de pruebas para una aplicación o un usuario. Una vez que se establece una nueva raíz usando chroot, cualquier referencia que un usuario o aplicación haga a "/" se resolverá en el nuevo directorio chroot. Esta también es una buena manera de restringir el acceso a la raíz y al sistema de archivos del sistema. Un caparazón chroot también se conoce como caparazón encarcelado.

Chroot también se usa cuando se intenta la recuperación de CD/USB en vivo en un sistema dañado que no arranca.

Guías y lecturas útiles de chroot:

- Configuración y uso de Chroot Jails.

- Chroot básico:Ubuntu.

- Chroot:wiki de Gentoo.

- Cómo hacer chroot en modo de rescate.

- Para qué sirve realmente chroot().

10. useradd – crear un nuevo usuario o actualizar la información predeterminada del nuevo usuario.

Agregar y eliminar usuarios es una tarea de administración esencial de Linux. Un nuevo servidor Linux a menudo está configurado de forma predeterminada para acceder usando solo la cuenta raíz. Sin embargo, para realizar muchas tareas de administración del sistema, es mejor agregar un usuario sin privilegios.

Por ejemplo, para agregar un nuevo usuario llamado james , usa este comando:

# useradd -m james

El comando anterior también crea automáticamente un grupo llamado james y lo convierte en el grupo predeterminado para el usuario james . Si desea establecer el grupo predeterminado en otra cosa, use -g opción.

Para establecer una contraseña para el nuevo usuario, utilice:

# passwd james

Comandos relacionados:

userdel – utilizado para eliminar una cuenta de usuario y todos los archivos relacionados.

usermod – usado para modificar o cambiar cualquier atributo de una cuenta de usuario existente.

sudo – Para tareas que requieren privilegios de root, puede usar sudo dominio. Básicamente, sudo le permite ejecutar un comando como otro usuario, incluido el root. Después de agregar un nuevo usuario, es posible que desee asignar sudo privilegios y eliminar usuarios. – También, vea sudo.ws, y Arch Linux sudo wiki.

…aún más, comandos relacionados.

Bonificación:extras de la línea de comandos de Linux

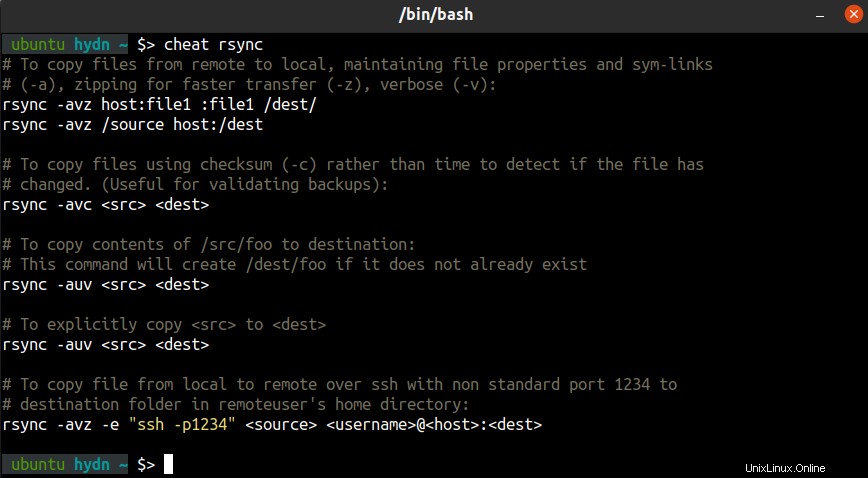

— cheat en su línea de comandos (Github):

cheat le permite crear y ver hojas de trucos interactivas en la línea de comandos.

— La línea de comandos de Linux – Segunda edición de Internet por William E. Shotts, Jr. – (PDF)

— Hoja de trucos completa de Linux. (TXT)

— Secuencias de comandos de referencia de la línea de comandos.

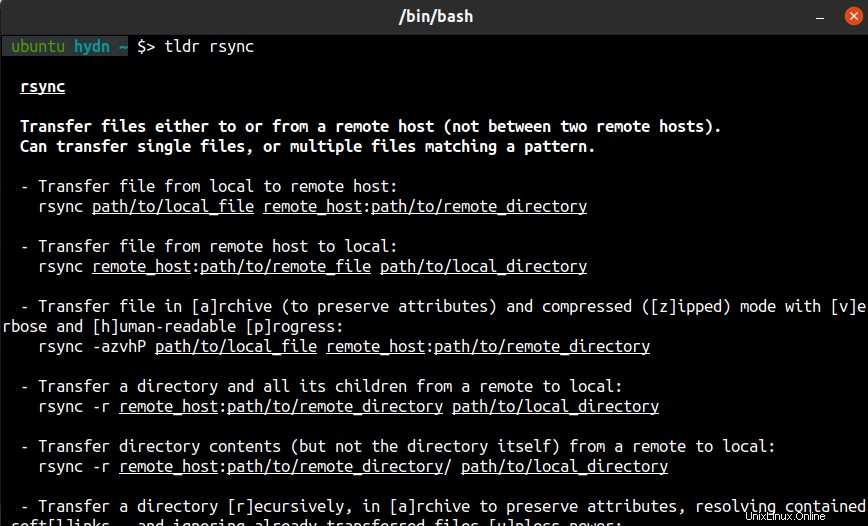

— tldr:hojas de referencia colaborativas para comandos de consola. – (Github)

¡Eso es todo por ahora! Espero que hayas disfrutado la parte 4. Vuelve a consultar la parte 5.

Si lo encontró útil y le gustaría ver series adicionales como esta, deje una nota en la sección de comentarios a continuación. Marcar, compartir, suscribirse , y deja cualquier comentario o sugerencia que puedas tener.