Introducción

Fail2ban es un excelente servicio que se utiliza principalmente para evitar que los atacantes accedan a su sistema. Fail2ban funciona muy bien para disuadir a los atacantes principales al bloquearlos cuando determina que puede estar ocurriendo un ataque. Realizaremos los pasos a continuación como usuario raíz. Deberá sudo si está utilizando otro usuario. Para toda la edición de archivos de configuración, usaremos vi; sin embargo, puede utilizar cualquier editor de su elección. Esta instalación se realiza en un servidor en la nube Ubuntu 14.04 de 64 bits con IPTables instalado según nuestra guía de IPTables. Esta guía también se aplica a nuestro sistema operativo Ubuntu 12.04 y Debian.

Requisitos

Un servidor Ubuntu 14.04 de 64 bits. Si no tiene un servidor y le gustaría tener uno, considere el alojamiento SSD VPS de Alantic.Net.

Instalar y usar fail2ban en Ubuntu y Debian

Fail2ban está incluido en el repositorio predeterminado de Ubuntu y Debian. Para instalar, ejecute:

apt-get install fail2ban

Una vez que lo haya instalado, solo necesitamos hacer algunos cambios en la configuración. Al modificar archivos de configuración como este, la mejor práctica es siempre copiar el original en una copia de seguridad. En este caso, puede dejar el original solo, ya que fail2ban funciona con un archivo .local duplicado que también se llama cárcel. Para hacer esto, ejecute:

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

Una vez que haya creado ese archivo .local, es hora de editarlo con su editor.

vi /etc/fail2ban/jail.local

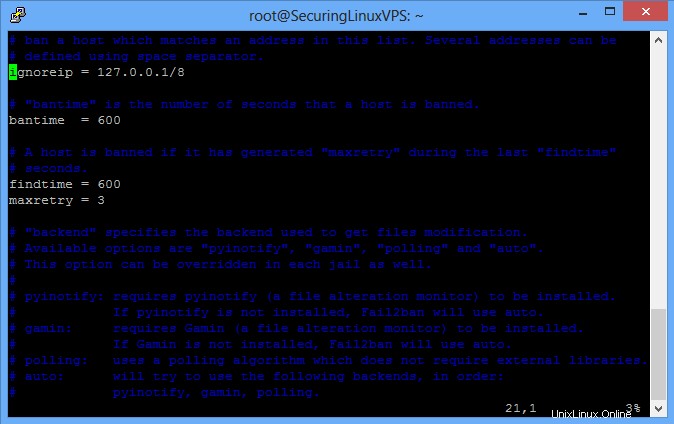

Ahora, como verá al editar el archivo, hay MUCHAS secciones con las que puede "jugar" y ajustar. Los principales en los que nos centraremos son las secciones ignoreip, bantime, findtime, maxretry y específicamente [ssh].

Un ejemplo de cómo se ve el archivo /etc/fail2ban/jail.local

Nota:en Ubuntu 12.04 y Debian, el archivo de configuración se ve ligeramente diferente al anterior. Solo verá ignoreip, bantime y maxretry. En lo que a nosotros respecta aquí, el resto de la configuración es la misma.

En la imagen de arriba, en el indicador verde en la parte superior, encontrarás el ignoreip. El ignoreip es esencial ya que puede decirle a fail2ban que IGNORE su dirección IP. Establecer ignoreip en la IP correcta evitará que se bloquee su servidor por fail2ban. Le recomendamos encarecidamente que agregue su dirección IP a este campo. Para agregarlo, todo lo que necesita hacer es agregar un espacio después del 127.0.0.1/8 y poner su IP.

Debajo del indicador verde, encontrará el tiempo de baneo. Como se indica, este es el tiempo que un host está prohibido cuando se activa para la prohibición. El tiempo de baneo es la cantidad de segundos que desea que esa dirección IP sea bloqueada de su sistema. Recomendamos que configure esto en un número alto si está buscando que alguien sea bloqueado. El valor predeterminado es 10 minutos. Agregar un 0 lo convertirá en 6000 segundos o 100 minutos (poco más de una hora y media). Ese es un buen comienzo.

En Ubuntu 14.04, la siguiente sección es el tiempo de búsqueda. Como se indica, este es el período que fail2ban analizará para los intentos fallidos. La configuración predeterminada aquí de 10 minutos (600) es aceptable.

Debajo de findtime (o bantime en Ubuntu 12.04), encontrará maxretry. Tal como parece, esta es la cantidad de veces que se le permitirá fallar en el inicio de sesión dentro del tiempo de búsqueda antes de que la IP de origen se agregue a la prohibición por lo que ha configurado para que sea el tiempo de baneo. 3 es un gran número aquí para atrapar a alguien que intenta entrar.

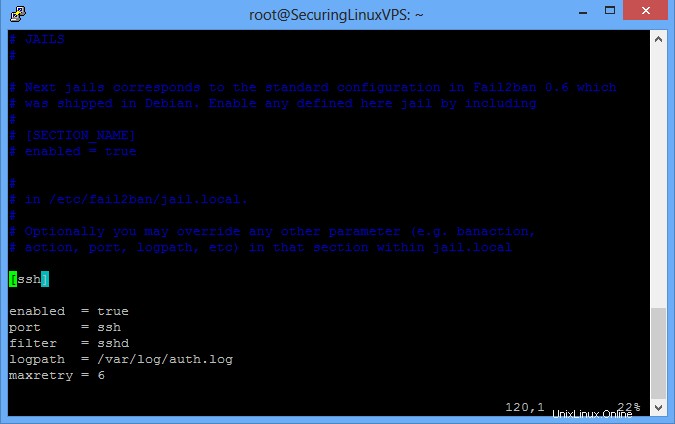

La última sección que veremos es para [ssh]. Puedes ver la sección en la siguiente imagen. Lo más importante aquí para editar es maxretry (cada sección puede volver a escribir su maxretry predeterminado a su propio valor) y la sección "port =". Maxretry significa cuántas veces una persona puede fallar al intentar SSH en su servidor antes de ser bloqueada. Cuanto menor sea este número, mejor, pero también querrá estar seguro para permitir algunos reintentos, por si acaso.

En la sección "port =", verá que el puerto está configurado en "ssh". Si no ha cambiado su puerto SSH, está bien. Si ha configurado un puerto SSH personalizado como se describe en Cambiar su puerto SSH en Ubuntu, querrá cambiar la sección port=. Por ejemplo, usando nuestro puerto SSH personalizado:

port = 922

La ubicación en la que puede establecer el puerto ssh

Una vez que haya cambiado esta configuración a su gusto, debe guardar los cambios realizados y salir del archivo. Una vez fuera, reinicia el servicio fail2ban para activarlo.

service fail2ban restart

Si ha instalado IPTables como en nuestra guía a la que se hace referencia al principio, entonces hay un paso más que deberá seguir. Sería útil si escribiera sus IPTables en el archivo IPTables rules.v4 para guardar los cambios que ha implementado fail2ban. Para hacer esto, ejecuta un:

iptables-save > /etc/iptables/rules.v4

Si revisa su archivo rules.v4, verá que ahora hay una regla para fail2ban en su lugar. Esta es la regla que fail2ban implementó cuando se instaló y es necesaria para detener a cualquiera que bloquee fail2ban.

En el futuro, cuando agregue nuevos servicios en el servidor (como FTP, correo electrónico, etc.), ¡asegúrese de verificar su configuración de fail2ban!

Obtenga más información sobre nuestros servicios de hospedaje de VPS y el precio del hospedaje de VPS.