La seguridad del servidor es un tema de actualidad. También existen una serie de peligros para los servidores públicos como:

• Ataques DDoS

• Ataques de fuerza bruta

• Inyecciones de SQL

• Secuestro de sesiones

• Explotación de vulnerabilidades en sistemas de gestión de contenido (CMS) populares como WordPress

Ningún servidor es 100% seguro. Sin embargo, los expertos en seguridad trabajan a diario para descubrir y abordar nuevas amenazas. Sin embargo, los atacantes suelen ir un paso por delante. Por lo tanto, es importante asegurar el acceso del administrador a un servidor Linux dedicado, que no se utiliza para las tareas cotidianas.

Acceso de administrador a través de diferentes capas

El protocolo Secure Shell (SSH) suele administrar servidores Linux. SSH proporciona túneles encriptados entre el servidor y el cliente, por lo que las contraseñas y los comandos confidenciales están protegidos. Aunque el protocolo SSH no es incierto en su versión actual, la seguridad se puede aumentar ampliando la configuración predeterminada. La Autoridad de Números Asignados de Internet (IANA), que tiene una función contable en ciertos registros y asigna el puerto 22 del protocolo SSH. El puerto 22 es el tercer protocolo de red más escaneado en Internet. Los bots y escáneres automáticos buscan los servidores que tienen el puerto 22 abierto y luego intentan ataques de fuerza bruta en los inicios de sesión SSH. Los ataques se pueden reducir de tres formas.

1. Cambiar puertos SSH

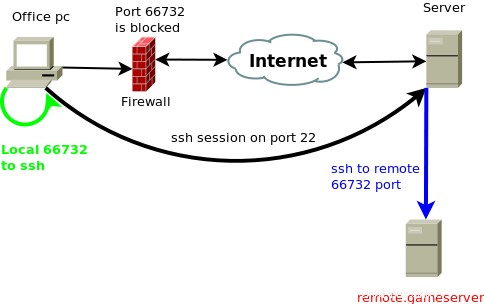

Simplemente cambiando el puerto, será difícil para el demonio SSH buscar una vulnerabilidad en el "lugar correcto". Si selecciona un "puerto no estándar", la cantidad de intentos de inicio de sesión de fuerza bruta se reducirá considerablemente. En general, los bots y los escáneres funcionan con la resistencia y el esfuerzo más bajos. Esto significa que un bot automatizado no pierde el tiempo escaneando los 65 000 puertos del Protocolo de control de transmisión (TCP) porque sabe que hay otros miles de servidores donde el demonio SSH "escucha" en el puerto 22.

2. Usar claves SSH

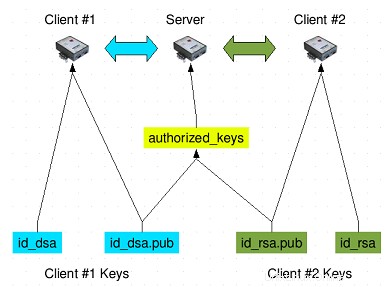

Los métodos de criptografía asimétrica parecen complicados a primera vista, pero generalmente están dentro del estándar de distribuciones de Linux y hay buenas instrucciones para crear adiciones de claves SSH. Las claves SSH modernas utilizan criptografía asimétrica para asegurar y firmar claves digitales. El objetivo de esto es la transmisión e identificación de datos encriptados. Los usuarios deben usar claves SSH e inmediatamente deshabilitar el inicio de sesión sin claves SSH. Dado que solo el usuario puede identificarse con la clave correspondiente, esta medida evita ataques de fuerza bruta. Dado que, en teoría, la clave también puede ser robada, los usuarios deben usar una contraseña particularmente segura para su clave privada.

3. Implementar ACL

Otra medida para reducir enormemente los ataques de fuerza bruta son las listas de control de acceso. Las ACL son aprobaciones que están vinculadas a un objeto específico, aquí el servidor. El usuario puede usar cortafuegos con estado para restringir el acceso SSH a direcciones IP específicas y denegar el acceso a todas las demás direcciones de Internet. Por ejemplo, los bots y los escáneres automáticos ya no pueden conectarse al servidor del usuario. Para optimizar la seguridad, las ACL deben aplicarse no solo a los protocolos SSH, sino también a todos los demás servicios relevantes.

Para un acceso de administrador seguro máximo, todas las medidas deben aplicarse simultáneamente, ya que un solo complemento no puede evitar un ataque de fuerza bruta. Si el usuario solo cambia el puerto SSH a un "puerto no estándar", no se evitan los intentos de inicio de sesión de fuerza bruta, ya que también se pueden encontrar el puerto nuevo y el cambiado. Incluso el mero uso de ACL no asegura el proceso de autenticación por sí mismo. Los expertos en seguridad utilizan el concepto de seguridad multinivel, donde se apilan varias capas de seguridad para lograr la mejor cobertura posible.