En el mundo de la piratería ética, la toma de huellas dactilares del sistema operativo es un método muy popular para tener una idea sobre el sistema operativo de la víctima potencial. El pirata informático envía algunos paquetes y comandos a través de la red al sistema de destino para adivinar exactamente el sistema operativo, la arquitectura y los detalles de seguridad del objetivo. De esta manera, el hacker puede hacer que su plan sea más eficiente y poderoso. Hay dos tipos de huellas dactilares que son; pasiva y activa. La mayoría de los piratas informáticos expertos y los administradores de redes utilizan herramientas pasivas de huellas dactilares del sistema operativo para proporcionar resultados en tiempo real con un valor de precisión más alto.

Herramientas de huellas dactilares de sistema operativo pasivo de código abierto

Como ya mencioné, la toma de huellas dactilares del sistema operativo se divide en dos dominios, que son pasivo y activo. Con mayor frecuencia, hablamos mucho sobre el método pasivo; en la toma de huellas dactilares pasiva, el pirata informático o el atacante pueden ocultar su propia identidad a la víctima.

Este método es más perfecto y apropiado para piratear. Aunque la toma de huellas digitales pasiva es más segura y conveniente, es un poco más lenta que el método activo. La huella dactilar activa funciona como un apretón de manos.

Todas las herramientas, aplicaciones y comandos que se utilizan en la toma de huellas dactilares pasivas están diseñados de manera que la identidad, IP y otras direcciones del hacker no se revelen. Los piratas informáticos éticos generalmente prefieren enviar paquetes, encabezados de banderas y ataques a través del protocolo TCP e ICMP.

Estos métodos son útiles para obtener información sobre el sistema operativo remoto. En esta publicación, veremos las 5 mejores herramientas de huellas dactilares pasivas de SO de código abierto.

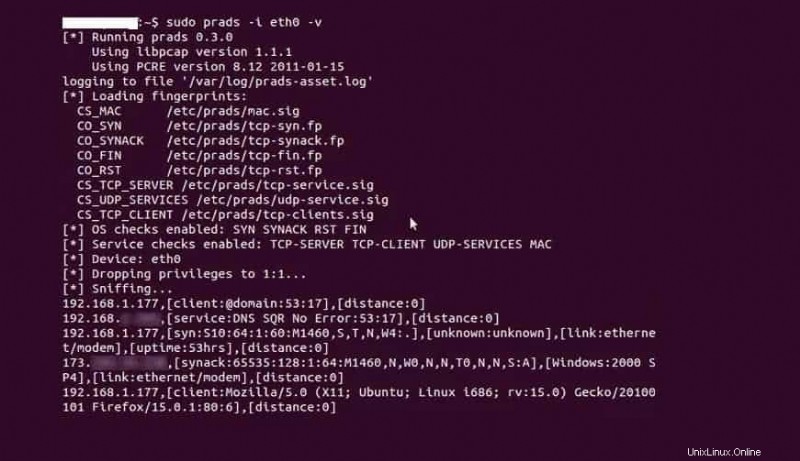

1. PRADS (Sistema pasivo de detección de activos en tiempo real)

El Sistema pasivo de detección de activos en tiempo real, o PRADS, es una herramienta de código abierto para monitorear y vigilar PC a través de una red. Uno de los principales usos de esta herramienta es que puede realizar escaneos pasivos para buscar la PC de las víctimas sin hacer que su existencia sea real.

Puede usar esta herramienta pasiva de huellas dactilares del sistema operativo a través de TCP y los sistemas de red Ipv4 e Ipv6. Esta herramienta está construida bajo la licencia de privacidad GNU. Puede encontrar el proceso de instalación de esta herramienta de código abierto en Linux aquí.

Características importantes

- Tiene interfaz GUI y WebGUI para simplificar la herramienta.

- Puede ejecutar esta herramienta a través de redes TCP o UDP para la toma de huellas dactilares pasivas del sistema operativo.

- Admite otros complementos y complementos para un mejor análisis forense y análisis de redes como FIFO (primero en entrar, primero en salir), último en entrar, primero en salir (LIFO) y otros.

- Admite bases de datos relacionales.

- Esta herramienta está escrita en forma de aprendizaje automático y lenguaje de programación C.

- Puede obtener el valor de un activo, puerto, distancia y sistemas descubiertos a través de la red.

- Puede rastrear el registro de datos del descubrimiento de la red.

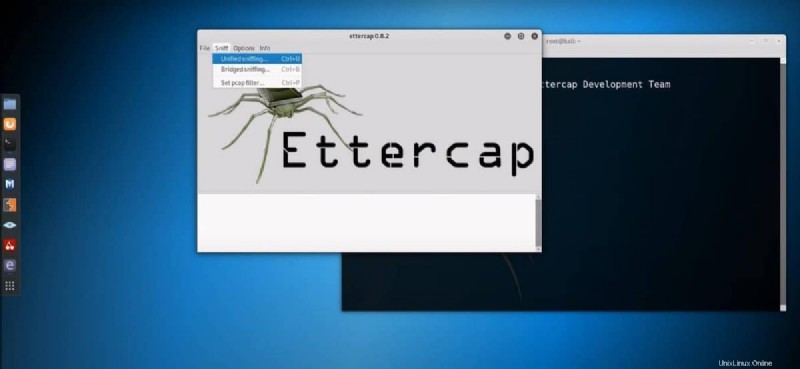

2. Ettercap:Man in The Middle Herramienta de seguridad de red

Ettercap es una gran herramienta que es utilizada por personas que están en la fase de aprender a hackear. Esta herramienta está disponible en Kali y otros sistemas Linux. Puede escanear todo el entorno de red con esta herramienta para verificar si hay alguna víctima potencial en su área.

Esta herramienta de huellas dactilares de sistema operativo pasivo de código abierto le permite iniciar el envenenamiento del Protocolo de resolución de direcciones (ARP) mediante el uso de direcciones Mac e IP. A través de esta herramienta, también puede envenenar el servidor de caché y convertirse en el intermediario del atacante.

Características importantes

- Después de un lanzamiento exitoso de veneno, puede buscar el nombre de usuario, la contraseña, los detalles de la sesión, las cookies y otros datos en la PC de la víctima.

- Cuando su ataque tiene éxito, Ettercap le envía automáticamente los detalles de inicio de sesión cuando la víctima inicia sesión en cualquier servidor o sitio web nuevo.

- Puede copiar y replicar datos de la computadora de la víctima a su herramienta de piratería.

- Puede definir la interfaz de red desde la interfaz GUI de Ettercap.

- Proporciona los detalles del host con las direcciones Mac.

- Puede definir direcciones con nombres de destino.

- En la barra superior, encontrará opciones para comenzar, ver objetivos, ver detalles del host y usar filtros, complementos y otras herramientas.

- Puede capturar el tráfico y examinarlo desde su sistema.

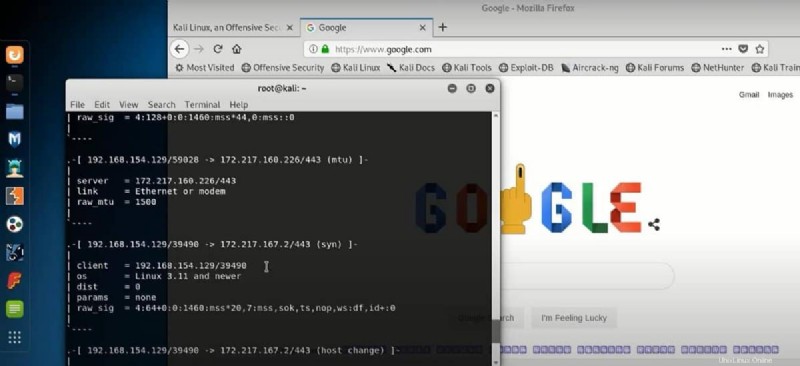

3. p0f:Herramienta de huellas dactilares de sistema operativo pasivo escalable

El p0f es una herramienta que utiliza una matriz de tráfico pasivo sofisticado para la toma de huellas dactilares del sistema operativo. Además de la piratería, esta herramienta también se puede utilizar para investigar los casos de piratería de conexiones TCP/IP. Cuando ejecuta el comando p0f y luego abre un navegador web, la herramienta puede leer automáticamente los datos del navegador.

La herramienta p0f está escrita en el lenguaje de programación C, por lo que puede interactuar fácilmente con el núcleo del kernel. Esta herramienta pasiva de huellas dactilares del sistema operativo es popular entre la comunidad de piratas informáticos para encontrar el objetivo. Puede realizar inspecciones, encuestas y monitoreo de objetivos con esta herramienta de código abierto. Esto es muy fácil de usar en Kali Linux y otros sistemas.

Características importantes

- p0f es una herramienta basada en línea de comandos para Linux; al igual que otras herramientas de huellas dactilares, no tiene una interfaz GUI.

- Los piratas informáticos pueden encontrar el host y la dirección IP de destino, la ubicación y el tipo de sistema operativo con esta herramienta.

- Puede funcionar mejor que la herramienta de escaneo de red Nmap.

- Puede usar esta herramienta pasiva de huellas dactilares del sistema operativo de código abierto para almacenar datos en un archivo de texto en su sistema a través de la CLI.

- Puede cambiar y manipular los datos exportados sin reiniciar la herramienta p0f.

- Esta herramienta funciona muy rápido sobre el protocolo TCP.

- Esta herramienta no puede detectar el sistema operativo para sistemas muy gigantes y seguros como Google o Amazon.

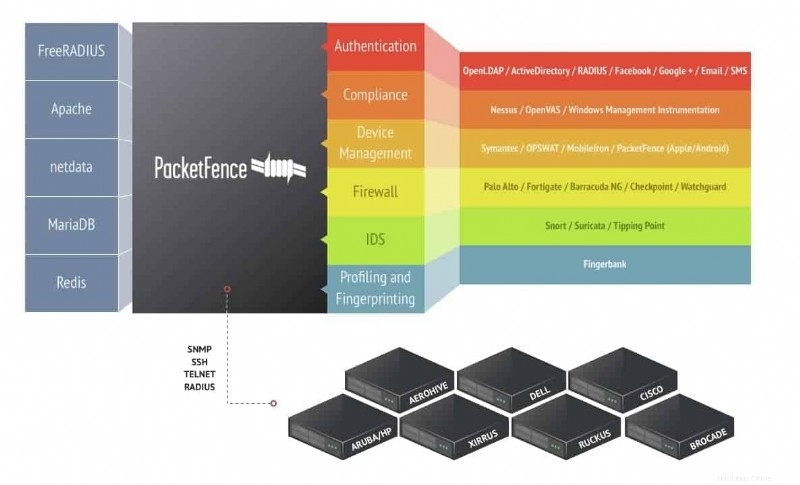

4. PacketFence:herramienta pasiva de huellas dactilares del sistema operativo

Como su propio nombre lo explica, la herramienta PacketFence permite a los usuarios obtener acceso a la red y les permite romper la cerca de la red. Originalmente, PacketFence realiza acciones sobre los dispositivos y terminales NAC. Los antivirus y las herramientas de autenticación del sistema más potentes utilizan las reglas de PacketFence para hacer que las herramientas sean más potentes.

Muchos expertos en seguridad y piratas informáticos éticos utilizan Clearpass en lugar de PacketFence como NAC. Si está buscando una herramienta gratuita, debe optar por Packetfence, mientras que Clearpass es un poco caro. Packtefence es compatible con MariaDB, Netdata, Apache y otras herramientas para integraciones. Es fácil de autenticar, compilar y ejecutar.

Características importantes

- Control de acceso en la gestión de VLAN.

- Puede obtener acceso de invitado en PacketFence a través de la red.

- Esta herramienta le brinda la opción de obtener un registro generado automáticamente en la PC anfitriona.

- Puede obtener la infraestructura de clave pública en el sistema sobre la seguridad de la capa de transporte.

- Puede configurar el cortafuegos del anfitrión y de la víctima a través de la herramienta Packetfence.

- La configuración de Packetfence es fácil y comprensible

- Puede modificar la configuración del cortafuegos para obtener acceso a la PC de la víctima.

- La herramienta PacketFence se crea bajo la Licencia Pública General GNU.

- Puede realizar varias tareas de administración de dispositivos, control de ancho de banda y enrutamiento con la ayuda de la herramienta PacketFence.

- Admite conexiones VoIP (voz sobre IP).

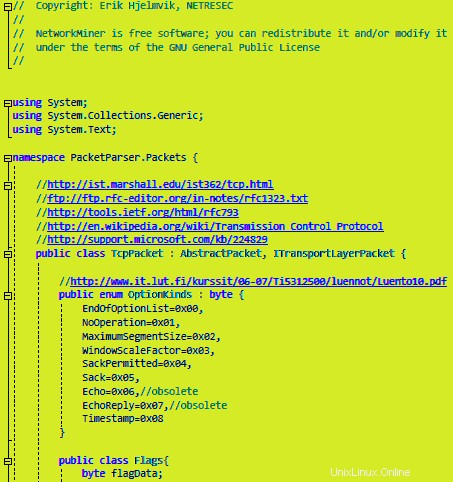

5. NetworkMiner:herramienta de análisis de delitos en la web

Este está alimentado por uno de los mejores analizadores de red llamado Netresec. Han creado esta herramienta de código abierto para analizar redes y detectar el sistema víctima potencial. Puede utilizar esta herramienta a través de FHCP, DNS, FTP, HTTP y otros protocolos de red principales.

NetWorkMiner también está disponible para sistemas Windows que se conocen como Network Forensic Analysis Tool (NFAT). Esta herramienta gratuita de rastreo de red tiene versiones gratuitas y profesionales para Linux y otros sistemas. La versión gratuita es bastante útil y efectiva para propósitos regulares de piratería ética.

Características importantes

- Puede seleccionar su propia NIC física u otra para ejecutar los ataques cibernéticos.

- Se utiliza principalmente para la minería de redes y el protocolo de enlace pasivo del sistema operativo.

- También puede ejecutar sus archivos de red predefinidos en esta herramienta, y automáticamente completará todos los datos de su secuencia de comandos.

- Esta herramienta de código abierto es principalmente la que usan los piratas informáticos éticos de Kali Linux para PACP.

- Esta herramienta basada en GUI nos muestra los detalles del host, las imágenes de los nodos, el estado, los marcos, los mensajes, las credenciales, los detalles de la sesión, el DNS y otros detalles.

Palabras finales

La mayoría de las herramientas de detección de huellas dactilares y monitoreo de red funcionan perfectamente tanto en conexiones LAN como inalámbricas. Puede ejecutarlos en la capa de aplicación en la red y puede conectarse en la conexión DHCP. También admiten SSH, FTP, HTTP y otros protocolos.

Monitorear algunos otros sistemas o piratear los dispositivos de red requiere un conocimiento profundo de piratería y redes. En toda la publicación, hemos visto las 5 herramientas pasivas de huellas dactilares de SO de código abierto más utilizadas. Puede jugar con estas herramientas con las pautas adecuadas.

Si encuentra que este artículo ha sido útil para usted, no olvide compartir esta publicación con sus amigos y la comunidad de Linux. También le recomendamos que escriba sus opiniones en la sección de comentarios sobre este artículo.