Asegure ISPConfig 3 y servicios con certificado firmado de GoDaddy en CentOS

Configuremos un certificado firmado de GoDaddy para el panel de control de ISPConfig, Pure-FTPD, Postfix, Dovecot, phpMyAdmin y Squirrelmail. ¡No olvide reemplazar pluto.example.com con su propio FQDN en toda esta sección! ISPConfig creado automáticamente una clave SSL, CSR y un certificado autofirmado en el directorio /usr/local/ispconfig/interface/ssl/ cuando respondimos y a ¿Desea una conexión segura (SSL) a la interfaz web de ISPConfig (s,n) [y]:.Si respondimos que no a esa pregunta, aún podríamos crearlos realizando los siguientes pasos:

- Cambie el directorio a /usr/local/ispconfig/interface/ssl/

- Cree una clave y una solicitud de firma de certificado

- Cree un certificado autofirmado

- Cambie los permisos de lectura/escritura/ejecución en los archivos de certificado

- Cambiar la propiedad de los archivos de certificado

Escriba las siguientes líneas en la ventana de su terminal SSH:

cd /usr/local/ispconfig/interface/ssl/

openssl req -new -newkey rsa:4096 -days 3650 -nodes -keyout ispserver.key -out ispserver.csr

openssl x509 -req -days 3650 -in ispserver.csr -signkey ispserver.key -out ispserver.crt

chmod 750 ispserver.*

chown ispconfig:ispconfig ispserver.*

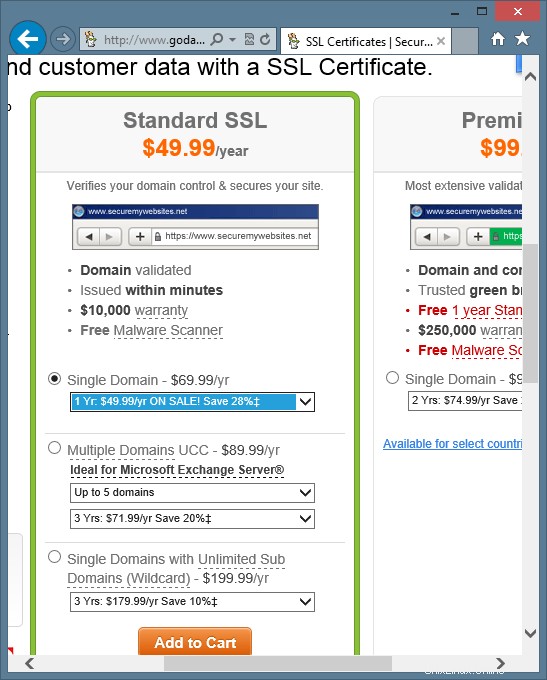

Primero, debemos iniciar sesión en nuestra cuenta de GoDaddy y comprar un certificado SSL. Compré el certificado de dominio único SSL estándar durante dos años. Este certificado cubre pluto.example.com y www.pluto.example.com. Si no tiene una cuenta de GoDaddy, cree una y luego compre un nuevo certificado de dominio único SSL estándar como se muestra a continuación:

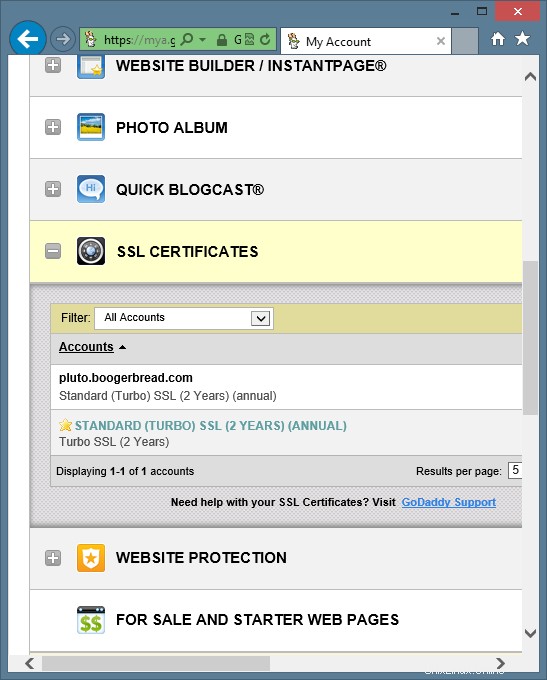

Su crédito para su nuevo certificado SSL generalmente no aparece en su cuenta de GoDaddy de inmediato. Después de esperar unos 5 minutos, el crédito del certificado SSL apareció en mi cuenta con otro certificado SSL que compré y configuré previamente. Dice Estándar (Turbo) SSL (2 años) (anual) y tiene el siguiente aspecto:

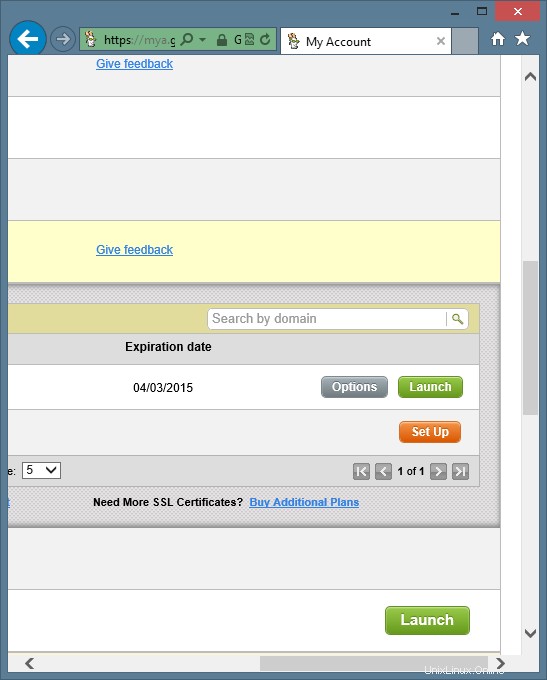

GoDaddy le pide que primero active el crédito para el nuevo certificado antes de que pueda comenzar a configurarlo. Para activar el certificado, haga clic en el botón Configurar junto al crédito SSL como se muestra a continuación:

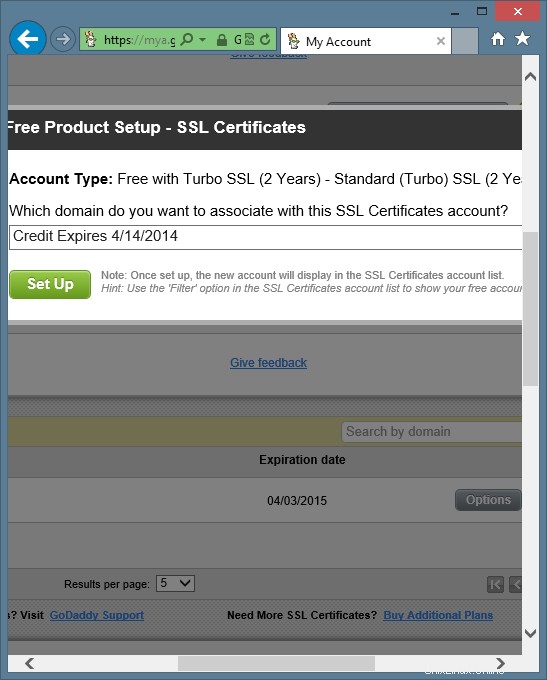

Luego se le pedirá que seleccione qué crédito SSL está activando. Tendrá el siguiente aspecto:

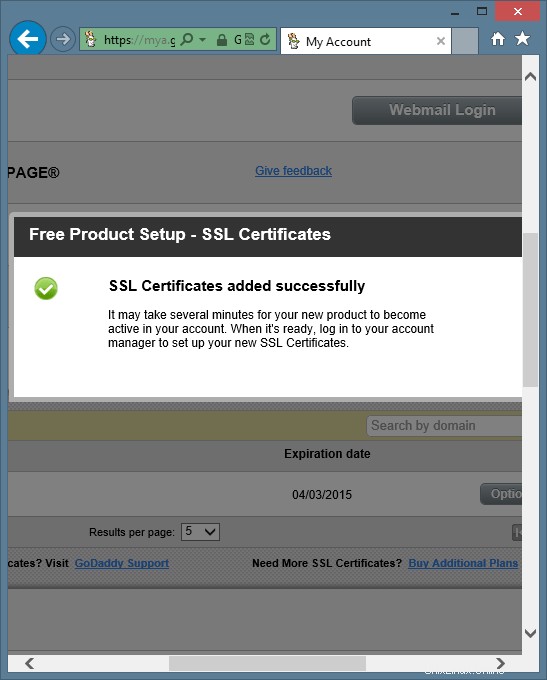

Hay numerosos errores en el software de GoDaddy en esta página. Sin embargo, no se alarme. ¡Todo funcionará! Dirá, "Configuración de producto gratuita" y "Tipo de cuenta:Gratis con Turbo SSL". Eso puede parecerle muy extraño, ya que acabamos de pagar el certificado SSL. ¿Desea asociarse con esta cuenta de certificados SSL?" Sin embargo, no hay dominios enumerados en el cuadro de selección. Los créditos SSL no activados se enumeran en el cuadro por la fecha en que caducan. Si tiene numerosos certificados SSL no activados, haga asegúrese de seleccionar el correcto. ¡La fecha que figura en mi crédito desactivado es incorrecta! Una vez que haya seleccionado el crédito correcto, haga clic en el botón Configurar. Debería ver un mensaje que le indica que la activación fue exitosa como el siguiente:

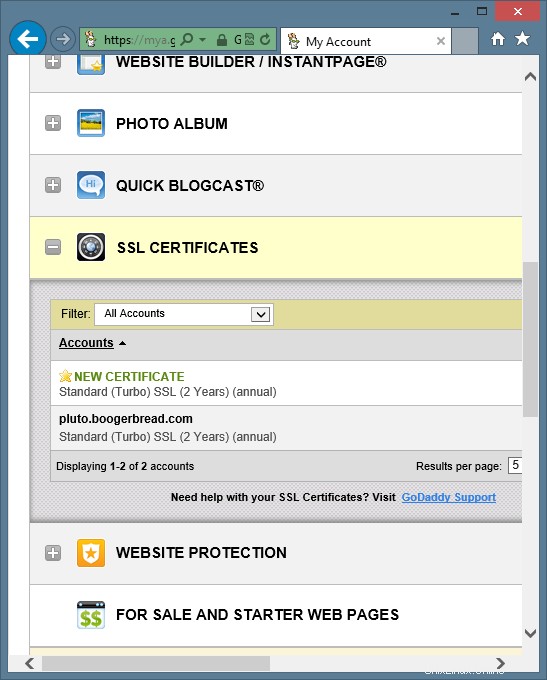

Su crédito SSL ahora está activado y listo para comenzar a configurarse. Aparecerá en su cuenta de GoDaddy como "NUEVO CERTIFICADO", como el siguiente:

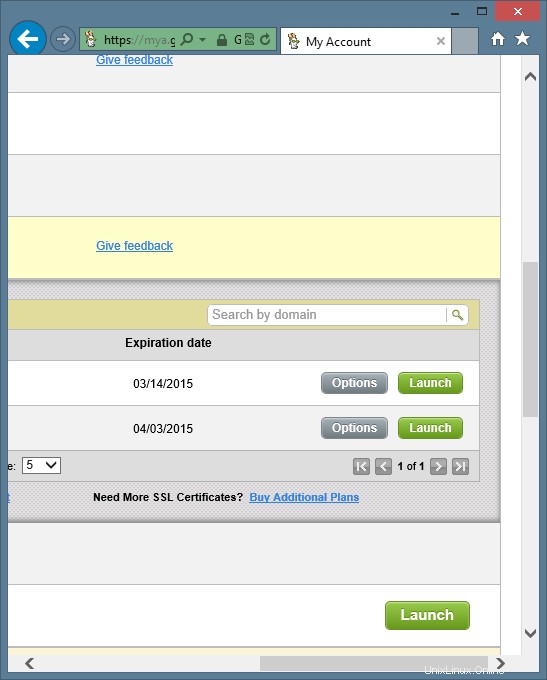

Tenga en cuenta que la fecha de vencimiento del certificado ha cambiado, pero sigue siendo incorrecta. No se preocupe. Se solucionará al final. Haga clic en el botón Iniciar junto al certificado SSL en su cuenta de GoDaddy, como se muestra a continuación:

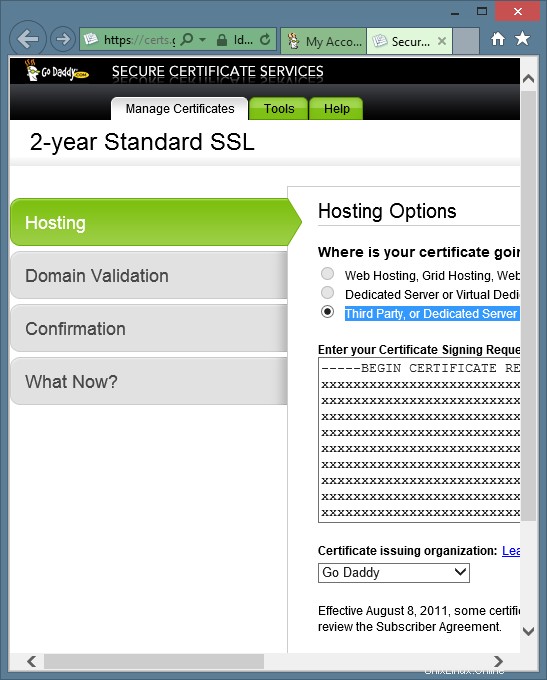

Se le pedirá información para configurar las opciones de alojamiento de su certificado SSL. Asegúrese de que esté seleccionada la opción "Terceros, o servidor dedicado o servidor virtual dedicado, sin panel de control simple". Luego, copie y pegue su CSR en la ventana , incluidas las líneas -----COMENZAR SOLICITUD DE CERTIFICADO----- y -----FINALIZAR SOLICITUD DE CERTIFICADO-----. Para copiar su CSR, escriba la siguiente línea en la ventana de su terminal SSH:

cat /usr/local/ispconfig/interfaz/ssl/ispserver.csr

Asegúrese de pegar todo el contenido de la CSR en el cuadro de CSR de GoDaddy. Reemplacé el texto de mi CSR real con x en la captura de pantalla. Debería verse similar a lo siguiente:

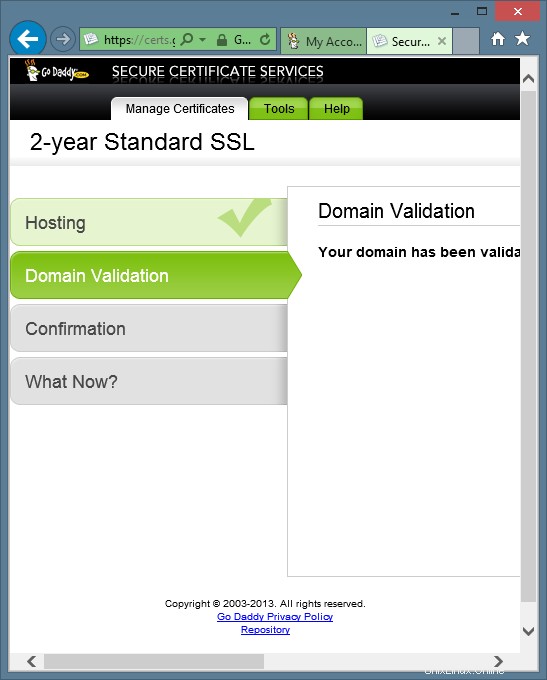

Haga clic en el botón Siguiente. Verá un mensaje que dice:"Su dominio ha sido validado. Continúe con el paso de confirmación". Tendrá el siguiente aspecto:

Asegure ISPConfig 3 y servicios con el certificado firmado de GoDaddy en CentOS - Página 2

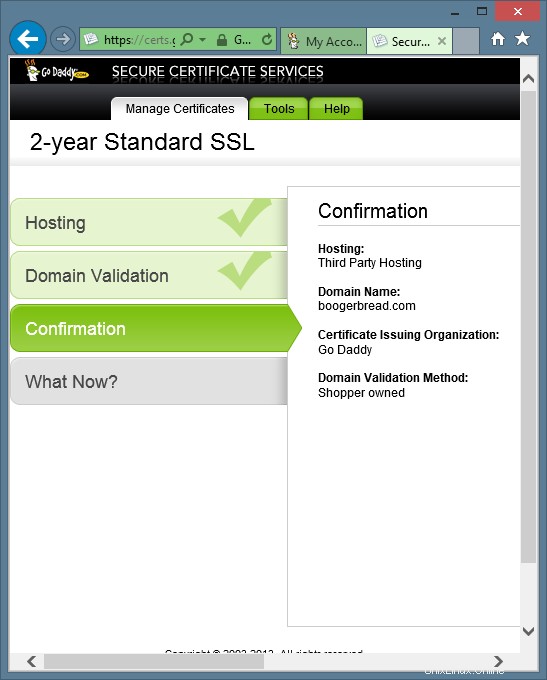

Haga clic en el botón Siguiente. Ahora verá la pantalla de confirmación como la siguiente:

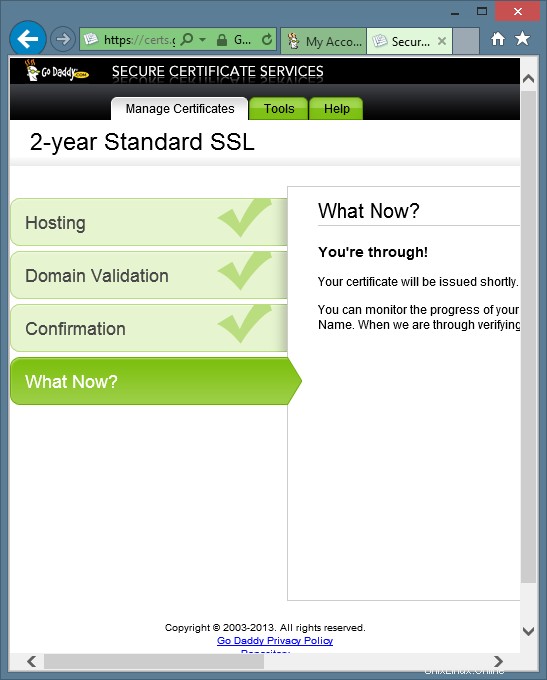

Haga clic en el botón Siguiente. Ahora verá el mensaje ¿Y ahora qué? pantalla como la siguiente:

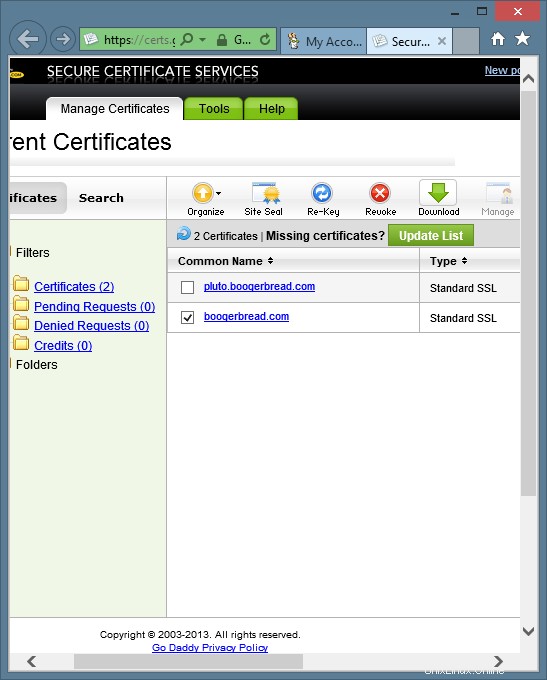

Haga clic en el botón Terminado. Ahora está en el panel de control de SSL de GoDaddy. Su certificado puede aparecer de inmediato o no. Espere un par de minutos y luego haga clic en el enlace Certificados en la barra de navegación izquierda. Cuando su certificado aparezca en la lista, el ahora se muestra la fecha correcta para su certificado. Ahora, seleccione el certificado y haga clic en el botón Descargar en la parte superior de la lista, como se muestra a continuación:

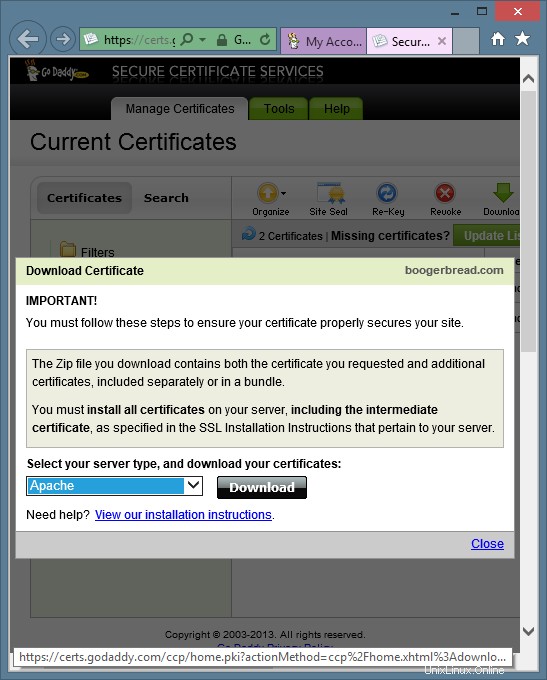

Ahora, seleccione Apache en el menú y haga clic en el botón Descargar como se muestra a continuación:

Guarde el archivo comprimido en su computadora. Ahora, extraiga el archivo comprimido en su computadora. Los 2 archivos extraídos del archivo comprimido se pueden ver y copiar usando un editor de texto como el Bloc de notas en Windows.

Si compró un tipo de certificado que no sea el certificado de dominio único SSL estándar, es posible que deba elegir un archivo de cadena diferente al archivo gd_bundle.crt que se usa en este capítulo. El repositorio de certificados de GoDaddy se encuentra en https://certs.godaddy.com /anónimo/repositorio.pki.

Ahora, creemos los archivos para nuestros nuevos certificados realizando los siguientes pasos:

- Cambie el directorio a /usr/local/ispconfig/interface/ssl/

- Copiar la solicitud de firma del certificado

- Copiar la clave

- Copiar el certificado

- Copiar el certificado

- Borrar el contenido del certificado

- Cambie los permisos de lectura/escritura/ejecución en los archivos de certificado

- Cambiar la propiedad de los archivos de certificado

- Descargar el certificado de GoDaddy

- Cambia los permisos de lectura/escritura/ejecución en el certificado de GoDaddy

- Cambiar la propiedad en el certificado de GoDaddy

No olvide reemplazar su propio nombre de host en los siguientes ejemplos. Escriba las siguientes líneas en la ventana de su terminal SSH:

cd /usr/local/ispconfig/interface/ssl/

cp ispserver.csr pluto.example.com.csr

cp ispserver.key pluto.example.com.key

cp ispserver.crt openssl.pluto.example.com.crt

cp ispserver.crt pluto.example.com.crt

cat /dev/null> pluto.example.com.crt

chmod 750 *ejemplo. com*

chown ispconfig:ispconfig *ejemplo.com*

wget -O gd_bundle.crt "https://certs.godaddy.com/anonymous/repository.pki?streamfilename=gd_bundle.crt&actionMethod=anonymous% 2Frepository.xhtml%3Arepository.streamFile%28%27%27%29"

chmod 750 gd_bundle.crt

chown ispconfig:ispconfig gd_bundle.crt

Ahora, coloquemos el certificado firmado por GoDaddy en el servidor editando el archivo pluto.example.com.crt. Escriba la siguiente línea en la ventana de su terminal SSH:

vi plutón.ejemplo.com.crt

Con un editor de texto, copie todo el contenido de su nuevo certificado de GoDaddy firmado que acaba de descargar de GoDaddy y extraer del archivo zip. Pegue el contenido en el archivo pluto.example.com.crt en la ventana de su terminal SSH.

Ahora, creemos el archivo de cadena pem utilizado por algunos servicios realizando los siguientes pasos:

- Copie el contenido de la clave, el certificado y los archivos de GoDaddy en el archivo pem

- Cambie los permisos de lectura/escritura/ejecución en el archivo pem

Escriba las siguientes líneas en la ventana de su terminal SSH:

cat pluto.ejemplo.com.{clave,crt} gd_bundle.crt> pluto.ejemplo.com.pem

chmod 600 pluto.ejemplo.com.pem

Ahora, debe tener un conjunto completo de certificados para usar. Miremos y asegurémonos de que todos los certificados estén en orden. Escriba la siguiente línea en la ventana de su terminal SSH:

ls -la

La salida debería tener el siguiente aspecto:

[ejemplo@unixlinux.online ssl]# ls -la

total 48

drwxr-x--- 2 ispconfig ispconfig 4096 22 de mayo 22:50 .

drwxr-x--- 7 ispconfig ispconfig 4096 12 de mayo 21:20 ..

-rwxr-x--- 1 ispconfig ispconfig 3197 22 de mayo 22:47 gd_bundle.crt

-rwxr-x--- 1 ispconfig ispconfig 2061 12 21 de mayo :20 ispserver.crt

-rwxr-x--- 1 ispconfig ispconfig 1720 12 de mayo 21:20 ispserver.csr

-rwxr-x--- 1 ispconfig ispconfig 3243 12 de mayo 21:20 ispserver. key

-rwxr-x--- 1 ispconfig ispconfig 3311 12 de mayo 21:19 ispserver.key.secure

-rwxr-x--- 1 ispconfig ispconfig 0 22 de mayo 22:47 plutón.ejemplo. com.crt

-rwxr-x--- 1 ispconfig ispconfig 1720 22 de mayo 22:47 pluto.example.com.csr

-rwxr-x--- 1 ispconfig ispconfig 3243 22 de mayo 22:47 pluto.example.com.key

-rw------- 1 raíz raíz 6440 22 de mayo 22:50 pluto.example.com.pem

-rwxr-x--- 1 ispconfig ispconfig 2061 22 de mayo 22:47 openssl.pluto.example.com.crt

Ahora, configuremos el panel de control de ISPConfig para usar el certificado firmado. ¡Tenga en cuenta que debe volver a configurar estas líneas siempre que actualice o instale ISPConfig! Escriba la siguiente línea en la ventana de su terminal SSH:

vim /etc/httpd/conf/sites-disponible/ispconfig.vhost

Edite las 2 líneas con las rutas a la clave y los archivos de certificado firmados. Ahora, agregue la línea SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/gd_bundle.crt a la sección Configuración SSL. Debería tener el siguiente aspecto:

# SSL Configuration SSLEngine On SSLCertificateFile /usr/local/ispconfig/interface/ssl/pluto.example.com.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/pluto.example.com.key SSLCACertificateFile /usr/local/ispconfig/interface/ssl/gd_bundle.crt

Ahora, reiniciemos Apache. Escriba la siguiente línea en la ventana de su terminal SSH:

/etc/init.d/httpd reiniciar

Ahora, configuremos Postfix para usar el certificado firmado realizando los siguientes pasos:

- Establezca la ruta al archivo de certificado firmado en postfix usando el comando postconf

- Establezca la ruta al archivo clave en postfix usando el comando postconf

- Establezca la ruta al archivo gd_bundle en postfix usando el comando postconf

- Reiniciar sufijo

¡Tenga en cuenta que debe volver a configurar estas líneas siempre que actualice o instale ISPConfig! Escriba las siguientes líneas en la ventana de su terminal SSH:

postconf -e 'smtpd_tls_cert_file =/usr/local/ispconfig/interface/ssl/pluto.example.com.crt'

postconf -e 'smtpd_tls_key_file =/usr/local/ispconfig/interface/ssl/pluto.example. com.key'

postconf -e 'smtpd_tls_CAfile =/usr/local/ispconfig/interface/ssl/gd_bundle.crt'

/etc/init.d/postfix restart

Ahora, configuremos Dovecot para usar el certificado firmado. Tenga en cuenta que debe volver a configurar estas líneas cada vez que actualice o instale ISPConfig. Escriba la siguiente línea en la ventana de su terminal SSH:

vim /etc/dovecot/dovecot.conf

Haga que la sección SSL tenga el siguiente aspecto:

ssl_cert = </usr/local/ispconfig/interface/ssl/pluto.example.com.crt ssl_key = </usr/local/ispconfig/interface/ssl/pluto.example.com.key ssl_ca = </usr/local/ispconfig/interface/ssl/gd_bundle.crt

Luego, reinicie Dovecot. Escriba la siguiente línea en la ventana de su terminal SSH:

/etc/init.d/reinicio dovecot

Ahora, configuremos phpMyAdmin y Squirrelmail para usar el certificado firmado. Es importante saber que cuando un cliente tiene su propio certificado SSL instalado a través de ISPConfig, su propio certificado se usará cuando acceda a phpMyAdmin y Squirrelmail a través de su propio dominio. el cliente no tiene un certificado establecido, se usará el certificado que estamos a punto de configurar. Escriba la siguiente línea en la ventana de su terminal SSH:

vim /etc/httpd/conf.d/ssl.conf

Las siguientes 3 líneas deben editarse para que se vean como las siguientes:

SSLCertificateFile /usr/local/ispconfig/interface/ssl/pluto.example.com.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/pluto.example.com.key SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/gd_bundle.crt

Ahora, reiniciemos Apache. Escriba la siguiente línea en la ventana de su terminal SSH:

/etc/init.d/httpd reiniciar

Ahora, configuremos Pure-FTPD para usar el certificado firmado realizando los siguientes pasos:

- Cambie el directorio a /etc/pki/pure-ftpd

- Cambie el nombre del archivo pem

- Cree un enlace simbólico al archivo pem firmado

- Reiniciar pure-ftpd

Escriba las siguientes líneas en la ventana de su terminal SSH:

cd /etc/pki/pure-ftpd

mv pure-ftpd.pem openssl.pure-ftpd.pem

ln -s /usr/local/ispconfig/interface/ssl/pluto.example.com. pem pure-ftpd.pem

/etc/init.d/pure-ftpd restart

Ahora estamos usando el certificado firmado por GoDaddy para ISPConfig y nuestros servicios. Dado que tenemos dos conjuntos de certificados, podemos alternar fácilmente entre usar el certificado autofirmado o el certificado firmado por GoDaddy. También podemos crear un conjunto completamente nuevo de archivos para nuestro certificado autofirmado sin afectar nuestros archivos de certificado firmados por GoDaddy.