Introducción

Como todos sabemos, un servidor virtual necesita más seguridad que cualquier producto físico, ya que la pérdida sufrida por un ataque de fuerza bruta no es fácilmente detectable y el daño realizado podría destruir por completo sus negocios en línea o cualquier proceso que funcione en línea. Por lo tanto, es mejor obtener todas las medidas de seguridad que uno pueda permitirse para fortalecer los servidores web de los ataques de fuerza bruta.

Antes de comenzar a configurar su servidor, analicemos algunas medidas de seguridad fundamentales que puede implementar para que su servidor sea lo más seguro posible. Discutiremos en detalle diferentes formas de asegurar su servidor y también sobre cómo configurarlo.

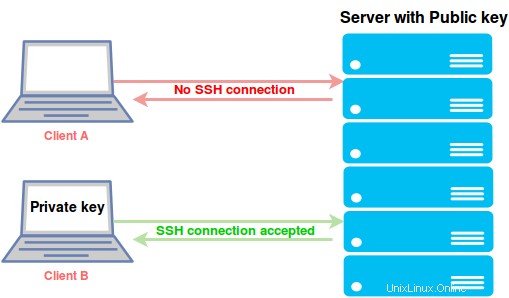

1.Claves SSH

La medida de seguridad más básica y más importante es configurar el acceso basado en SSH a su servidor. Las contraseñas manuales siempre son vulnerables y el uso de claves SSH protegerá su servidor de ataques vulnerables de una manera mucho mejor en comparación con los servidores protegidos por contraseña. Las claves SSH son muy fáciles de configurar y solo requieren unos segundos para configurarlas en el servidor.

Al configurar SSH en el servidor, se generan dos claves, a saber, la clave pública y la clave privada, de las cuales el usuario debe mantener en secreto la clave privada y la clave pública se puede compartir si es necesario. Dado que las claves SSH tienen una mayor cantidad de bits que las contraseñas convencionales, parece imposible que el conjunto actual de hardware de la computadora descifre las claves SSH, ya que les llevaría mucho tiempo probar las diferentes combinaciones hasta lograr la combinación perfecta. . Para saber cómo configurar la clave SSH en su servidor, haga clic aquí.

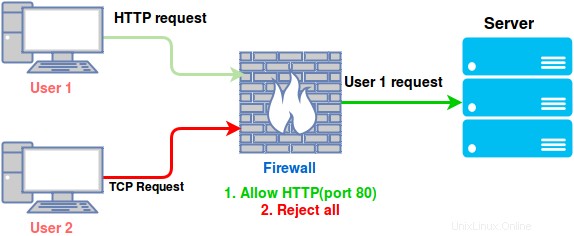

2.Cortafuegos

En términos simples, un firewall es un sistema de seguridad de red que está diseñado para evitar el acceso no autorizado hacia y desde una red privada. Puede ser un dispositivo de software o hardware, pero independientemente de eso, un firewall controla el flujo de tráfico hacia y desde los servidores en función de un conjunto de reglas. Hay básicamente tres tipos de cortafuegos que son cortafuegos de filtro de paquetes, cortafuegos con estado y cortafuegos de capa de aplicación. Para comprender en qué se diferencian estos firewalls, necesitamos saber cómo se transmite la información a través de una red TCP.

La información a través de una red TCP se envía en paquetes y a cada paquete se le asigna un encabezado. El firewall de filtro de paquetes inspecciona los paquetes individualmente sin comprender su estado de conexión. Esto significa que el filtrado de paquetes permite o deniega un paquete hacia o desde la red en función del paquete individual. Por otro lado, el firewall con estado analiza los paquetes en función del estado de la conexión y no aplica las reglas del firewall hasta que se recopilan los paquetes relacionados. Los cortafuegos de la capa de aplicación son el tipo de cortafuegos más seguro, ya que inspeccionan los datos de los paquetes y no solo el encabezado del paquete. Los cortafuegos con estado se utilizan principalmente para la protección del servidor y las reglas del cortafuegos se pueden aplicar mediante iptables, nftables, cortafuegos de UFC y cortafuegos de CSF. Para obtener información sobre cómo editar reglas de firewall con Iptables, consulte este enlace.

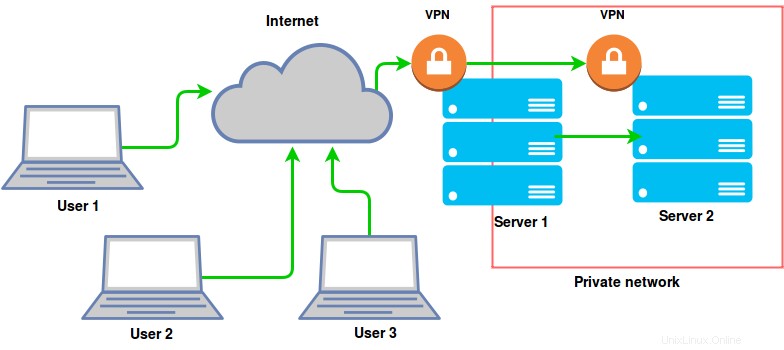

3.VPN y redes privadas

Como sugiere el nombre, Private Network es un entorno de red al que solo pueden acceder usuarios distinguidos dentro de la vecindad local, como la red interna de una empresa. Por otro lado, una VPN o Red Privada Virtual es un método de red para acceder a servidores remotos como si fuera parte de la red privada local. En otras palabras, una VPN extiende la red privada a través de una red pública como Internet. Permite al usuario enviar y recibir información del servidor de forma remota pero dentro de una red privada.

En el contexto de la seguridad del servidor, VPN juega un papel importante al permitir el acceso a puertos específicos solo a través de una red privada. Esto permite que los usuarios solo dentro de la red privada administren los servidores y los usuarios de las redes públicas tienen prohibido el acceso sin restricciones.

4.Cifrado SSL/TLS

SSL (Secure Sockets Layer) es una técnica de cifrado de comunicación estándar entre un servidor web y un navegador. TLS (Seguridad de la capa de transporte) es el sucesor de SSL, pero ambos se conocen generalmente como SSL. Cada vez que visita un sitio web legítimo, a menudo puede ver este símbolo 🔒, aparece antes de la URL que ingresa en el navegador. Por ejemplo, tomemos e2enetworks.com:

Este símbolo de candado representa la certificación SSL del sitio web. Lo que significa que e2enetworks.com tiene la intención de proporcionar un entorno seguro para sus usuarios y, por lo tanto, ha aprovisionado su sitio web con seguridad web. La transacción de información se limita entre el usuario y el proveedor de alojamiento web. Este cifrado digital ayuda al sitio web a mantener la privacidad de los datos.

Para implementar el cifrado SSL en un sitio web, se obtiene un certificado SSL de una autoridad de certificación (CA) autorizada. Este certificado SSL configura el servidor para que confíe en una CA específica, después de lo cual el servidor confía en todos los certificados firmados por esa CA. Esta forma de protección del servidor es útil para evitar ataques de intermediarios en los que alguien intenta interceptar el tráfico entre su servidor y el cliente de destino.

5.Ejecución aislada

La ejecución aislada se refiere a aislar un dispositivo en particular, en nuestro caso un servidor, del acceso externo y ejecutarlo en su propio espacio dedicado. La ejecución aislada proporciona un entorno contenido que permite a los usuarios limitar cualquier tipo de daño que pueda causar el malware a través del sandboxing. Un sandbox es un entorno de prueba que aísla los cambios de código no probados y protege los servidores en vivo y sus datos, y otras colecciones de código, datos y/o contenido, propietario o público, de cambios que podrían ser dañinos (independientemente de la intención del autor de esos cambios) a un sistema de misión crítica o que simplemente podría ser difícil de revertir.

Conclusión

Estos son solo algunos métodos bien diferenciados que es importante configurar y configurar antes de que se aprovisione el servidor. Al final del día, la seguridad del servidor y sus datos está en lo más alto de la tabla de prioridades y siempre es mejor prevenir que arrepentirse. Por lo tanto, es muy recomendable utilizar las medidas de seguridad antes mencionadas antes de configurar su servidor. También hay varios complementos además de estas medidas de protección del servidor que pueden ser muy útiles, pero estos son imprescindibles, especialmente si está administrando servidores con datos e información de importancia crítica.