Este tutorial le mostrará cómo configurar la actualización de seguridad automática, también conocida como actualizaciones desatendidas, en Ubuntu. Si no vive debajo de una cueva, probablemente conozca la violación masiva de datos de Equifax. La información de 143 millones de clientes de Equifax, incluidos el nombre, el número de seguro social, la fecha de nacimiento, la licencia de conducir y 200.000 números de tarjetas de crédito, fue robada entre mayo y julio de 2017.

En marzo de 2017, se encontró una vulnerabilidad crítica en Apache Structs y la fundación Apache lanzó una solución cuando anunciaron la existencia de la vulnerabilidad. Sin embargo, Equifax no parchó la vulnerabilidad durante dos meses, lo que resultó en una violación masiva de datos. Es posible que las corporaciones que ejecutan aplicaciones complejas deban realizar pruebas exhaustivas antes de instalar actualizaciones, pero si tiene un servidor Linux simple para uso personal, puede activar la actualización de seguridad automática para parchear las vulnerabilidades lo antes posible.

Configurar la actualización de seguridad automática (actualizaciones desatendidas) en Ubuntu Server

Primero, instale las unattended-upgrades paquete.

sudo apt update sudo apt install unattended-upgrades

Necesitas instalar el update-notifier-common paquete para configurar el reinicio automático.

sudo apt install update-notifier-common

Luego edite las 50unattended-upgrades archivo.

sudo nano /etc/apt/apt.conf.d/50unattended-upgrades

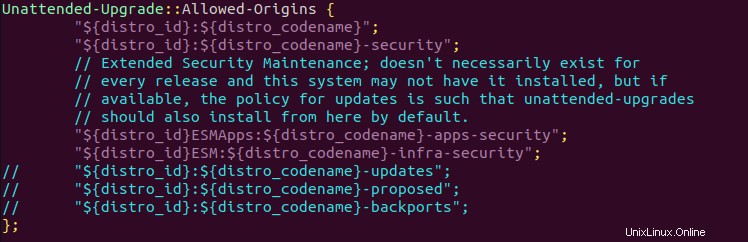

En este archivo, puede configurar qué paquetes deben actualizarse automáticamente. Por defecto, solo se instalarán automáticamente las actualizaciones de seguridad, tal y como indican las siguientes líneas. Así que no hay necesidad de cambiar esta sección.

Unattended-Upgrade::Allowed-Origins {

"${distro_id}:${distro_codename}";

"${distro_id}:${distro_codename}-security";

// Extended Security Maintenance; doesn't necessarily exist for

// every release and this system may not have it installed, but if

// available, the policy for updates is such that unattended-upgrades

// should also install from here by default.

"${distro_id}ESMApps:${distro_codename}-apps-security";

"${distro_id}ESM:${distro_codename}-infra-security";

// "${distro_id}:${distro_codename}-updates";

// "${distro_id}:${distro_codename}-proposed";

// "${distro_id}:${distro_codename}-backports";

};

- El primer origen

"${distro_id}:${distro_codename}"es necesario porque las actualizaciones de seguridad pueden generar nuevas dependencias de fuentes que no son de seguridad. Este origen no proporciona actualizaciones de software. - El segundo origen es para actualizaciones regulares de seguridad.

- Los orígenes tercero y cuarto (ESMApps y ESM) son para mantenimiento de seguridad extendido, es decir, para aquellos que ejecutan una versión de Ubuntu que llegó al final de su vida útil. Puedes dejarlo como está.

Notificación por correo electrónico

A veces, Ubuntu puede fallar al instalar actualizaciones de seguridad, por lo que se requiere una actualización manual. Si desea recibir notificaciones por correo electrónico después de cada actualización de seguridad, busque la siguiente línea y elimínela. (Elimine las barras dobles al principio).

Ubuntu 18.04

//Unattended-Upgrade::Mail "root";

Ubuntu 20.04

//Unattended-Upgrade::Mail "";

Puede especificar una dirección de correo electrónico para recibir notificaciones como las siguientes.

Unattended-Upgrade::Mail "[email protected]";

Si prefiere recibir notificaciones por correo electrónico solo cuando haya un error durante la actualización de seguridad, elimine el comentario de la siguiente línea.

Ubuntu 18.04

//Unattended-Upgrade::MailOnlyOnError "true";

En Ubuntu 20.04, debe encontrar la siguiente línea

//Unattended-Upgrade::MailReport "on-change";

Descoméntalo y cambia on-change a

Unattended-Upgrade::MailReport "only-on-error";

Eliminación automática de dependencias no utilizadas

Probablemente necesite hacer sudo apt autoremove después de cada actualización, busque la siguiente línea:

//Unattended-Upgrade::Remove-Unused-Dependencies "false";

Descomente esta línea y cambie false a true .

Unattended-Upgrade::Remove-Unused-Dependencies "true";

Reinicio automático

Cuando se instala una actualización de seguridad para el kernel de Linux, debe reiniciar el servidor Ubuntu para aplicar la actualización del kernel. Si el servidor solo lo usa usted o unas pocas personas, puede ser conveniente habilitar el reinicio automático. Busque la siguiente línea.

//Unattended-Upgrade::Automatic-Reboot "false";

Descomentelo y cambie false a true para habilitar el reinicio automático

Unattended-Upgrade::Automatic-Reboot "true";

También puede especificar a qué hora se realizará el reinicio. Por defecto, el reinicio se realiza inmediatamente después de instalar la actualización del kernel. Lo configuré para que se reiniciara a las 4 AM. Asegúrese de establecer una zona horaria correcta para su servidor.

Unattended-Upgrade::Automatic-Reboot-Time "04:00";

Guarde y cierre el archivo.

Si el servidor está siendo utilizado por muchos usuarios o requiere un alto tiempo de actividad (como este blog), entonces no debe habilitar el reinicio automático. En su lugar, puede usar Canonical livepatch para parchear el kernel de Linux sin reiniciar.

- Servicio LivePatch de Canonical:aplique parches al kernel de Linux en Ubuntu sin reiniciar

Habilitar actualización de seguridad automática

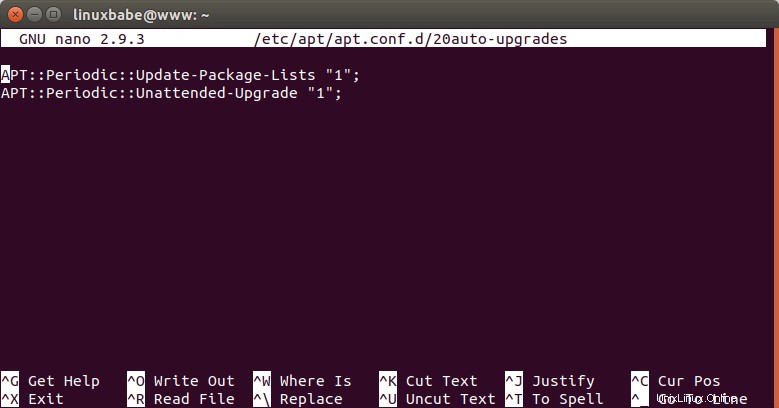

Ahora que la actualización de seguridad automática está configurada, debemos habilitarla creando las 20auto-upgrades archivo.

sudo nano /etc/apt/apt.conf.d/20auto-upgrades

Copie y pegue las siguientes dos líneas en el archivo.

APT::Periodic::Update-Package-Lists "1"; APT::Periodic::Unattended-Upgrade "1";

- La primera línea hace que

apthaz “apt-get update” automáticamente todos los días. Si está configurado en 2, entonces cada dos días. (0=deshabilitado) - La segunda línea hace

aptpara instalar actualizaciones de seguridad automáticamente. (1=habilitado, 0=deshabilitado)

Guarde y cierre el archivo.

Ejecutar actualización desatendida en un momento específico

La actualización desatendida se ejecuta aleatoriamente entre las 12 a. m. y las 7 a. m., para evitar picos de carga en los servidores espejo debido a que todos ejecutan actualizaciones al mismo tiempo. Puede ejecutar manualmente la actualización desatendida con:

sudo unattended-upgrade -v

También puede agregar este comando a su trabajo de Cron.

sudo crontab -e

Agregue la siguiente línea al final de su archivo Crontab, para que la actualización desatendida se ejecute todos los días a las 2 a. m.

0 2 * * * sudo /usr/bin/unattended-upgrade -v

Configuración de la retransmisión SMTP

Para recibir notificaciones por correo electrónico después de cada actualización de seguridad, su servidor debe poder enviar correos electrónicos. Si este es su servidor de correo electrónico, lo único que queda por hacer es instalar el bsd-mailx paquete.

sudo apt install bsd-mailx

Si no se trata de un servidor de correo electrónico, debe configurar la retransmisión SMTP. Podemos instalar el servidor Postfix SMTP y luego retransmitir correos electrónicos a través de proveedores de servicios de correo electrónico.

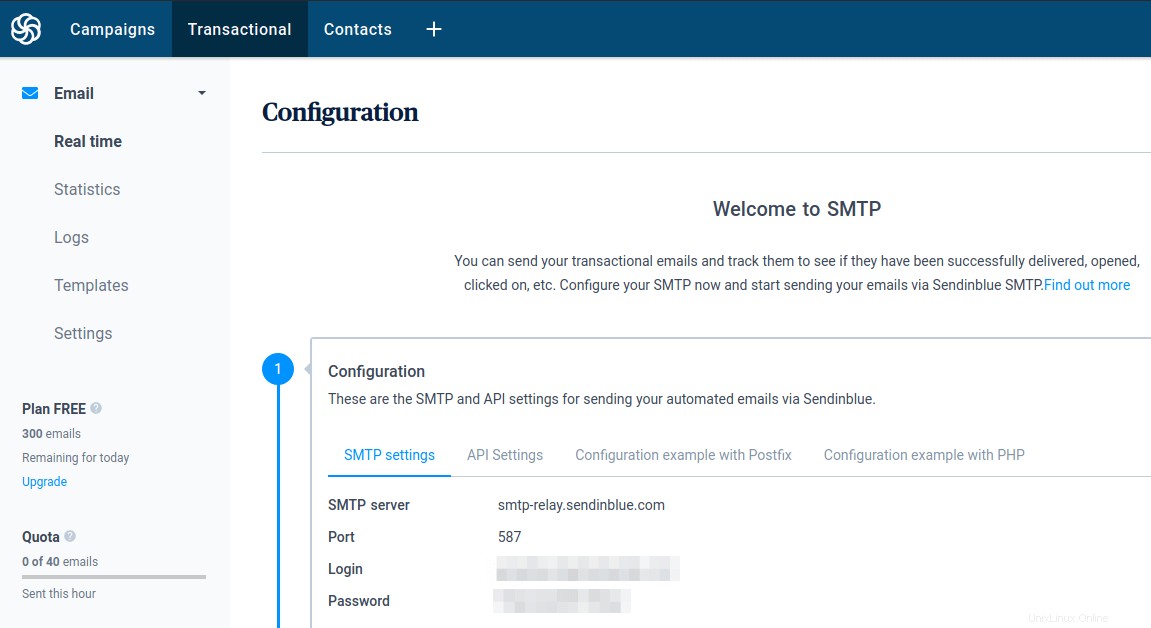

Hay varios proveedores de servicios de correo electrónico (ESP) que puede actuar como host de retransmisión. Algunos cobran una pequeña tarifa, algunos ofrecen cuotas gratuitas todos los meses. En este artículo, me gustaría mostrarle cómo usar Sendinblue, que es un proveedor de servicios de correo electrónico que le permite enviar 300 correos electrónicos por día de forma gratuita.

Cree una cuenta gratuita en sendinblue.com. Una vez que complete su perfil de usuario, haga clic en Transactional pestaña, obtendrá su configuración SMTP. Si no hay una configuración de SMTP, debe ponerse en contacto con el servicio de atención al cliente de Sendinblue para activar el servicio de correo electrónico transaccional.

Ahora necesita configurar su servidor Postfix SMTP para usar la configuración SMTP de Sendinblue.

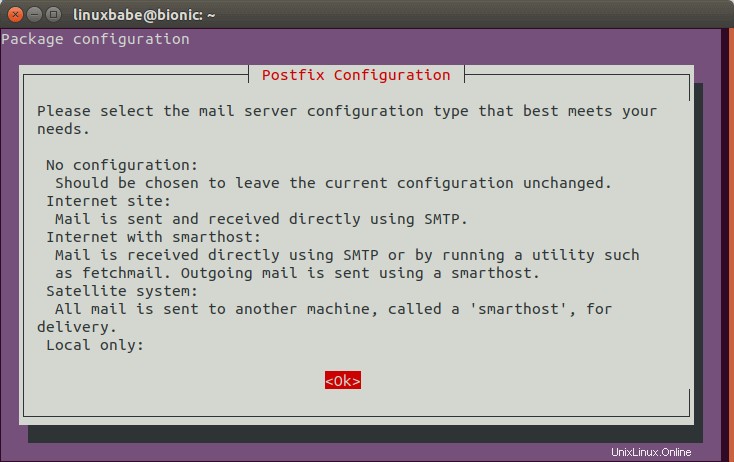

Instalemos el servidor Postfix SMTP en Ubuntu con el siguiente comando.

sudo apt install postfix libsasl2-modules

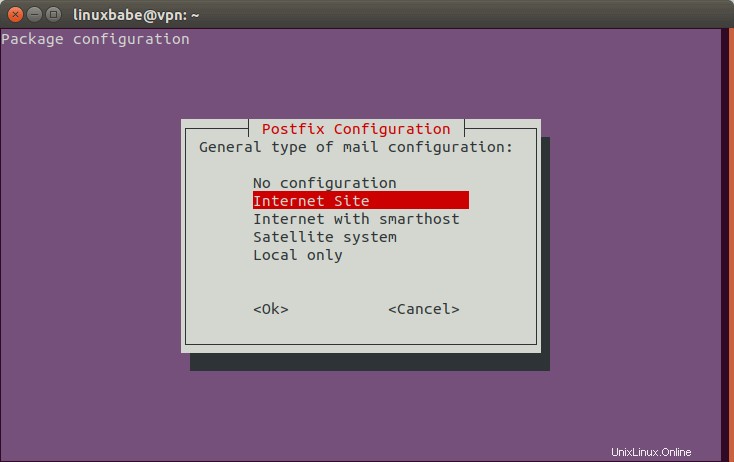

Cuando vea el siguiente mensaje, presione la tecla Tab y presione Entrar.

Luego elige la segunda opción:Internet Site .

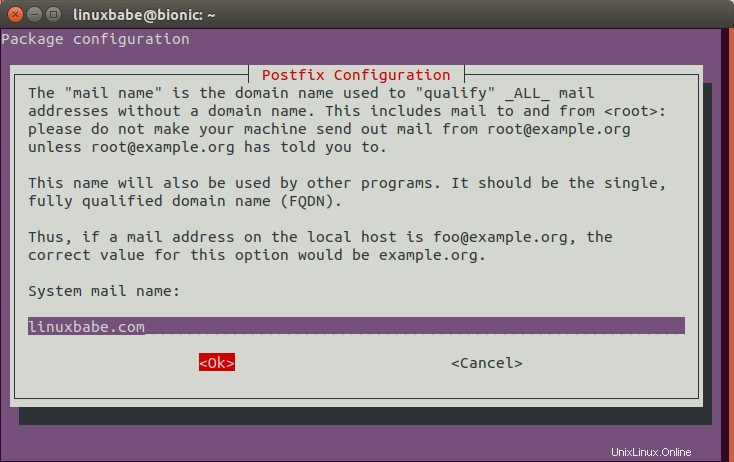

A continuación, establezca el nombre de correo del sistema. Por ejemplo, ingreso mi nombre de dominio linuxbabe.com .

Después de instalar Postfix, abra el archivo de configuración principal con un editor de texto de línea de comandos como Nano.

sudo nano /etc/postfix/main.cf

Busque la siguiente línea.

relayhost =

Por defecto, su valor está vacío. Establecer el valor de relayhost a [smtp-relay.sendinblue.com]:587 .

relayhost = [smtp-relay.sendinblue.com]:587

Luego agregue las siguientes líneas al final de este archivo.

# outbound relay configurations smtp_sasl_auth_enable = yes smtp_sasl_password_maps = hash:/etc/postfix/sasl_passwd smtp_sasl_security_options = noanonymous smtp_tls_security_level = may header_size_limit = 4096000

Guarde y cierre el archivo. Luego cree el /etc/postfix/sasl_passwd archivo.

sudo nano /etc/postfix/sasl_passwd

Agregue el host de retransmisión SMTP y las credenciales SMTP a este archivo como se muestra a continuación. Reemplace smtp_username y smtp_password con su propio nombre de usuario y contraseña proporcionados por SendinBlue. Tenga en cuenta que hay dos puntos entre el nombre de usuario y la contraseña.

[smtp-relay.sendinblue.com]:587 smtp_username:smtp_passowrd

Guarde y cierre el archivo. Luego cree el archivo hash db correspondiente con postmap .

sudo postmap /etc/postfix/sasl_passwd

Ahora debería tener un archivo /etc/postfix/sasl_passwd.db . Reinicie Postfix para que los cambios surtan efecto.

sudo systemctl restart postfix

Por defecto, sasl_passwd y sasl_passwd.db Cualquier usuario del servidor puede leer el archivo. Cambie el permiso a 600 para que solo la raíz pueda leer y escribir en estos dos archivos.

sudo chmod 0600 /etc/postfix/sasl_passwd /etc/postfix/sasl_passwd.db

A partir de ahora, Postfix enviará correos electrónicos a través de Sendinblue.

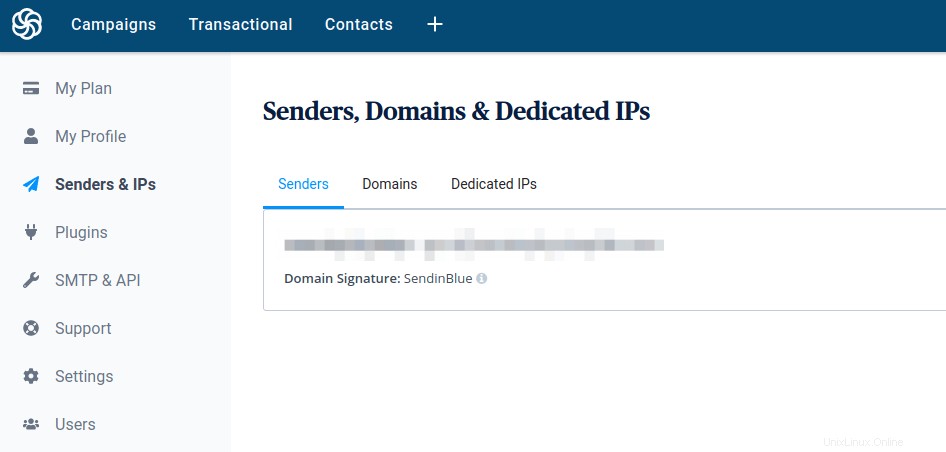

Añadir direcciones de remitente

Haga clic en el menú desplegable en la esquina superior derecha del panel de su cuenta de Sendinblue y seleccione Remitentes e IP pestaña para agregar su dominio y dirección de remitente.

Envío de correo electrónico de prueba

Ahora podemos enviar un correo electrónico de prueba con mailx comando como a continuación.

sudo apt install bsd-mailx echo "this is a test email." | mailx -r from-address -s hello to-address

Si las configuraciones de SMTP son correctas, recibirá un correo electrónico.

¿El correo electrónico no se envía?

Puede consultar el registro de correo (/var/log/mail.log ) para depurar por qué no se envía el correo electrónico.

Si envuelve el host de retransmisión con corchetes en /etc/postfix/main.cf archivo.

relayhost = [smtp-relay.sendinblue.com]:587

Luego, también debe envolver el nombre de host en /etc/postfix/sasl_passwd archivo.

[smtp-relay.sendinblue.com]:587 [email protected]:YourGmailPassword

Recuerde volver a generar el archivo hash db.

sudo postmap /etc/postfix/sasl_passwd

Reinicie Postfix para que los cambios surtan efecto.

sudo systemctl restart postfix

Deshabilitar la recepción de correo electrónico

Por defecto, Postfix está configurado para aceptar correo entrante. Puede configurar Postfix para que solo envíe correos electrónicos, pero no acepte correos electrónicos entrantes. Busque la siguiente línea en /etc/postfix/main.cf archivo.

inet_interfaces = all

Cámbielo al siguiente texto para que Postfix solo escuche en localhost.

inet_interfaces = loopback-only

Informe por correo electrónico

Hay 3 posibles correos electrónicos enviados por actualización desatendida:

- Actualización desatendida devuelta:Verdadero. Esto significa que los paquetes se instalaron correctamente.

- Actualización desatendida devuelta:Falso. Esto significa que ocurrió algún error al instalar las actualizaciones. Generalmente requiere intervención humana. Si recibe este correo electrónico, debe ejecutar manualmente

sudo apt upgrade. - Actualización desatendida devuelta:ninguna. Hay actualizaciones disponibles, pero el sistema se negó a instalarlas.

Registros

Los registros se pueden encontrar en /var/log/unattended-upgrades/ directorio.

Marque Reiniciar

El checkrestart El comando puede ayudarlo a averiguar qué procesos deben reiniciarse después de una actualización. Está disponible en debian-goodies paquete.

sudo apt install debian-goodies sudo checkrestart