Con el tiempo, la autenticación tradicional de nombre de usuario y contraseña ha demostrado ser inadecuada para brindar una seguridad sólida a las aplicaciones y los sistemas. Los nombres de usuario y las contraseñas se pueden descifrar fácilmente con una gran cantidad de herramientas de piratería, lo que deja su sistema vulnerable a las infracciones. Por este motivo, cualquier empresa o entidad que se tome en serio la seguridad necesita implementar la autenticación de 2 factores. .

Conocido coloquialmente como MFA (Autenticación multifactor ), la autenticación de 2 factores proporciona una capa adicional de seguridad que requiere que los usuarios proporcionen ciertos detalles, como códigos o OTP (Contraseña de un solo uso ) antes o después de autenticarse con el usuario y la contraseña habituales.

Hoy en día múltiples empresas como Google ,

En esta guía, demostramos cómo puede usar la autenticación de dos factores con Ubuntu .

Paso 1:instala el paquete PAM de Google

En primer lugar, instala el Google PAM paquete. PAM , una abreviatura de Módulo de autenticación conectable , es un mecanismo que proporciona una capa adicional de autenticación en la plataforma Linux.

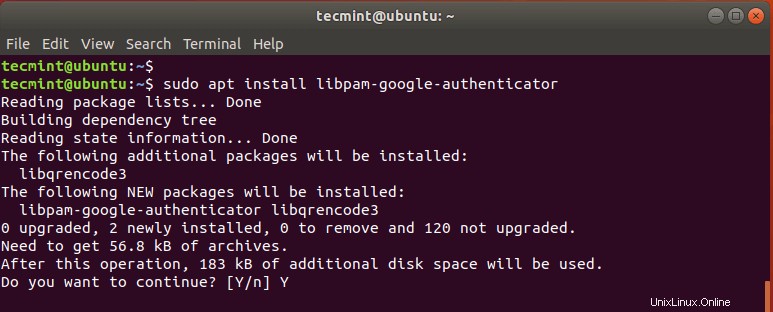

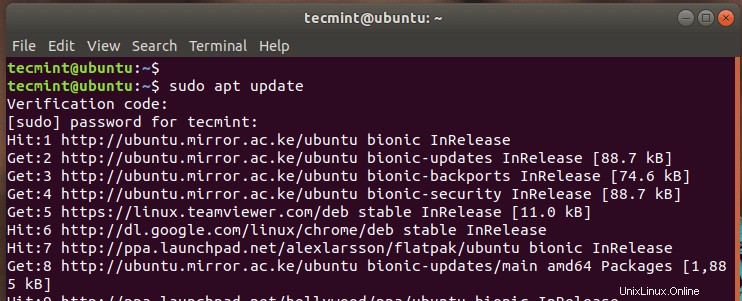

El paquete está alojado en Ubuntu repositorio, así que proceda y use el comando apt para instalarlo de la siguiente manera:

$ sudo apt install libpam-google-authenticator

Cuando se le solicite, presione 'Y' y presiona ENTRAR para continuar con la instalación.

Paso 2:Instale la aplicación Google Authenticator en su teléfono inteligente

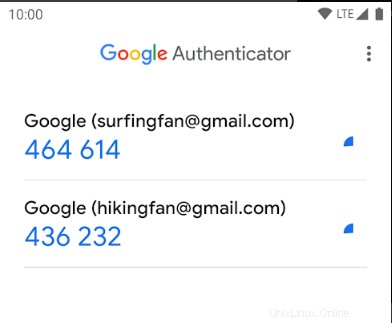

Además, debe instalar la aplicación Google Authenticator en su tableta o teléfono inteligente . La aplicación le presentará una OTP de 6 dígitos código que se renueva automáticamente cada 30 segundos.

Paso 3:Configurar Google PAM en Ubuntu

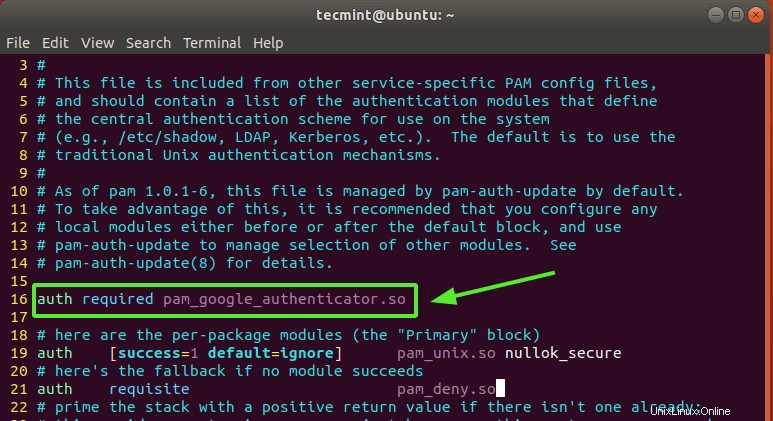

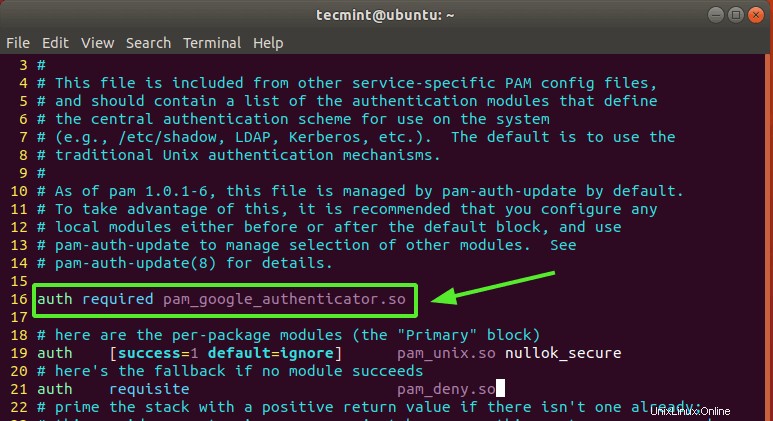

Con el Autenticador de Google aplicación en su lugar, procederemos y configuraremos el paquete Google PAM en Ubuntu modificando el /etc/pam.d/common-auth archivo como se muestra.

$ sudo vim /etc/pam.d/common-auth

Agregue la siguiente línea al archivo como se indica.

auth required pam_google_authenticator.so

Guarde el archivo y salga.

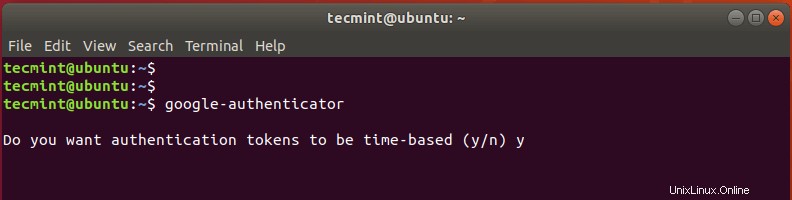

Ahora, ejecute el siguiente comando para inicializar PAM .

$ google-authenticator

Esto evocará un par de preguntas en la pantalla de su terminal. Primero, se le preguntará si desea que los tokens de autenticación se basen en el tiempo.

Autenticación basada en el tiempo los tokens caducan después de un cierto tiempo. De forma predeterminada, esto es después de 30 segundos, sobre los cuales se genera un nuevo conjunto de tokens. Estos tokens se consideran más seguros que los tokens no basados en el tiempo y, por lo tanto, escriba 'y' para sí y presiona ENTER .

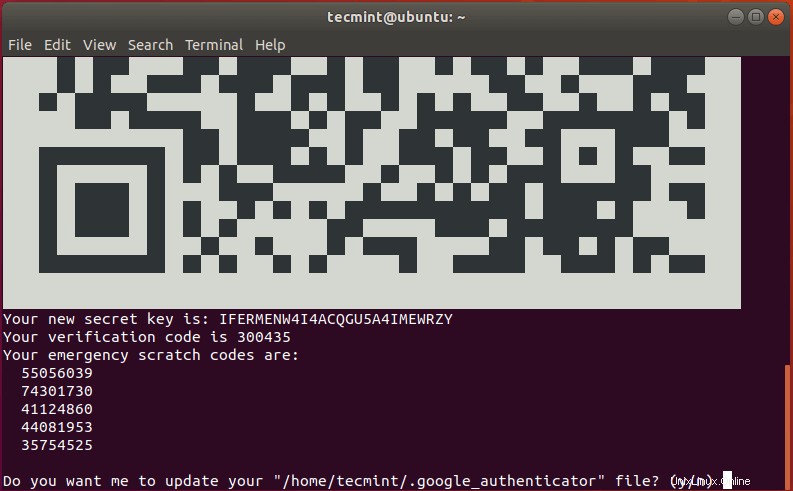

A continuación, un código QR se mostrará en el terminal como se muestra a continuación y justo debajo de él, se mostrará cierta información. La información mostrada incluye:

- Clave secreta

- Código de verificación

- Códigos de rascar de emergencia

Debe guardar esta información en una bóveda para referencia futura. Los códigos scratch de emergencia son extremadamente útiles en caso de que pierda su dispositivo de autenticación. Si algo le sucede a su dispositivo de autenticación, use los códigos.

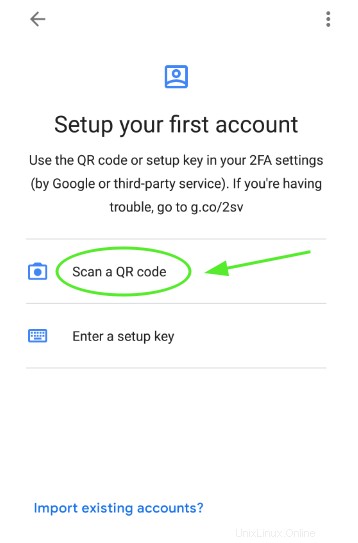

Inicie el Autenticador de Google App en su dispositivo inteligente y seleccione 'Escanear código QR ' para escanear el código QR presentado.

NOTA :Debe maximizar la ventana de la terminal para escanear el código QR completo. Una vez escaneado el código QR, se mostrará en la aplicación una OTP de seis dígitos que cambia cada 30 segundos.

A partir de entonces, seleccione 'y' para actualizar el archivo de autenticación de Google en su carpeta de inicio.

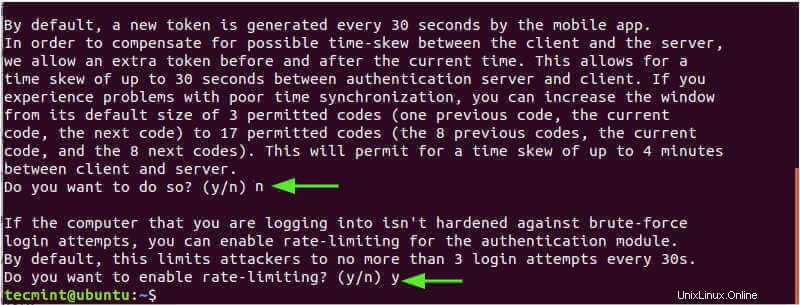

En el siguiente mensaje, restrinja el inicio de sesión a solo un inicio de sesión cada 30 segundos para prevenir ataques que puedan surgir debido a ataques man-in-the-middle. Así que selecciona 'y'

En el siguiente mensaje, seleccione 'n' para no permitir la extensión de la duración del tiempo que aborda el desfase de tiempo entre el servidor y el cliente. Esta es la opción más segura a menos que esté experimentando problemas con una mala sincronización de tiempo.

Y finalmente, habilite la limitación de frecuencia a solo 3 intentos de inicio de sesión.

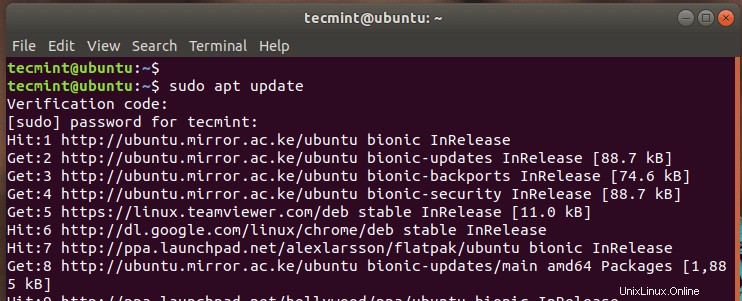

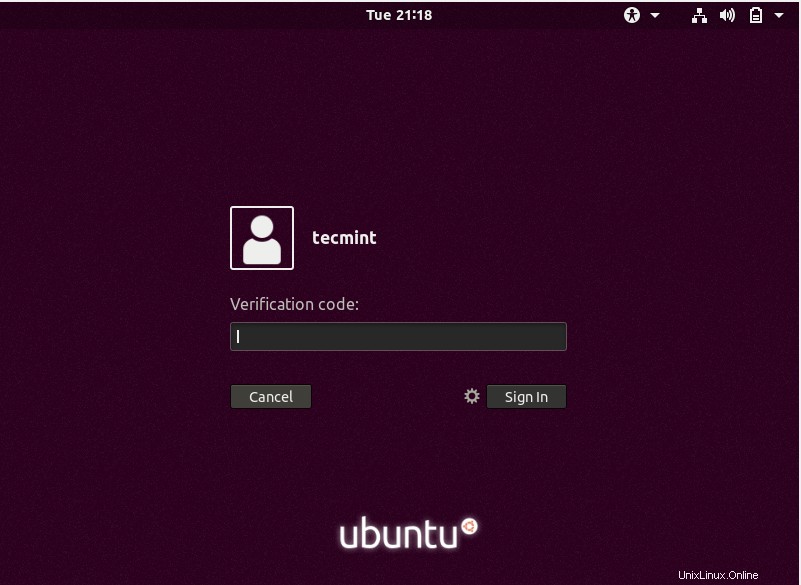

En este punto, hemos terminado de implementar la autenticación de 2 factores rasgo. De hecho, si ejecuta cualquier comando sudo, se le solicitará un código de verificación que puede obtener de la aplicación Google Authenticator. .

Puede verificar esto aún más reiniciando y una vez que llegue a la pantalla de inicio de sesión, se le pedirá que proporcione su código de verificación.

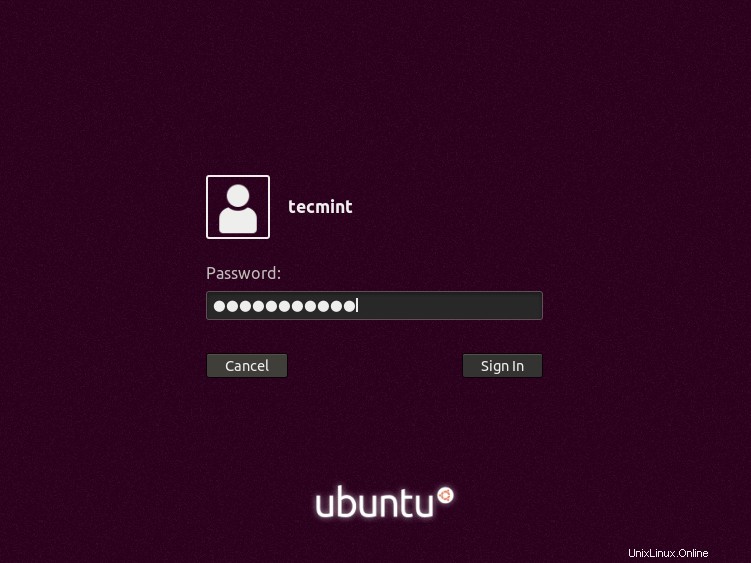

Después de haber proporcionado su código de Google Authenticator aplicación, solo proporcione su contraseña para acceder a su sistema.

Paso 4:Integra SSH con Google Authenticator

Si tiene la intención de utilizar SSH con el PAM de Google módulo, necesita integrar los dos. Hay dos maneras de lograr esto.

Para autenticación de contraseña SSH

Para habilitar SSH autenticación de contraseña para un usuario normal, primero, abra el SSH predeterminado archivo de configuración.

$ sudo vim /etc/ssh/sshd_config

Y establezca los siguientes atributos en 'sí' como se muestra

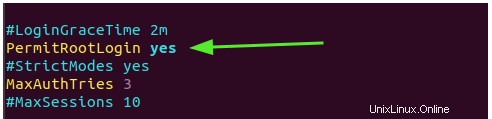

Para el usuario root, configure el 'PermitRootLogin ‘ atributo a 'yes' .

PermitRootLogin yes

Guarde el archivo y salga.

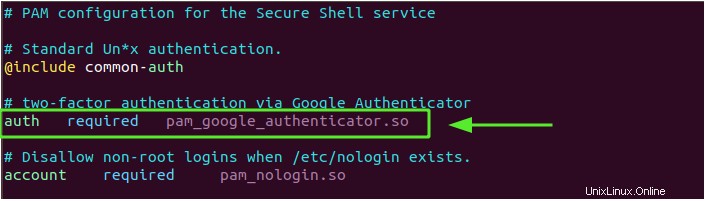

A continuación, modifique el PAM regla para SSH

$ sudo vim /etc/pam.d/sshd

Luego agregue la siguiente línea

auth required pam_google_authenticator.so

Por último, reinicia el SSH servicio para que los cambios entren en vigor.

$ sudo systemctl restart ssh

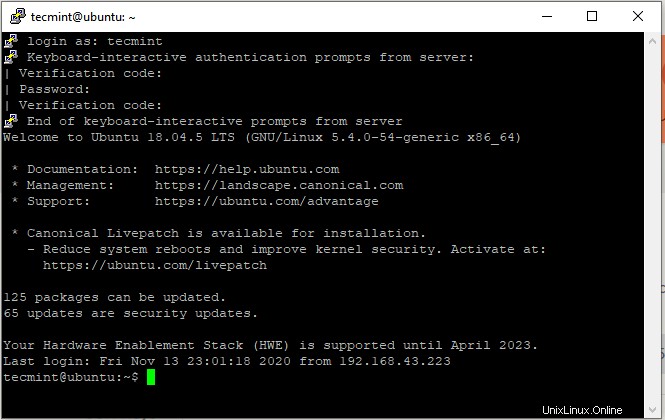

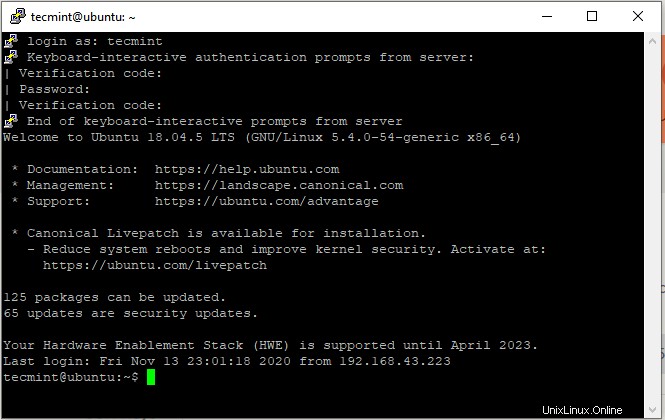

En el siguiente ejemplo, estamos iniciando sesión en Ubuntu desde el cliente Putty.

Para autenticación de clave pública SSH

Si está utilizando autenticación de clave pública , repita los pasos anteriores y agregue la línea que se muestra en la parte inferior de /etc/ssh/sshd_config archivo.

AuthenticationMethods publickey,keyboard-interactive

Una vez más, edite el PAM regla para el SSH demonio.

$ sudo vim /etc/pam.d/sshd

Luego agregue la siguiente línea.

auth required pam_google_authenticator.so

Guarde el archivo y reinicie el servicio SSH como vimos anteriormente.

$ sudo systemctl restart ssh

Y esto nos lleva al final de este artículo. Estaremos encantados de saber cómo te fue.