Introducción

Concha segura (SSH) es un protocolo criptográfico que permite que un cliente interactúe con un servidor remoto en un entorno seguro.

El cifrado de alto nivel protege el intercambio de información confidencial y permite realizar transacciones o emitir comandos en máquinas remotas de forma segura.

Aprenda a habilitar SSH en CentOS 7 siguiendo las instrucciones de este breve tutorial.

Requisitos previos

- Sistema CentOS 7 para actuar como servidor SSH

- Un usuario con los permisos necesarios

- Acceso a una línea de comando (Ctrl-Alt-T)

- mmm utilidad (incluida por defecto)

Instalación y activación de OpenSSH en CentOS 7

Los paquetes de software SSH se incluyen en CentOS de forma predeterminada. Sin embargo, si estos paquetes no están presentes en su sistema, instálelos fácilmente completando el Paso 1, que se describe a continuación.

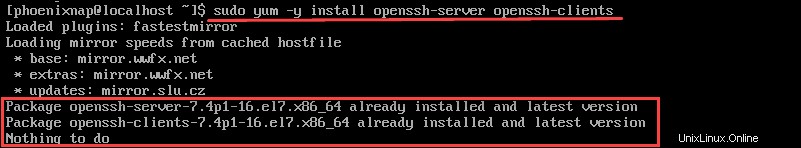

Paso 1:Instale el paquete de software del servidor OpenSSH

Ingrese el siguiente comando desde su terminal para iniciar el proceso de instalación:

sudo yum –y install openssh-server openssh-clientsEste comando instala tanto las aplicaciones de cliente de OpenSSH como el demonio del servidor de OpenSSH, sshd. .

En este ejemplo, el sistema nos informa que la última versión ya está presente.

Paso 2:Iniciar el servicio SSH

Para iniciar el demonio SSH en el servidor OpenSSH:

sudo systemctl start sshdCuando está activo, sshd escucha continuamente las conexiones de los clientes desde cualquiera de las herramientas del cliente. Cuando se produce una solicitud de conexión, sshd configura la conexión correcta.

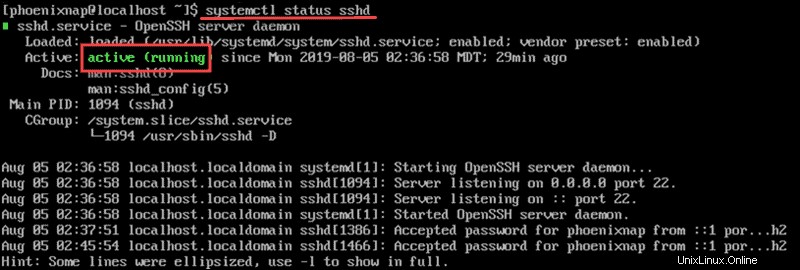

Paso 3:comprobar el estado de sshd

Compruebe el estado del demonio SSH:

sudo systemctl status sshdComo anteriormente hemos iniciado el servicio, la salida confirma que está activo.

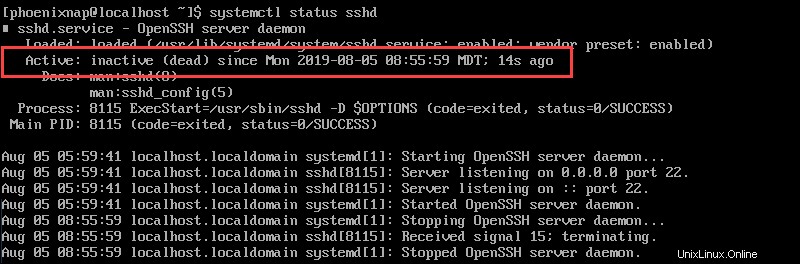

Para detener el demonio SSH ingrese:

systemctl stop sshdPodemos verificar si el servicio se ha detenido verificando el estado. El resultado muestra que el servicio está inactivo y la fecha y hora en que cambió el estado por última vez.

Paso 4:habilite el servicio OpenSSH

Habilite SSH para que se inicie automáticamente después de cada reinicio del sistema mediante systemctl comando:

sudo systemctl enable sshdPara deshabilitar SSH después de reiniciar, ingrese:

sudo systemctl disable sshdConfiguración del servidor OpenSSH

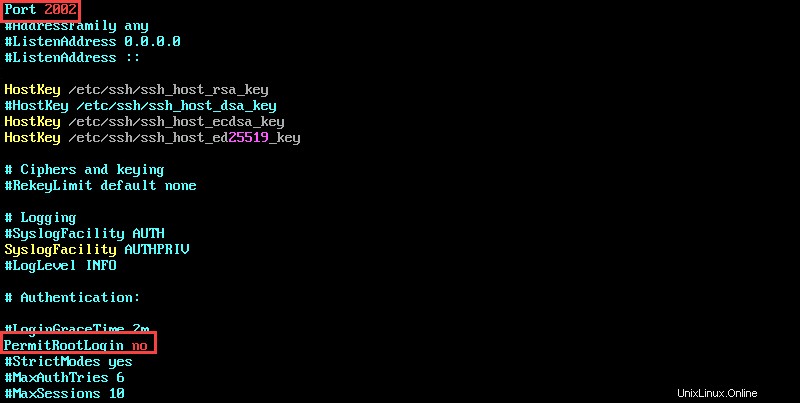

Configurando correctamente el sshd archivo de configuración fortalece la seguridad del servidor. Las configuraciones más comunes para mejorar la seguridad son cambiar el número de puerto, deshabilitar los inicios de sesión raíz y limitar el acceso solo a ciertos usuarios.

Para editar estas configuraciones acceda a /etc/ssh/sshd_config archivo:

sudo vim /etc/ssh/sshd_configUna vez que acceda al archivo usando un editor de texto (en este ejemplo usamos vim ), puede deshabilitar los inicios de sesión raíz y editar el número de puerto predeterminado:

- Para deshabilitar el inicio de sesión raíz:

PermitRootLogin no

- Cambie el puerto SSH para que se ejecute en un puerto no estándar. Por ejemplo:

Puerto 2002

Recuerda descomentar las líneas que edites eliminando el hashtag.

Guarde y cierre el archivo. Reiniciar sshd :

service sshd restartConfiguración del cortafuegos

Después de habilitar correctamente SSH y configurar sshd archivo, ajuste la configuración del cortafuegos para asegurarse de que no haya problemas de compatibilidad.

También es posible restringir el acceso a la IP para que la conexión sea aún más segura.

Para restringir el acceso a la IP, edite las iptables archivo escribiendo:

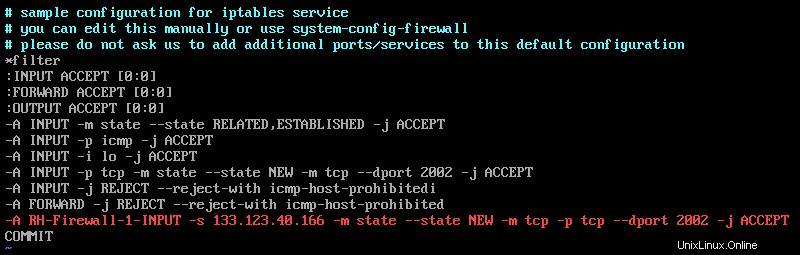

sudo vim /etc/sysconfig/iptablesPara permitir el acceso mediante el puerto definido en el archivo de configuración sshd, agregue la siguiente línea al archivo iptables:

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 2002 -j ACCEPTPara restringir el acceso a una IP específica, por ejemplo 133.123.40.166, edite la línea de la siguiente manera:

-A RH-Firewall-1-INPUT -s 133.123.40.166 -m state --state NEW -p tcp --dport 2002 -j ACCEPT

Si su sitio usa IPv6 y está editando ip6tables, use la línea:

-A RH-Firewall-1-INPUT -m tcp -p tcp --dport 2002 -j ACCEPTGuarde y salga del archivo presionando Escape (Esc) en su teclado y escribiendo:

Pulse Intro para confirmar.

Reinicie iptables para aplicar los cambios:

sudo systemctl restart iptables