Introducción

Una lista de control de acceso (ACL) administra los privilegios de los usuarios para acceder a las ubicaciones y los recursos del sistema. Si bien las ACL tienen su aplicación en la informática personal, se utilizan con mayor frecuencia en entornos comerciales.

En redes, las ACL se consideran prácticas de seguridad de red estándar para controlar el tráfico de red y evitar el acceso no autorizado a servidores de bases de datos, sistemas de administración de contenido, etc.

Este artículo se centrará en la función de las ACL en las redes. Explicará los componentes de ACL y los tipos comunes de ACL y brindará consejos sobre la mejor manera de implementar una lista de control de acceso en una red.

¿Qué es ACL (Lista de control de acceso)?

Una ACL (Lista de control de acceso) es un conjunto de reglas que permiten o deniegan el acceso a una red informática. Los dispositivos de red, es decir, enrutadores y conmutadores, aplican declaraciones de ACL al tráfico de red de entrada (entrante) y de salida (saliente), controlando así qué tráfico puede pasar a través de la red.

¿Cómo funciona una ACL?

Una ACL funciona como un firewall sin estado. Mientras que un cortafuegos con estado examina el contenido de los paquetes de red, un cortafuegos sin estado solo comprueba si los paquetes siguen las reglas de seguridad definidas.

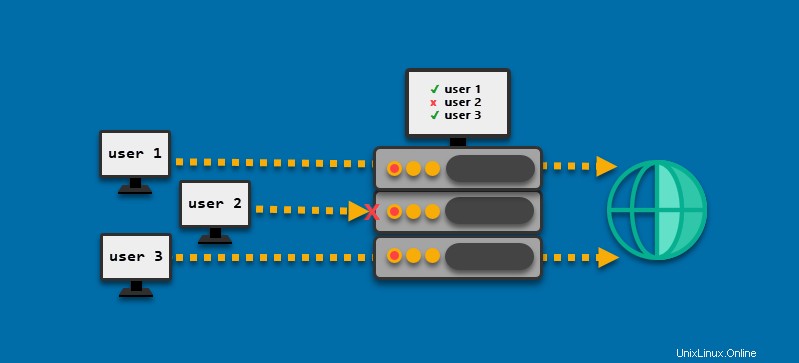

Las ACL son tablas que contienen reglas de acceso que se encuentran en las interfaces de red, como enrutadores y conmutadores. Cuando el usuario crea una ACL en un enrutador o conmutador, el dispositivo se convierte en un filtro de tráfico.

Como muestra el diagrama anterior, las ACL le indican al enrutador si el tráfico proveniente de un usuario (dirección IP) puede pasar a través del dispositivo o no.

ACL numeradas y con nombre

Al crear una lista de control de acceso, el usuario puede optar por formatearla como una lista numerada. o un nombrado lista.

Con listas de control de acceso numeradas , cada lista tiene un número de identificación:

- Las listas de acceso estándar toman números 1-99 y 1300-1999 .

- Las listas de acceso extendidas están en el 100-199 y 2000-2699 rangos.

Listas de control de acceso con nombre se prefieren a las listas numeradas porque los nombres permiten a los administradores de red proporcionar información sobre el propósito de una ACL.

Por ejemplo, al configurar una ACL extendida que proporciona reglas para la oficina de InfoSec en un edificio de la empresa, el usuario puede crear una lista extendida ingresando el siguiente comando en el símbolo del sistema del modo de configuración del enrutador:

access-list extended 120 [rule1] [rule2] [...]Si bien la lista numerada creada de esta manera tendría las mismas propiedades que su contraparte con nombre, la creación de la lista con nombre aclara su propósito:

access-list extended INFOSEC [rule1] [rule2] [...]Tipos de LCA

Hay cinco tipos de ACL:estándar , extendido , dinámico , reflexivo y basado en el tiempo .

Las siguientes secciones describen cada tipo de ACL.

LCA estándar

El tipo básico de ACL filtra el tráfico según la dirección IP de origen. Cuando un paquete intenta ingresar o salir del conmutador, el sistema verifica sus datos de IP con las reglas especificadas en la ACL. El proceso de verificación finaliza tan pronto como se encuentra una regla que permite la dirección IP específica.

Por ejemplo, la siguiente lista de acceso número 5 permite hosts en 192.168.15.0/24 red.

access-list 5 permit 192.168.15.0 0.0.0.255La sintaxis completa para crear una ACL estándar es:

access-list list-number-or-name {permit | deny} {source [source-wildcard] | host hostname | any}

El parámetro source-wildcard es la máscara inversa. Calcule máscaras inversas restando 255 de cada campo de máscara de subred. En el ejemplo anterior, 0.0.0.255 es la máscara inversa de 255.255.255.0 máscara de subred.

LCA extendida

A diferencia de las listas de control de acceso estándar, las ACL extendidas aceptan reglas basadas en las direcciones IP de origen y destino. Además, las reglas de ACL extendidas pueden incluir filtrado por tipo de protocolo, puertos TCP o UDP, etc.

El siguiente ejemplo muestra una lista de acceso extendida número 150 que permite todo el tráfico de 192.168.15.0/24 red a cualquier red IPv4 si el destino tiene el puerto HTTP 80 como puerto host:

access-list 150 permit tcp 192.168.15.0 0.0.0.255 any eq wwwLa sintaxis completa para la ACL extendida es:

access-list access-list-number-or-name {deny | permit} protocol source source-wildcard destination destination-wildcard precedence [precedence] tos [tos] [fragments] time-range [time-range-name] [log]LCA dinámica

Las ACL dinámicas son listas extendidas con nombres que contienen reglas de ACL dinámicas. Este tipo de ACL también se conoce como seguridad de bloqueo y llave.

Las ACL dinámicas abordan los problemas que surgen del cambio de la dirección IP del host autorizado, como en el caso de reubicar físicamente una máquina confiable. Para confirmar la identidad, el cliente debe ingresar su nombre de usuario y contraseña. Si la validación es exitosa, el dispositivo de red modifica sus reglas de acceso para aceptar la conexión desde la nueva dirección IP.

LCA reflexivo

Mientras que una ACL estándar no realiza un seguimiento de las sesiones, una ACL reflexiva puede limitar el tráfico a las sesiones que se originan dentro de la red del host.

Una ACL reflexiva no se puede aplicar directamente a la interfaz; en cambio, generalmente se anida en una lista de acceso con nombre extendida. Este tipo de control de acceso no admite aplicaciones que cambien los números de puerto durante una sesión, como los clientes FTP.

ACL basada en el tiempo

Este tipo de ACL extendida permite el control de acceso basado en el tiempo. Por ejemplo, una organización puede permitir que los empleados accedan a ciertas ubicaciones de Internet solo durante las horas de almuerzo.

Las reglas basadas en el tiempo se crean utilizando el time-range dominio. El comando permite a los usuarios configurar absoluto reglas con una sola hora de inicio y finalización, y periódica reglas, utilizadas para configurar períodos recurrentes.

Componentes ACL

Los siguientes componentes conforman una lista de control de acceso:

- El número de secuencia identifica la entrada de ACL.

- El Nombre proporciona una identificación descriptiva para una ACL.

- La Declaración es la parte principal de la ACL. Mediante declaraciones, el usuario permite o deniega el acceso a una dirección IP o rango de IP.

- El protocolo de red El componente permite o deniega el acceso a protocolos de red específicos, como IP, TCP, UDP, etc.

- El origen o destino El componente define rangos o direcciones IP de origen o destino.

Algunos enrutadores permiten agregar más componentes ACL, como:

- Registros , para realizar un seguimiento de los eventos de ACL.

- Comentarios , para proporcionar espacio para comentarios adicionales sobre el propósito de la ACL.

Las ACL complejas tienen componentes para un control de tráfico de red más granular basado en los ToS (tipo de servicio) o la prioridad DSCP.

Beneficios de ACL

La función principal de las ACL es proteger la red, pero también son útiles para otros aspectos del control del tráfico de la red:

- Bloquear usuarios o tráfico específicos, lo que permite un control de acceso granular basado en direcciones, protocolos, tipos de tráfico, etc. Esta propiedad es particularmente útil para servidores orientados a Internet.

- Simplifique la identificación de usuarios y hosts, tanto locales como remotos.

- Ayuda a evitar y gestionar la congestión.

- Mejore el rendimiento de la red controlando el ancho de banda para evitar el exceso de tráfico en la red.

- Ayuda a prevenir ataques DoS (denegación de servicio) y suplantación de identidad.

Cómo implementar ACL

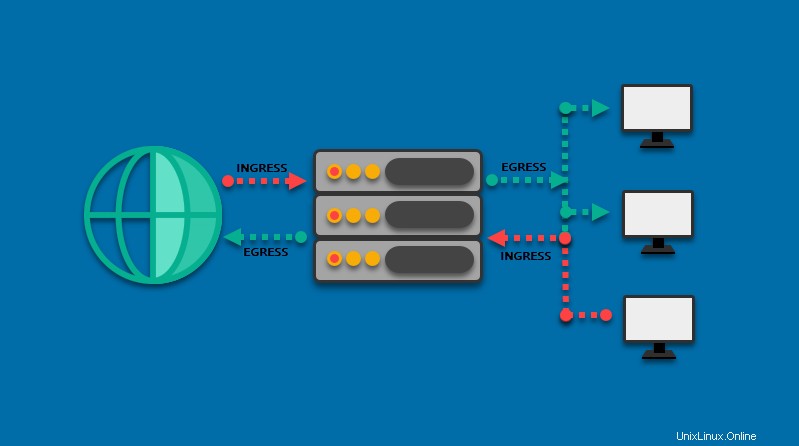

El enrutador es el lugar óptimo para aplicar las reglas de ACL, por lo que conocer el flujo de tráfico del enrutador es esencial para la implementación adecuada de ACL. Los conceptos de tráfico de entrada (entrante) y de salida (saliente) son esenciales para comprender el tráfico de red.

El siguiente diagrama muestra el tráfico de entrada y salida que entra y sale de la red:

- Tráfico de entrada es el tráfico que fluye hacia el enrutador.

- Tráfico de salida es el tráfico que sale del enrutador.

Por ejemplo, bloquear todo el tráfico proveniente de Internet requiere configurar una regla de ingreso. El origen de esta regla será 0.0.0.0 , que es un comodín para todas las direcciones IP externas. El destino es la dirección IP de la red local.

Por el contrario, bloquear el acceso a Internet para una sola máquina dentro de una red requiere configurar una regla de salida, donde el origen es la dirección IP de la máquina y el destino es 0.0.0.0 comodín.

A continuación, se incluyen algunos consejos a tener en cuenta al implementar ACL:

- Cree la ACL antes de aplicarla en el enrutador o conmutador. Si comienza creando una lista vacía en un dispositivo de red, la declaración de denegación implícita incluida de forma predeterminada puede interrumpir el tráfico de su red.

- Para evitar que una ACL rechace todo el tráfico, asegúrese de que la ACL contenga al menos un

permitdeclaración. - Coloque las reglas más específicas antes de las generales.

- Usar una

denyexplícita declaración. Aunque cada ACL termina con un implícitodenydeclaración, solo las declaraciones explícitas se muestran cuando intenta mostrar el recuento de paquetes denegados usandoshow access-listcomando. - Use el

remarkcomando siempre que sea posible para proporcionar detalles sobre la ACL.