Rsyslog es una utilidad de registro gratuita y de código abierto que existe de forma predeterminada en CentOS 8 y RHEL 8 sistemas. Proporciona una manera fácil y efectiva de centralizar registros desde nodos de clientes a un único servidor central. La centralización de registros es beneficiosa de dos maneras. En primer lugar, simplifica la visualización de registros, ya que el administrador de sistemas puede ver todos los registros de servidores remotos desde un punto central sin iniciar sesión en cada sistema cliente para comprobar los registros. Esto es muy beneficioso si hay varios servidores que deben monitorearse y, en segundo lugar, en caso de que un cliente remoto sufra un bloqueo, no debe preocuparse por perder los registros porque todos los registros se guardarán en el rsyslog central servidor . Rsyslog ha reemplazado a syslog que solo admitía UDP protocolo. Amplía el protocolo syslog básico con funciones superiores, como la compatibilidad con UDP y TCP protocolos en el transporte de registros, capacidades de filtrado aumentadas y opciones de configuración flexibles. Dicho esto, exploremos cómo configurar el servidor Rsyslog en los sistemas CentOS 8 / RHEL 8.

Requisitos

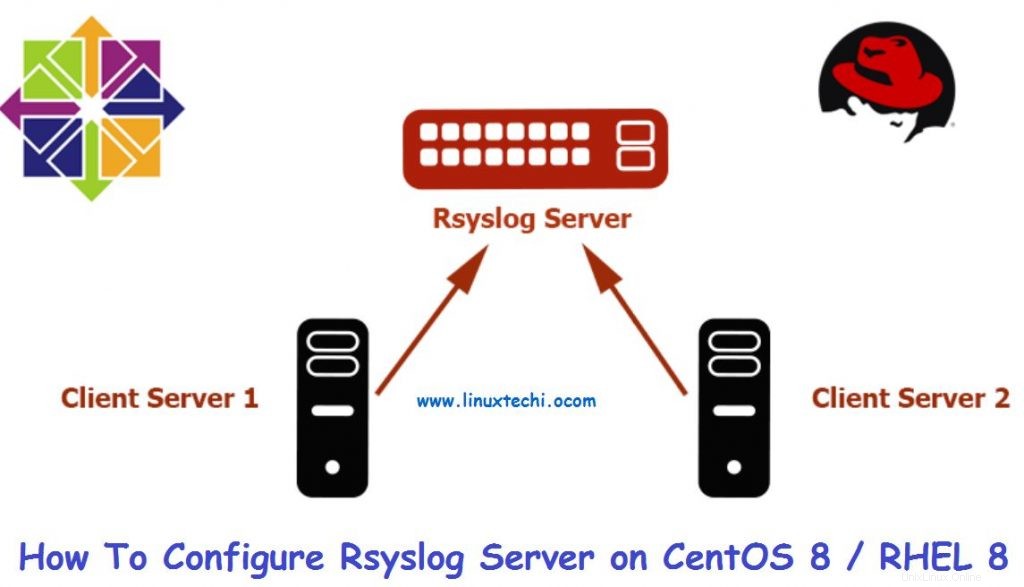

Vamos a tener la siguiente configuración de laboratorio para probar el proceso de registro centralizado:

- servidor Rsyslog Dirección IP mínima de CentOS 8:10.128.0.47

- Sistema cliente RHEL 8 Mínimo Dirección IP:10.128.0.48

A partir de la configuración anterior, demostraremos cómo puede configurar el servidor Rsyslog y luego configurar el sistema cliente para enviar registros al servidor Rsyslog para su supervisión.

¡Empecemos!

Configuración del servidor Rsyslog en CentOS 8

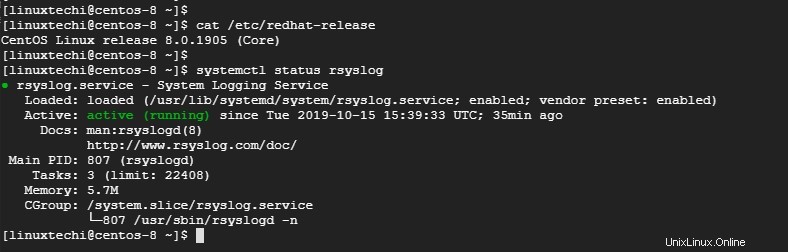

De forma predeterminada, Rsyslog viene instalado en los servidores CentOS 8 / RHEL 8. Para verificar el estado de Rsyslog, inicie sesión a través de SSH y emita el comando:

$ systemctl status rsyslog

Salida de muestra

Si rsyslog no está presente por alguna razón, puede instalarlo usando el comando:

$ sudo yum install rsyslog

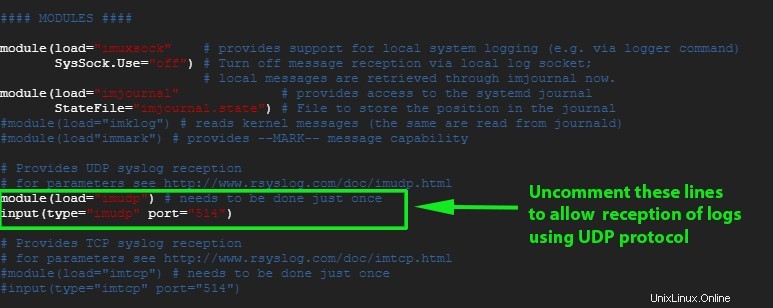

A continuación, debe modificar algunas configuraciones en el archivo de configuración de Rsyslog. Abra el archivo de configuración.

$ sudo vim /etc/rsyslog.conf

Desplácese y descomente las líneas que se muestran a continuación para permitir la recepción de registros a través del protocolo UDP

module(load="imudp") # needs to be done just once input(type="imudp" port="514")

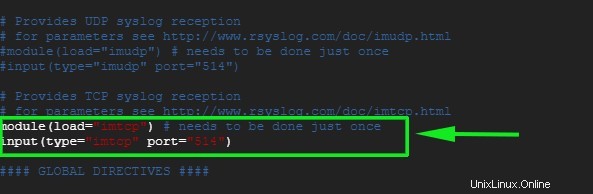

Del mismo modo, si prefiere habilitar la recepción TCP rsyslog, elimine los comentarios de las líneas:

module(load="imtcp") # needs to be done just once input(type="imtcp" port="514")

Guarde y salga del archivo de configuración.

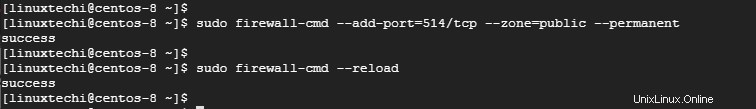

Para recibir los registros del sistema cliente, debemos abrir el puerto predeterminado 514 de Rsyslog en el firewall. Para lograr esto, ejecute

# sudo firewall-cmd --add-port=514/tcp --zone=public --permanent

A continuación, vuelva a cargar el cortafuegos para guardar los cambios

# sudo firewall-cmd --reload

Salida de muestra

A continuación, reinicie el servidor Rsyslog

$ sudo systemctl restart rsyslog

Para habilitar Rsyslog en el arranque, ejecute debajo del comando

$ sudo systemctl enable rsyslog

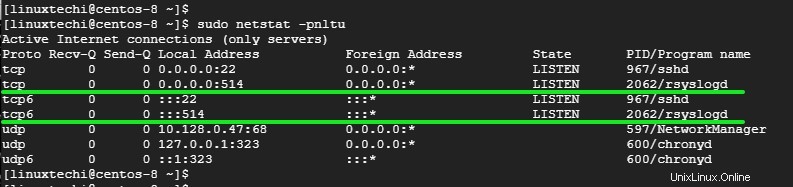

Para confirmar que el servidor Rsyslog está escuchando en el puerto 514, use el comando netstat de la siguiente manera:

$ sudo netstat -pnltu

Salida de muestra

¡Perfecto! Hemos configurado con éxito nuestro servidor Rsyslog para recibir registros del sistema cliente.

Para ver los mensajes de registro en tiempo real, ejecute el comando:

$ tail -f /var/log/messages

Ahora configuremos el sistema cliente.

Configuración del sistema cliente en RHEL 8

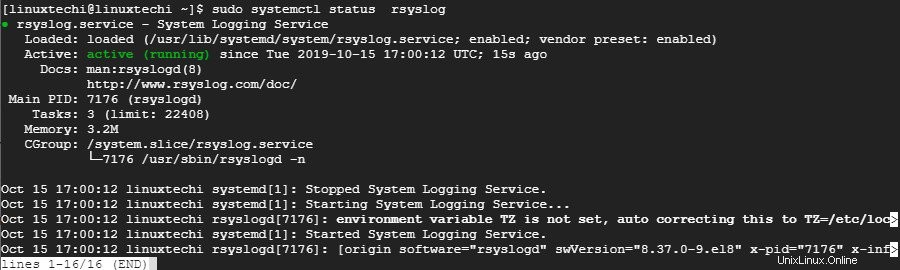

Al igual que el servidor Rsyslog, inicie sesión y verifique si el demonio rsyslog se está ejecutando emitiendo el comando:

$ sudo systemctl status rsyslog

Salida de muestra

A continuación, proceda a abrir el archivo de configuración de rsyslog

$ sudo vim /etc/rsyslog.conf

Al final del archivo, agregue la siguiente línea

*.* @10.128.0.47:514 # Use @ for UDP protocol *.* @@10.128.0.47:514 # Use @@ for TCP protocol

Guarde y salga del archivo de configuración. Al igual que el servidor Rsyslog, abra el puerto 514, que es el puerto Rsyslog predeterminado en el firewall

$ sudo firewall-cmd --add-port=514/tcp --zone=public --permanent

A continuación, vuelva a cargar el cortafuegos para guardar los cambios

$ sudo firewall-cmd --reload

A continuación, reinicie el servicio rsyslog

$ sudo systemctl restart rsyslog

Para habilitar Rsyslog en el arranque, ejecute el siguiente comando

$ sudo systemctl enable rsyslog

Probar la operación de registro

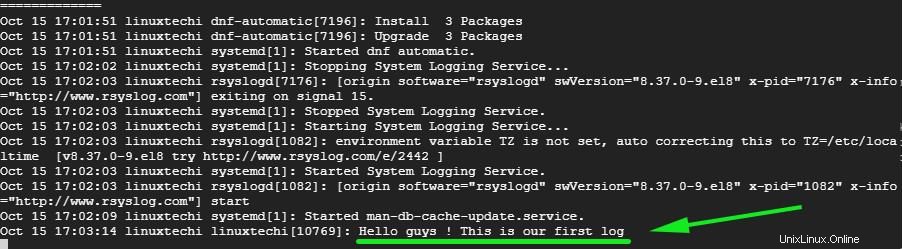

Una vez instalado y configurado correctamente el servidor Rsyslog y el sistema cliente, es hora de verificar que su configuración funcione según lo previsto.

En el sistema cliente, emita el comando:

# logger "Hello guys! This is our first log"

Ahora diríjase al servidor Rsyslog y ejecute el siguiente comando para verificar los mensajes de registro en tiempo real

# tail -f /var/log/messages

El resultado del comando ejecutado en el sistema cliente debe registrarse en los mensajes de registro del servidor Rsyslog para implicar que el servidor Rsyslog ahora está recibiendo registros del sistema cliente.

¡Y eso es todo, chicos! Hemos configurado con éxito el servidor Rsyslog para recibir mensajes de registro de un sistema cliente.

Lea también:Cómo rotar y comprimir archivos de registro en Linux con Logrotate

Lea también:Cómo instalar Redis Server en CentOS 8/RHEL 8