Strongswan es una implementación de IPSec multiplataforma de código abierto. Es una solución VPN basada en IPSec que se enfoca en mecanismos de autenticación sólidos. Strongswan ofrece compatibilidad con los protocolos de intercambio de claves IKEv1 e IKEv2, autenticación basada en certificados X.509 o claves previamente compartidas y autenticación de usuario EAP IKEv2 segura.

En este tutorial, le mostraré cómo instalar un servidor VPN IPSec usando Strongswan. Crearemos un servidor VPN IKEv2 con la autenticación 'EAP-MSCHAPv2' y usaremos certificados Letsencrypt en el servidor CentOS 8.

Requisitos previos

- Servidor CentOS 8

- Privilegios de raíz

¿Qué haremos?

- Instalar Strongswan en CentOS 8

- Generar SSL Letsencrypt

- Configurar Strongswan

- Habilitar cortafuegos NAT

- Habilitar el reenvío de puertos

- Pruebas

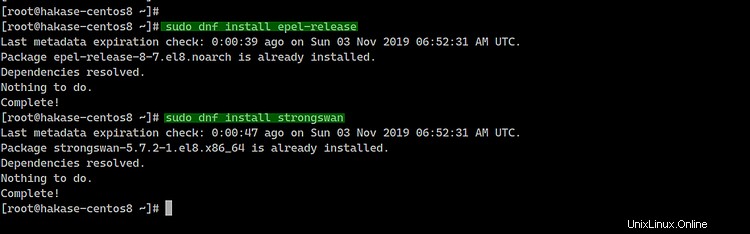

Paso 1:instale Strongswan en CentOS 8

En este primer paso, instalaremos el software de implementación strongswan IPsec y todos los paquetes necesarios del repositorio de EPEL.

Antes de instalar el paquete strongswan, debe agregar el repositorio EPEL al sistema CentOS 8.

Agregue el repositorio EPEL para el servidor CentOS 8.

sudo dnf install epel-release

Después de eso, instale el paquete strongswan desde el repositorio de EPEL usando el comando dnf a continuación.

sudo dnf instalar strongswan

Espere a que se instale el paquete strongswan.

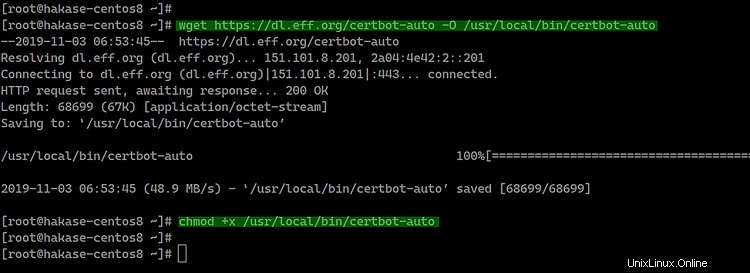

Paso 2:generar un certificado SSL con Let's encrypt

Para esta guía, vamos a crear el servidor VPN IKEv2 usando un nombre de dominio 'vpn.hakase-labs.io' y usaremos certificados generados a partir de letsencrypt.

En este paso, instalaremos la herramienta letsencrypt 'certbot' manualmente y generaremos certificados para el nombre de dominio del servidor 'vpn.hakase-labs.io'.

Descargue el archivo binario de certbot de GitHub usando el comando wget a continuación.

wget https://dl.eff.org/certbot-auto -O /usr/local/bin/certbot-auto

Después de eso, conviértalo en un ejecutable cambiando el permiso del archivo.

chmod +x /usr/local/bin/certbot-auto

Y se ha instalado la herramienta certbot para generar certificados Letsencrypt.

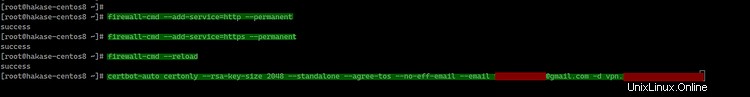

Antes de generar los certificados de Letsencrypt, debemos abrir los puertos HTTP y HTTPS del servidor mediante firewall-cmd.

Agregue los servicios HTTP y HTTPS a la lista de servicios de firewalld ejecutando los comandos firewall-cmd a continuación.

firewall-cmd --add-service=http --permanent

firewall-cmd --add-service=https --permanent

firewall-cmd --recargar

Ahora podemos generar nuevos archivos de certificados SSL usando la herramienta certbot-auto de letsencrypt.

Cambie la dirección de correo electrónico y el nombre de dominio por los suyos propios y ejecute el comando 'certbot-auto' a continuación.

certbot-auto certonly --rsa-key-size 2048 --standalone --agree-tos --no-eff-email --email [email protected] -d vpn.hakase-labs.io

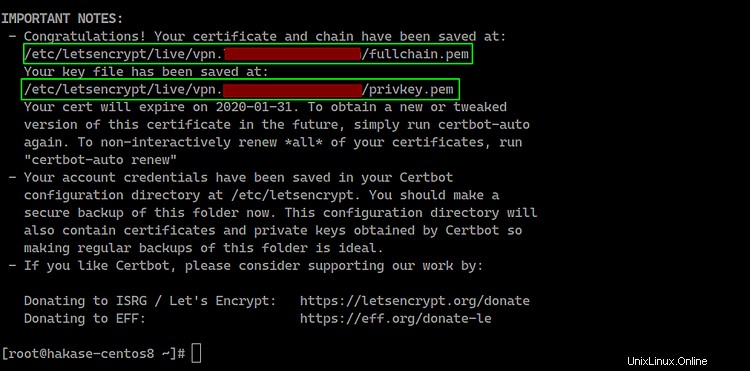

Una vez que esté completo, obtendrá el resultado que se muestra a continuación.

Todos los certificados de su nombre de dominio se generan en el directorio '/etc/letsencrypt/live/domain.com'.

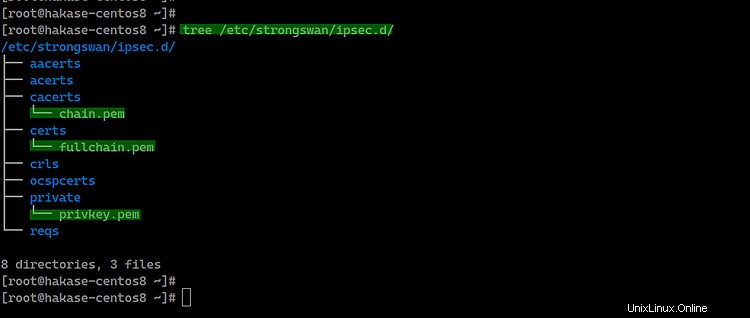

A continuación, debemos copiar los archivos de certificado 'fullchain.pem', 'privkey.pem' y 'chain.pem' en el directorio '/etc/strongswan/ipsec.d/'.

cp /etc/letsencrypt/live/vpn.hakase-labs.io/fullchain.pem /etc/strongswan/ipsec.d/certs/

cp /etc/letsencrypt/live/vpn.hakase-labs .io/privkey.pem /etc/strongswan/ipsec.d/private/

cp /etc/letsencrypt/live/vpn.hakase-labs.io/chain.pem /etc/strongswan/ipsec.d/cacerts //pre>Todos los certificados de letsencrypt para la VPN de Strongswan denominados 'vpn.hakase-labs.io' se han generado y copiado en el directorio '/etc/strongswan/ipsec.d'.

árbol /etc/strongswan/ipsec.d/

Paso 3:configurar Strongswan

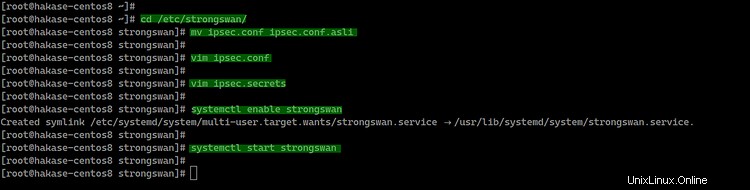

Vaya al directorio '/etc/strongswan' y haga una copia de seguridad del archivo de configuración predeterminado 'ipsec.conf'.

cd /etc/strongswan/

mv ipsec.conf ipsec.conf.asliCree uno nuevo 'ipsec.conf' usando el editor vim.

vim ipsec.confY pega la siguiente configuración.

config setup

uniqueids=nunca # permitir múltiples conexiones por usuario

charondebug="ike 2, knl 2, cfg 2, net 2, esp 2, dmn 2, mgr 2"

conn %predeterminado

fragmentación=yes

closeaction=restart

rekey=no

dpdaction=clear

keyexchange=ikev2

compress=yes

dpddelay=35s

vida útil=3h

ikelifetime=12h

ike=aes256gcm16-prfsha512-ecp384!

esp=aes256gcm16-ecp384!

left=%any

[correo electrónico protegido]

leftcert=fullchain.pem

leftsendcert=always

leftsubnet=0.0.0.0/0

right=%any

rightid=%any

rightauth=eap-mschapv2

rightsourceip=10.15.1.0/24

rightdns=1.1.1.1,8.8.8.8

rightsendcert=nunca

eap_identity=%identity

conn ikev2-pubkey

auto=agregarGuardar y salir.

A continuación, debemos editar el archivo 'ipsec.secrets' para definir la clave privada del servidor RSA y las credenciales de la contraseña de usuario de EAP.

Edite el archivo 'ipsec.secrets'.

vim ipsec.secretosPegue la configuración a continuación.

:RSA "privkey.pem"

hakase :EAP "[email protected]"

tensai :EAP "[email protected]"Guardar y salir.

Y la configuración de strongswan IPSec se ha completado. Agregue el servicio strongswan al inicio del tiempo de arranque y luego inicie el servicio.

systemctl habilitar strongswan

systemctl iniciar strongswan

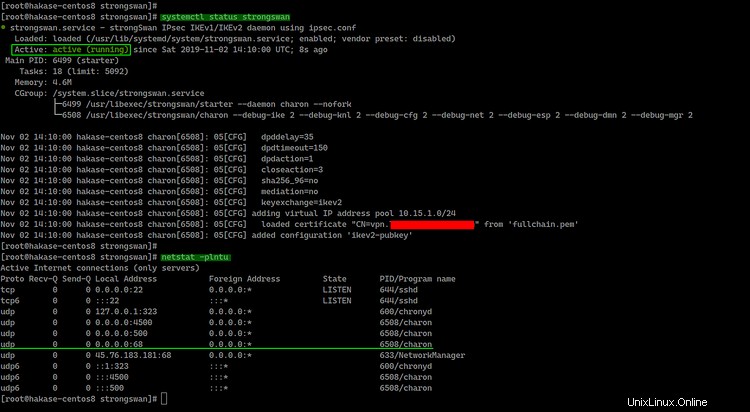

El servicio strongswan está funcionando en el servidor CentOS 8, verifíquelo con el siguiente comando.

systemctl status strongswan

netstat -plntuY se le mostrará el resultado de la siguiente manera.

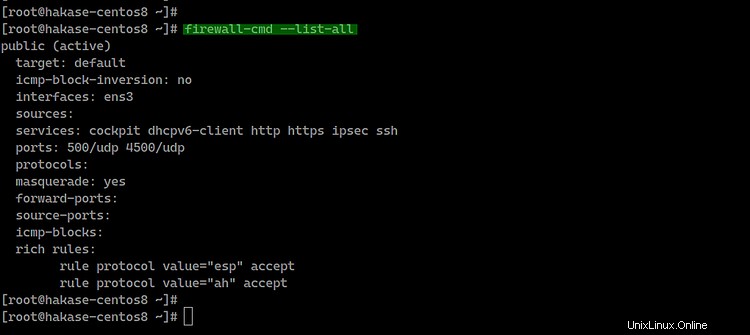

Paso 4:habilite NAT en Firewalld

En este paso, habilitaremos el enmascaramiento de NAT y agregaremos el encabezado de autenticación (AH) de los protocolos IPSec y la carga útil de seguridad encapsulada (ESP) en Firewalld mediante la configuración de "regla enriquecida".

Agregue 'AH' y 'ESP' para los protocolos de autenticación y encriptación al firewalld.

firewall-cmd --zone=public --permanent --add-rich-rule='rule protocol value="esp" accept'

firewall-cmd --zone=public --permanent --add -rich-rule='protocolo de regla value="ah" accept'Agregue los puertos y el servicio ipsec UDP.

firewall-cmd --zone=public --permanent --add-port=500/udp

firewall-cmd --zone=public --permanent --add-port=4500/udp

firewall-cmd --zone=público --permanente --add-service="ipsec"Ahora habilite el enmascaramiento del modo NAT y vuelva a cargar las reglas de configuración del cortafuegos.

firewall-cmd --zone=public --permanent --add-masquerade

firewall-cmd --recargar

Se ha habilitado el modo NAT en firewalld, compruébelo con el siguiente comando.

firewall-cmd --listar-todosEl siguiente es el resultado.

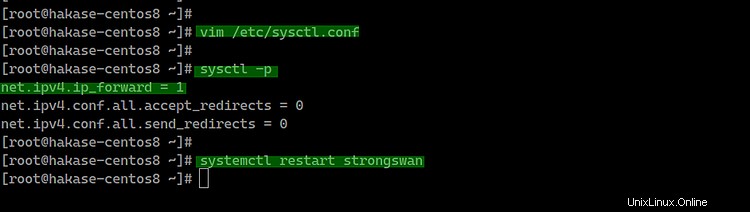

Paso 5:habilitar el reenvío de puertos

Para habilitar el reenvío de puertos, necesitamos editar el archivo 'sysctl.conf'.

Edite el archivo '/etc/sysctl.conf' usando el editor vim.

vim /etc/sysctl.confPegue la siguiente configuración allí.

net.ipv4.ip_forward =1

net.ipv4.conf.all.accept_redirects =0

net.ipv4.conf.all.send_redirects =0Guarde y salga, ahora vuelva a cargar usando el comando sysctl a continuación.

sysctl-pSe ha habilitado el reenvío de puertos. Ahora reinicie el servicio strongswan.

systemctl reiniciar strongswan

Paso 6:prueba de VPN IPSec de Strongswan

En este caso, haremos la prueba en el teléfono MacOS X y Android.

En MacOS

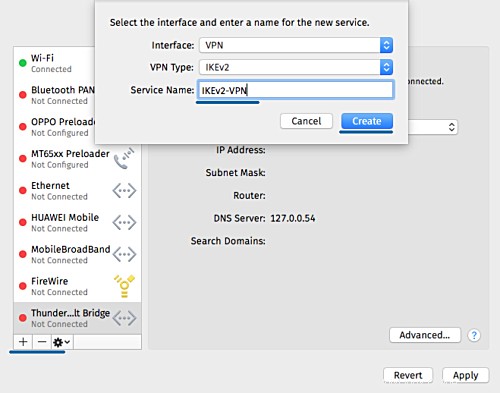

- Abra las 'Preferencias del sistema' y haga clic en el menú 'Red'.

Haga clic en el botón '+' para crear una nueva conexión VPN.

- Interfaz:'VPN'

- Tipo de VPN:'IKEv2'

- Nombre del servicio:'IKEv2-vpn

- En 'Dirección del servidor' e 'ID remoto', escriba el nombre de dominio VPN 'ikev2.hakase-labs.io'.

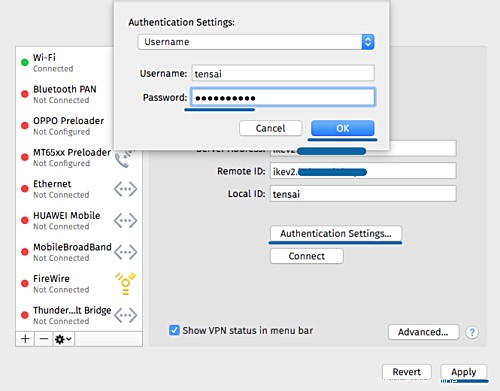

- Haga clic en 'Configuración de autenticación'.

- Autenticación mediante un 'Nombre de usuario' .

- Escriba el nombre de usuario 'tensai' con la contraseña '[email protected]'

- Haga clic en 'OK' y haga clic en 'Apply'.

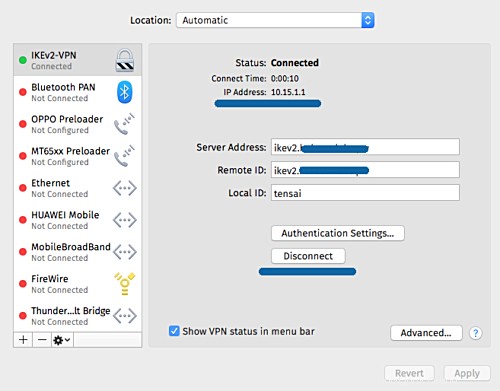

Se ha creado una nueva conexión VPN IKEv2 en el cliente. Ahora haga clic en el botón de conexión.

Y el cliente se conectó al servidor VPN strongswan y tiene una dirección IP interna/privada 10.15.1.1.

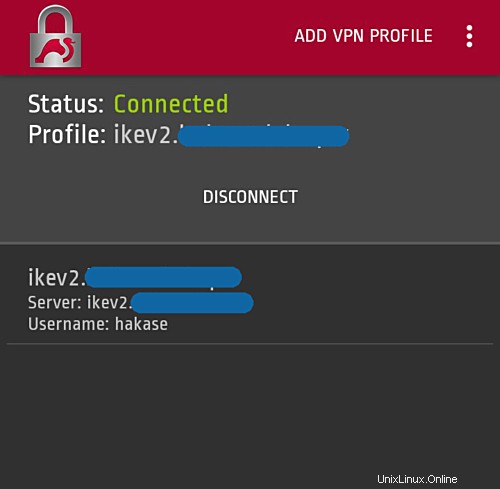

En Android

- Descargue e instale la aplicación nativa de Android strongswan desde Google-Play.

- Agregue un nuevo perfil de VPN

- Escriba el nombre de dominio del servidor 'ikev2.hakase-labs.io' y use el nombre de usuario y la contraseña de IKEv2 EAP autenticación.

El siguiente es el resultado cuando nos conectamos al servidor VPN.

El servidor VPN basado en IPSec IKEv2 se creó utilizando Strongswan y Letsencrypt en el servidor CentOS 8.